- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានរកឃើញផ្នែកបន្ថែម Google Chrome ពីរដែលមានឈ្មោះដូចគ្នា និងត្រូវបានបោះពុម្ពផ្សាយដោយអ្នកអភិវឌ្ឍន៍ដូចគ្នា ដែលភ្ជាប់មកជាមួយសមត្ថភាពក្នុងការស្ទាក់ចាប់ចរាចរណ៍ និងចាប់យកព័ត៌មានសម្ងាត់របស់អ្នកប្រើប្រាស់។

ផ្នែកបន្ថែមទាំងនេះត្រូវបានផ្សព្វផ្សាយថាជា "កម្មវិធីជំនួយសាកល្បងល្បឿនបណ្តាញពហុទីតាំង" សម្រាប់អ្នកអភិវឌ្ឍន៍ និងបុគ្គលិកពាណិជ្ជកម្មបរទេស។ កម្មវិធីបន្ថែមកម្មវិធីរុករកទាំងពីរអាចទាញយកបាននៅពេលសរសេរ។ ព័ត៌មានលម្អិតនៃផ្នែកបន្ថែមមានដូចខាងក្រោម៖

-Phantom Shuttle (លេខសម្គាល់៖ fbfldogmkadejddihifklefknmikncaj) - អ្នកប្រើប្រាស់ចំនួន 2,000 នាក់ (បោះពុម្ពផ្សាយនៅថ្ងៃទី 26 ខែវិច្ឆិកា ឆ្នាំ 2017)

-Phantom Shuttle (លេខសម្គាល់៖ ocpcmfmiidofonkbodpdhgddhlcmcofd) - អ្នកប្រើប្រាស់ចំនួន 180 នាក់ (បោះពុម្ពផ្សាយនៅថ្ងៃទី 27 ខែមេសា ឆ្នាំ 2023)

"អ្នកប្រើប្រាស់បង់ប្រាក់ជាវចាប់ពី ¥9.9 ដល់ ¥95.9 CNY ($1.40 ដល់ $13.50 USD) ដោយជឿថាពួកគេកំពុងទិញសេវាកម្ម VPN ស្របច្បាប់ ប៉ុន្តែវ៉ារ្យ៉ង់ទាំងពីរអនុវត្តប្រតិបត្តិការព្យាបាទដូចគ្នា" អ្នកស្រាវជ្រាវសន្តិសុខ Socket លោក Kush Pandya បាននិយាយ។

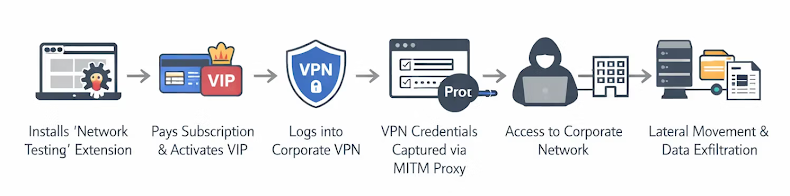

"នៅពីក្រោយផ្នែកខាងមុខនៃការជាវ ផ្នែកបន្ថែមនានាអនុវត្តការស្ទាក់ចាប់ចរាចរណ៍ពេញលេញតាមរយៈការចាក់បញ្ចូលព័ត៌មានផ្ទៀងផ្ទាត់ ដំណើរការជាប្រូកស៊ី man-in-the-middle និងបន្តលួចទិន្នន័យអ្នកប្រើប្រាស់ទៅកាន់ម៉ាស៊ីនមេ C2 [បញ្ជា និងត្រួតពិនិត្យ] របស់ភ្នាក់ងារគំរាមកំហែង"។

នៅពេលដែលអ្នកប្រើប្រាស់ដែលមិនសង្ស័យធ្វើការទូទាត់ ពួកគេទទួលបានឋានៈ VIP ហើយផ្នែកបន្ថែមនឹងបើករបៀបប្រូកស៊ី "smarty" ដោយស្វ័យប្រវត្តិ ដែលបញ្ជូនចរាចរណ៍ពីដែនគោលដៅជាង 170 តាមរយៈហេដ្ឋារចនាសម្ព័ន្ធ C2។

ផ្នែកបន្ថែមទាំងនេះដំណើរការដូចដែលបានផ្សព្វផ្សាយដើម្បីពង្រឹងការបំភាន់នៃផលិតផលដែលមានមុខងារ។ ពួកវាអនុវត្តការធ្វើតេស្តភាពយឺតយ៉ាវពិតប្រាកដនៅលើម៉ាស៊ីនមេប្រូកស៊ី និងបង្ហាញស្ថានភាពការតភ្ជាប់ ខណៈពេលដែលរក្សាអ្នកប្រើប្រាស់ឱ្យនៅស្ងៀមអំពីគោលដៅចម្បងរបស់ពួកគេ ដែលជាការស្ទាក់ចាប់ចរាចរណ៍បណ្តាញ និងលួចយកព័ត៌មានសម្ងាត់។

នេះពាក់ព័ន្ធនឹងការកែប្រែព្យាបាទដែលបានរៀបចំជាមុនទៅនឹងបណ្ណាល័យ JavaScript ពីរ គឺ jquery-1.12.2.min.js និង scripts.js ដែលភ្ជាប់មកជាមួយផ្នែកបន្ថែម។ កូដនេះត្រូវបានរចនាឡើងដើម្បីចាក់បញ្ចូលព័ត៌មានសម្ងាត់ប្រូកស៊ីដែលបានអ៊ិនកូដរឹង (topfany / 963852wei) ដោយស្វ័យប្រវត្តិទៅក្នុងបញ្ហាប្រឈមនៃការផ្ទៀងផ្ទាត់ HTTP នីមួយៗនៅទូទាំងគេហទំព័រទាំងអស់ដោយចុះឈ្មោះអ្នកស្តាប់នៅលើ chrome.webRequest.onAuthRequired។

លោក Pandya បានពន្យល់ថា "នៅពេលដែលគេហទំព័រ ឬសេវាកម្មណាមួយស្នើសុំការផ្ទៀងផ្ទាត់ HTTP (ការផ្ទៀងផ្ទាត់មូលដ្ឋាន ការផ្ទៀងផ្ទាត់ Digest ឬការផ្ទៀងផ្ទាត់ប្រូកស៊ី) អ្នកស្តាប់នេះនឹងដំណើរការមុនពេលកម្មវិធីរុករកបង្ហាញប្រអប់បញ្ចូលព័ត៌មានសម្ងាត់"។ "វាឆ្លើយតបភ្លាមៗជាមួយនឹងព័ត៌មានសម្ងាត់ប្រូកស៊ីដែលបានអ៊ិនកូដរឹង ដែលមានតម្លាភាពទាំងស្រុងចំពោះអ្នកប្រើប្រាស់។ របៀប asyncBlocking ធានាការចាក់បញ្ចូលព័ត៌មានសម្ងាត់សមកាលកម្ម ដោយការពារអន្តរកម្មរបស់អ្នកប្រើប្រាស់ណាមួយ"។

នៅពេលដែលអ្នកប្រើប្រាស់ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅកាន់ម៉ាស៊ីនមេប្រូកស៊ី កម្មវិធីបន្ថែមនឹងកំណត់រចនាសម្ព័ន្ធការកំណត់ប្រូកស៊ីរបស់ Chrome ដោយប្រើស្គ្រីប Proxy Auto-Configuration (PAC) ដើម្បីអនុវត្តរបៀបបីយ៉ាង -

-បិទ ដែលបិទមុខងារប្រូកស៊ី

-តែងតែ ដែលបញ្ជូនចរាចរណ៍គេហទំព័រទាំងអស់តាមរយៈប្រូកស៊ី

-smarty ដែលបញ្ជូនបញ្ជីកូដរឹងនៃដែនដែលមានតម្លៃខ្ពស់ជាង 170 តាមរយៈប្រូកស៊ី

បញ្ជីដែនរួមមានវេទិកាអ្នកអភិវឌ្ឍន៍ (GitHub, Stack Overflow, Docker) សេវាកម្មពពក (Amazon Web Services, Digital Ocean, Microsoft Azure) ដំណោះស្រាយសហគ្រាស (Cisco, IBM, VMware) ប្រព័ន្ធផ្សព្វផ្សាយសង្គម (Facebook, Instagram, Twitter) និងគេហទំព័រមាតិកាមនុស្សពេញវ័យ។ ការដាក់បញ្ចូលគេហទំព័រអាសអាភាសទំនងជាការប៉ុនប៉ងគំរាមកំហែងជនរងគ្រោះ នេះបើយោងតាមទ្រឹស្តីរបស់ Socket។

លទ្ធផលសុទ្ធនៃឥរិយាបថនេះគឺថា ចរាចរណ៍គេហទំព័រអ្នកប្រើប្រាស់ត្រូវបានបញ្ជូនតាមរយៈប្រូកស៊ីដែលគ្រប់គ្រងដោយអ្នកគំរាមកំហែង ខណៈពេលដែលកម្មវិធីបន្ថែមរក្សាចង្វាក់បេះដូង 60 វិនាទីទៅកាន់ម៉ាស៊ីនមេ C2 របស់វានៅ phantomshuttle[.]space ដែលជាដែនដែលនៅតែដំណើរការ។ វាក៏ផ្តល់ឱ្យអ្នកវាយប្រហារនូវតំណែង "man-in-the-middle" (MitM) ដើម្បីចាប់យកចរាចរណ៍ រៀបចំការឆ្លើយតប និងចាក់បញ្ចូលបន្ទុកទិន្នន័យតាមអំពើចិត្ត។

សំខាន់ជាងនេះទៅទៀត សារ heartbeat បញ្ជូនអ៊ីមែល ពាក្យសម្ងាត់ជាអត្ថបទធម្មតា និងលេខកំណែរបស់អ្នកប្រើប្រាស់ VIP ទៅកាន់ម៉ាស៊ីនមេខាងក្រៅតាមរយៈសំណើ HTTP GET រៀងរាល់ប្រាំនាទីម្តងសម្រាប់ការលួចយកព័ត៌មានសម្ងាត់ជាបន្តបន្ទាប់ និងការត្រួតពិនិត្យវគ្គ។

Socket បាននិយាយថា "ការរួមបញ្ចូលគ្នានៃការលួចយកព័ត៌មានសម្ងាត់ heartbeat (ព័ត៌មានសម្ងាត់ និងទិន្នន័យមេតា) បូករួមទាំងប្រូកស៊ី MitM (ការចាប់យកចរាចរណ៍ពេលវេលាជាក់ស្តែង) ផ្តល់នូវសមត្ថភាពលួចទិន្នន័យដ៏ទូលំទូលាយដែលដំណើរការជាបន្តបន្ទាប់ ខណៈពេលដែលផ្នែកបន្ថែមនៅតែសកម្ម"។

ផ្ទុយទៅវិញ ផ្នែកបន្ថែមនេះចាប់យកពាក្យសម្ងាត់ លេខកាតឥណទាន ខូគីផ្ទៀងផ្ទាត់ ប្រវត្តិរុករក ទិន្នន័យទម្រង់ សោ API និងសញ្ញាសម្ងាត់ចូលប្រើពីអ្នកប្រើប្រាស់ដែលចូលប្រើដែនគោលដៅ ខណៈពេលដែលរបៀប VIP កំពុងសកម្ម។ លើសពីនេះ ការលួចអាថ៌កំបាំងរបស់អ្នកអភិវឌ្ឍន៍អាចបើកផ្លូវសម្រាប់ការវាយប្រហារខ្សែសង្វាក់ផ្គត់ផ្គង់។

បច្ចុប្បន្ននេះមិនទាន់ដឹងថាអ្នកណានៅពីក្រោយប្រតិបត្តិការអាយុប្រាំបីឆ្នាំនេះទេ ប៉ុន្តែការប្រើប្រាស់ភាសាចិននៅក្នុងការពិពណ៌នាផ្នែកបន្ថែម វត្តមាននៃការរួមបញ្ចូល Alipay/WeChat Pay ដើម្បីធ្វើការទូទាត់ និងការប្រើប្រាស់ Alibaba Cloud ដើម្បីបង្ហោះដែន C2 ចង្អុលបង្ហាញពីប្រតិបត្តិការដែលមានមូលដ្ឋាននៅប្រទេសចិន។

លោក Socket បាននិយាយថា "គំរូជាវបង្កើតការរក្សាជនរងគ្រោះ ខណៈពេលដែលបង្កើតប្រាក់ចំណូល ហើយហេដ្ឋារចនាសម្ព័ន្ធវិជ្ជាជីវៈជាមួយនឹងការរួមបញ្ចូលការទូទាត់បង្ហាញពីភាពស្របច្បាប់"។ "អ្នកប្រើប្រាស់ជឿថាពួកគេកំពុងទិញសេវាកម្ម VPN ខណៈពេលដែលមិនដឹងខ្លួនអនុញ្ញាតឱ្យមានការសម្របសម្រួលចរាចរណ៍ពេញលេញ"។

ការរកឃើញនេះបង្ហាញពីរបៀបដែលផ្នែកបន្ថែមដែលមានមូលដ្ឋានលើកម្មវិធីរុករកកំពុងក្លាយជាស្រទាប់ហានិភ័យដែលមិនអាចគ្រប់គ្រងបានសម្រាប់សហគ្រាស។ អ្នកប្រើប្រាស់ដែលបានដំឡើងផ្នែកបន្ថែមត្រូវបានណែនាំឱ្យលុបវាចេញឱ្យបានឆាប់តាមដែលអាចធ្វើទៅបាន។ សម្រាប់ក្រុមសន្តិសុខ វាមានសារៈសំខាន់ណាស់ក្នុងការដាក់ពង្រាយបញ្ជីអនុញ្ញាតកម្មវិធីបន្ថែម តាមដានកម្មវិធីបន្ថែមដែលមានប្រព័ន្ធបង់ប្រាក់ជាវរួមផ្សំជាមួយនឹងការអនុញ្ញាតប្រូកស៊ី និងអនុវត្តការត្រួតពិនិត្យបណ្តាញសម្រាប់ការប៉ុនប៉ងផ្ទៀងផ្ទាត់ប្រូកស៊ីដែលគួរឱ្យសង្ស័យ។