- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ទីភ្នាក់ងារសន្តិសុខតាមអ៊ីនធឺណិត និងហេដ្ឋារចនាសម្ព័ន្ធសហរដ្ឋអាមេរិក (CISA) បានធ្វើបច្ចុប្បន្នភាពកាតាឡុកភាពងាយរងគ្រោះដែលគេស្គាល់ (Known Exploited Vulnerabilities - KEV) របស់ខ្លួន ដើម្បីរួមបញ្ចូលកំហុសសុវត្ថិភាពដែលប៉ះពាល់ដល់ OpenPLC ScadaBR ដោយលើកឡើងពីភស្តុតាងនៃការកេងប្រវ័ញ្ចសកម្ម។

ភាពងាយរងគ្រោះដែលកំពុងត្រូវបានលើកឡើងគឺ CVE-2021-26829 (ពិន្ទុ CVSS: 5.4) ដែលជាកំហុសស្គ្រីបឆ្លងគេហទំព័រ (XSS) ដែលប៉ះពាល់ដល់កំណែ Windows និង Linux នៃកម្មវិធីតាមរយៈ system_settings.shtm។ វាប៉ះពាល់ដល់កំណែដូចខាងក្រោម -

-OpenPLC ScadaBR ដល់ 1.12.4 នៅលើ Windows

-OpenPLC ScadaBR ដល់ 0.9.1 នៅលើ Linux

ការបន្ថែមកំហុសសុវត្ថិភាពទៅក្នុងកាតាឡុក KEV កើតឡើងជាងមួយខែបន្តិចបន្ទាប់ពី Forescout បាននិយាយថាខ្លួនបានចាប់បានក្រុម hacktivist គាំទ្ររុស្ស៊ីដែលគេស្គាល់ថា TwoNet កំណត់គោលដៅទឹកឃ្មុំរបស់ខ្លួននៅក្នុងខែកញ្ញា ឆ្នាំ 2025 ដោយយល់ច្រឡំថាវាជាកន្លែងប្រព្រឹត្តកម្មទឹក។

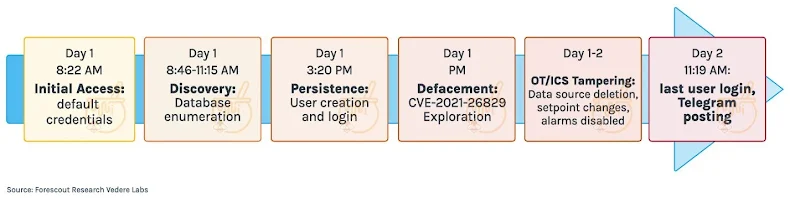

នៅក្នុងការសម្របសម្រួលដែលមានគោលបំណងចំពោះរោងចក្រ decoy តួអង្គគំរាមកំហែងត្រូវបានគេនិយាយថាបានផ្លាស់ប្តូរពីការចូលប្រើដំបូងទៅជាសកម្មភាពរំខានក្នុងរយៈពេលប្រហែល 26 ម៉ោង ដោយប្រើលិខិតសម្គាល់លំនាំដើមដើម្បីទទួលបានការចូលប្រើដំបូង បន្ទាប់មកអនុវត្តសកម្មភាពឈ្លបយកការណ៍ និងជាប់លាប់ដោយបង្កើតគណនីអ្នកប្រើប្រាស់ថ្មីដែលមានឈ្មោះថា "BARLATI"។

បន្ទាប់មកអ្នកវាយប្រហារបានបន្តកេងប្រវ័ញ្ច CVE-2021-26829 ដើម្បីបំផ្លាញការពិពណ៌នាទំព័រចូល HMI ដើម្បីបង្ហាញសារលេចឡើង "Hacked by Barlati" និងកែប្រែការកំណត់ប្រព័ន្ធដើម្បីបិទកំណត់ហេតុ និងការជូនដំណឹងដោយមិនដឹងថាពួកគេកំពុងរំលោភលើប្រព័ន្ធ honeypot ។

"អ្នកវាយប្រហារមិនបានព្យាយាមបង្កើនសិទ្ធិ ឬកេងប្រវ័ញ្ចម៉ាស៊ីនមូលដ្ឋានទេ ដោយផ្តោតទាំងស្រុងលើស្រទាប់កម្មវិធីគេហទំព័ររបស់ HMI" Forescout បាននិយាយ។

TwoNet បានចាប់ផ្តើមប្រតិបត្តិការរបស់ខ្លួននៅលើ Telegram កាលពីដើមខែមករានេះ ដោយផ្តោតលើការវាយប្រហារបដិសេធសេវាកម្មដែលបានចែកចាយ (DDoS) មុនពេលបង្វិលទៅរកសកម្មភាពទូលំទូលាយ រួមទាំងការកំណត់គោលដៅនៃប្រព័ន្ធឧស្សាហកម្ម doxxing និងការផ្តល់ជូនពាណិជ្ជកម្មដូចជា ransomware-as-a-service (RaaS) ការលួចចូលសម្រាប់ជួល និងឈ្មួញកណ្តាលចូលប្រើដំបូង។

វាក៏បានអះអាងថាមានទំនាក់ទំនងជាមួយម៉ាកយីហោ hacktivist ផ្សេងទៀតដូចជា CyberTroops និង OverFlame ។ "ឥឡូវនេះ TwoNet លាយយុទ្ធសាស្ត្រគេហទំព័រកេរ្តិ៍ដំណែលជាមួយនឹងការអះអាងដែលទាក់ទាញការចាប់អារម្មណ៍នៅជុំវិញប្រព័ន្ធឧស្សាហកម្ម" ក្រុមហ៊ុនសន្តិសុខអ៊ីនធឺណិតបានបន្ថែម។

ដោយសារការកេងប្រវ័ញ្ចយ៉ាងសកម្ម ទីភ្នាក់ងារសាខាប្រតិបត្តិស៊ីវិលសហព័ន្ធ (FCEB) ត្រូវបានតម្រូវឱ្យអនុវត្តការជួសជុលចាំបាច់ត្រឹមថ្ងៃទី 19 ខែធ្នូ ឆ្នាំ 2025 សម្រាប់ការការពារល្អបំផុត។

សេវាកម្ម OAST ជំរុញប្រតិបត្តិការកេងប្រវ័ញ្ច

ការអភិវឌ្ឍនេះកើតឡើងនៅពេលដែល VulnCheck បាននិយាយថាខ្លួនបានសង្កេតឃើញចំណុចបញ្ចប់ Out-of-Band Application Security Testing (OAST) "ដែលដំណើរការយូរអង្វែង" នៅលើ Google Cloud ដែលជំរុញប្រតិបត្តិការកេងប្រវ័ញ្ចដែលផ្តោតលើតំបន់។ ទិន្នន័យពីឧបករណ៍ចាប់សញ្ញាអ៊ីនធឺណិតដែលដាក់ពង្រាយដោយក្រុមហ៊ុនបង្ហាញថាសកម្មភាពនេះមានគោលដៅទៅលើប្រទេសប្រេស៊ីល។

លោក Jacob Baines ប្រធានផ្នែកបច្ចេកវិទ្យារបស់ VulnCheck បាននិយាយថា "យើងបានសង្កេតឃើញការប៉ុនប៉ងកេងប្រវ័ញ្ចប្រហែល 1,400 ដែលលាតសន្ធឹងលើ CVE ជាង 200 ដែលភ្ជាប់ទៅនឹងហេដ្ឋារចនាសម្ព័ន្ធនេះ"។ "ខណៈពេលដែលសកម្មភាពភាគច្រើនស្រដៀងនឹងគំរូ Nuclei ស្តង់ដារ ជម្រើសបង្ហោះ បន្ទុក និងការកំណត់គោលដៅតំបន់របស់អ្នកវាយប្រហារមិនស៊ីគ្នានឹងការប្រើប្រាស់ OAST ធម្មតាទេ"។

សកម្មភាពនេះពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ចកំហុសឆ្គងមួយ ហើយប្រសិនបើវាទទួលបានជោគជ័យ សូមចេញសំណើ HTTP ទៅកាន់ដែនរង OAST របស់អ្នកវាយប្រហារម្នាក់ ("*.i-sh.detectors-testing[.]com")។ ការហៅត្រឡប់ OAST ដែលជាប់ទាក់ទងនឹងដែននេះមានតាំងពីយ៉ាងហោចណាស់ខែវិច្ឆិកា ឆ្នាំ២០២៤ ដែលបង្ហាញថាវាបានបន្តអស់រយៈពេលប្រហែលមួយឆ្នាំ។

ការប៉ុនប៉ងទាំងនេះត្រូវបានគេរកឃើញថាកើតចេញពីហេដ្ឋារចនាសម្ព័ន្ធ Google Cloud ដែលមានមូលដ្ឋាននៅសហរដ្ឋអាមេរិក ដោយបង្ហាញពីរបៀបដែលតួអង្គអាក្រក់កំពុងប្រើប្រាស់សេវាកម្មអ៊ីនធឺណិតស្របច្បាប់ដើម្បីគេចពីការរកឃើញ និងលាយឡំជាមួយចរាចរណ៍បណ្តាញធម្មតា

VulnCheck បាននិយាយថា ខ្លួនក៏បានកំណត់អត្តសញ្ញាណឯកសារថ្នាក់ Java ("TouchFile.class") ដែលបង្ហោះនៅលើអាសយដ្ឋាន IP ("34.136.22[.]26") ដែលភ្ជាប់ទៅនឹងដែន OAST ដែលពង្រីកការកេងប្រវ័ញ្ចដែលមានជាសាធារណៈសម្រាប់កំហុសឆ្គងប្រតិបត្តិកូដពីចម្ងាយ Fastjson ដើម្បីទទួលយកពាក្យបញ្ជា និងប៉ារ៉ាម៉ែត្រ URL និងប្រតិបត្តិពាក្យបញ្ជាទាំងនោះ និងធ្វើការស្នើសុំ HTTP ចេញទៅ URL ដែលបានបញ្ជូនជាការបញ្ចូល។

លោក Baines បានមានប្រសាសន៍ថា "ហេដ្ឋារចនាសម្ព័ន្ធ OAST ដែលមានអាយុកាលយូរអង្វែង និងការផ្តោតអារម្មណ៍ក្នុងតំបន់ជាប់លាប់ បង្ហាញពីអ្នកដើរតួម្នាក់ដែលកំពុងដំណើរការកិច្ចខិតខំប្រឹងប្រែងស្កេនប្រកបដោយចីរភាព ជាជាងការស៊ើបអង្កេតឱកាសនិយមរយៈពេលខ្លី"។ "អ្នកវាយប្រហារនៅតែបន្តយកឧបករណ៍ដែលមានស្រាប់ដូចជា Nuclei និងបាញ់ថ្នាំវាយប្រហារនៅទូទាំងអ៊ីនធឺណិត ដើម្បីកំណត់ និងសម្របសម្រួលទ្រព្យសម្បត្តិងាយរងគ្រោះយ៉ាងឆាប់រហ័ស"។