- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតដែលជាប់ពាក់ព័ន្ធនឹងក្រុមដែលមានការលើកទឹកចិត្តផ្នែកហិរញ្ញវត្ថុ ដែលគេស្គាល់ថា GoldFactory ត្រូវបានគេសង្កេតឃើញថាកំពុងរៀបចំការវាយប្រហារជុំថ្មីដែលកំណត់គោលដៅអ្នកប្រើប្រាស់ទូរស័ព្ទចល័តនៅក្នុងប្រទេសឥណ្ឌូនេស៊ី ថៃ និងវៀតណាម ដោយក្លែងបន្លំជាសេវារដ្ឋាភិបាល។

សកម្មភាពនេះ ដែលត្រូវបានគេសង្កេតឃើញចាប់តាំងពីខែតុលា ឆ្នាំ២០២៤ ពាក់ព័ន្ធនឹងការចែកចាយកម្មវិធីធនាគារដែលបានកែប្រែ ដែលដើរតួជាផ្លូវសម្រាប់មេរោគ Android នេះបើយោងតាម Group-IB បាននិយាយនៅក្នុងរបាយការណ៍បច្ចេកទេសមួយដែលបានចេញផ្សាយកាលពីថ្ងៃពុធ។

ត្រូវបានវាយតម្លៃថាសកម្មតាំងពីខែមិថុនា ឆ្នាំ២០២៣ GoldFactory ទទួលបានការចាប់អារម្មណ៍ជាលើកដំបូងនៅដើមឆ្នាំមុន នៅពេលដែលក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតដែលមានទីស្នាក់ការកណ្តាលនៅប្រទេសសិង្ហបុរីបានរៀបរាប់លម្អិតអំពីការប្រើប្រាស់មេរោគផ្ទាល់ខ្លួនរបស់ភ្នាក់ងារគំរាមកំហែងដូចជា GoldPickaxe, GoldDigger និង GoldDiggerPlus ដែលកំណត់គោលដៅទាំងឧបករណ៍ Android និង iOS។

ភស្តុតាងបង្ហាញថា GoldFactory គឺជាក្រុមឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិតដែលនិយាយភាសាចិនដែលមានការរៀបចំយ៉ាងល្អ ដែលមានទំនាក់ទំនងជិតស្និទ្ធជាមួយ Gigabud ដែលជាមេរោគ Android មួយផ្សេងទៀតដែលត្រូវបានគេប្រទះឃើញនៅពាក់កណ្តាលឆ្នាំ២០២៣។ ទោះបីជាមានភាពខុសគ្នាយ៉ាងខ្លាំងនៅក្នុងមូលដ្ឋានកូដរបស់ពួកគេក៏ដោយ ទាំង GoldDigger និង Gigabud ត្រូវបានគេរកឃើញថាមានភាពស្រដៀងគ្នានៅក្នុងគោលដៅក្លែងបន្លំ និងទំព័រចុះចតរបស់ពួកគេ។

ករណីដំបូងៗនៅក្នុងរលកវាយប្រហារចុងក្រោយបំផុតត្រូវបានរកឃើញនៅក្នុងប្រទេសថៃ ដោយការគំរាមកំហែងនេះបានលេចឡើងជាបន្តបន្ទាប់នៅក្នុងប្រទេសវៀតណាមនៅចុងឆ្នាំ ២០២៤ និងដើមឆ្នាំ ២០២៥ និងនៅប្រទេសឥណ្ឌូនេស៊ីចាប់ពីពាក់កណ្តាលឆ្នាំ ២០២៥ តទៅ។

Group-IB បាននិយាយថា ខ្លួនបានកំណត់អត្តសញ្ញាណគំរូតែមួយគត់ជាង 300 នៃកម្មវិធីធនាគារដែលបានកែប្រែ ដែលនាំឱ្យមានការឆ្លងជិត 2,200 នៅក្នុងប្រទេសឥណ្ឌូនេស៊ី។ ការស៊ើបអង្កេតបន្ថែមទៀតបានរកឃើញវត្ថុបុរាណជាង 3,000 ដែលខ្លួនបាននិយាយថានាំឱ្យមានការឆ្លងយ៉ាងហោចណាស់ 11,000 ។ ប្រហែល 63% នៃកម្មវិធីធនាគារដែលបានកែប្រែផ្តល់ជូនទីផ្សារឥណ្ឌូនេស៊ី។

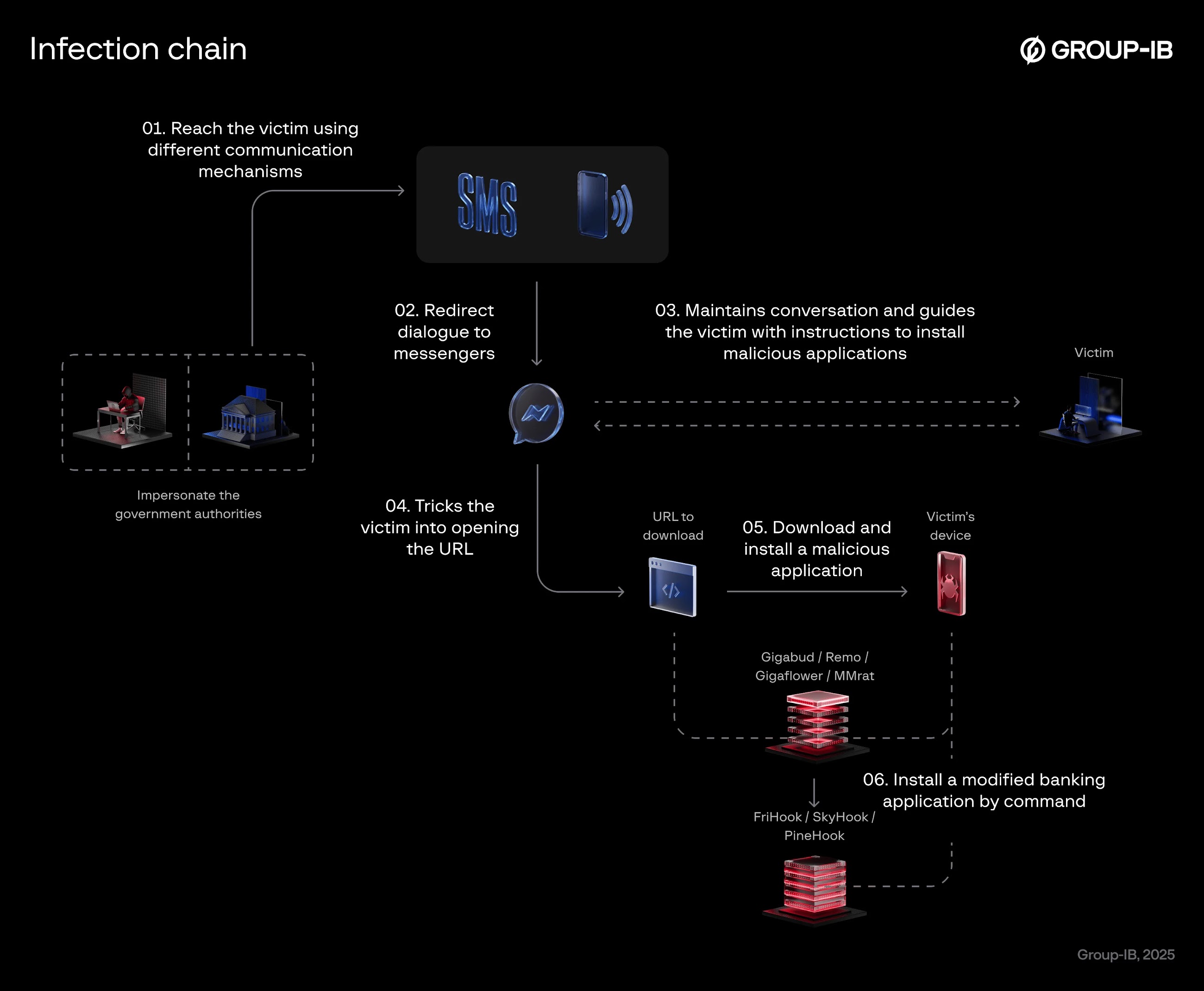

ខ្សែសង្វាក់នៃការឆ្លងមេរោគ ជាសង្ខេប ពាក់ព័ន្ធនឹងការក្លែងបន្លំអង្គភាពរដ្ឋាភិបាល និងម៉ាកក្នុងស្រុកដែលគួរឱ្យទុកចិត្ត និងការចូលទៅជិតគោលដៅដែលមានសក្តានុពលតាមទូរស័ព្ទ ដើម្បីបញ្ឆោតពួកគេឱ្យដំឡើងមេរោគ ដោយណែនាំពួកគេឱ្យចុចលើតំណភ្ជាប់ដែលបានផ្ញើនៅលើកម្មវិធីផ្ញើសារដូចជា Zalo។

យ៉ាងហោចណាស់ក្នុងករណីមួយដែលត្រូវបានកត់ត្រាដោយ Group-IB អ្នកបោកប្រាស់បានក្លែងបន្លំជាក្រុមហ៊ុនថាមពលសាធារណៈរបស់វៀតណាម EVN ហើយបានជំរុញឱ្យជនរងគ្រោះបង់វិក្កយបត្រអគ្គិសនីហួសកាលកំណត់ ឬប្រឈមមុខនឹងការផ្អាកសេវាកម្មភ្លាមៗ។ ក្នុងអំឡុងពេលនៃការហៅទូរស័ព្ទ អ្នកគំរាមកំហែងត្រូវបានគេនិយាយថាបានស្នើសុំឱ្យជនរងគ្រោះបន្ថែមពួកគេនៅលើ Zalo ដើម្បីទទួលបានតំណភ្ជាប់ដើម្បីទាញយកកម្មវិធី និងភ្ជាប់គណនីរបស់ពួកគេ។

តំណភ្ជាប់ទាំងនេះបញ្ជូនជនរងគ្រោះទៅកាន់ទំព័រចុះចតក្លែងក្លាយដែលក្លែងបន្លំជាបញ្ជីកម្មវិធី Google Play Store ដែលបណ្តាលឱ្យមានការដាក់ពង្រាយមេរោគ Trojan ចូលប្រើពីចម្ងាយដូចជា Gigabud, MMRat ឬ Remo ដែលបានលេចចេញនៅដើមឆ្នាំនេះដោយប្រើយុទ្ធសាស្ត្រដូចគ្នានឹង GoldFactory។ បន្ទាប់មក droppers ទាំងនេះបើកផ្លូវសម្រាប់ payload សំខាន់ដែលរំលោភលើសេវាកម្មភាពងាយស្រួលរបស់ Android ដើម្បីសម្រួលដល់ការគ្រប់គ្រងពីចម្ងាយ។

អ្នកស្រាវជ្រាវ Andrey Polovinkin, Sharmine Low, Ha Thi Thu Nguyen និង Pavel Naumov បាននិយាយថា "មេរោគ [...] គឺផ្អែកលើកម្មវិធីធនាគារចល័តដើម"។ "វាដំណើរការដោយការចាក់កូដព្យាបាទចូលទៅក្នុងផ្នែកមួយនៃកម្មវិធី ដែលអនុញ្ញាតឱ្យកម្មវិធីដើមរក្សាមុខងារធម្មតារបស់វា។ មុខងារនៃម៉ូឌុលព្យាបាទដែលបានចាក់អាចខុសគ្នាពីគោលដៅមួយទៅគោលដៅមួយទៀត ប៉ុន្តែភាគច្រើនវារំលងមុខងារសុវត្ថិភាពរបស់កម្មវិធីដើម"។

ជាពិសេស វាដំណើរការដោយភ្ជាប់ទៅក្នុងតក្កវិជ្ជារបស់កម្មវិធីដើម្បីប្រតិបត្តិមេរោគ។ ក្រុមគ្រួសារមេរោគបីផ្សេងគ្នាត្រូវបានរកឃើញដោយផ្អែកលើក្របខ័ណ្ឌដែលប្រើនៅក្នុងកម្មវិធីដែលបានកែប្រែដើម្បីអនុវត្ត runtime hooking: FriHook, SkyHook និង PineHook។ ដោយមិនគិតពីភាពខុសគ្នាទាំងនេះ មុខងាររបស់ម៉ូឌុលត្រួតស៊ីគ្នា ដែលធ្វើឱ្យវាអាច -

-លាក់បញ្ជីកម្មវិធីដែលបានបើកសេវាកម្មភាពងាយស្រួល

-ការពារការរកឃើញការថតអេក្រង់

-ក្លែងបន្លំហត្ថលេខារបស់កម្មវិធី Android

-លាក់ប្រភពដំឡើង

-អនុវត្តអ្នកផ្តល់សញ្ញាសម្ងាត់សុចរិតភាពផ្ទាល់ខ្លួន និង

-ទទួលបានគណនីសមតុល្យរបស់ជនរងគ្រោះ

ខណៈពេលដែល SkyHook ប្រើប្រាស់ក្របខ័ណ្ឌ Dobby ដែលមានជាសាធារណៈដើម្បីប្រតិបត្តិ hooks FriHook ប្រើឧបករណ៍ Frida ដែលត្រូវបានចាក់ចូលទៅក្នុងកម្មវិធីធនាគារស្របច្បាប់។ PineHook ដូចដែលឈ្មោះបានបញ្ជាក់ ប្រើប្រាស់ក្របខ័ណ្ឌ hooking ដែលមានមូលដ្ឋានលើ Java ដែលមានឈ្មោះថា Pine។

Group-IB បាននិយាយថា ការវិភាគរបស់ខ្លួនលើហេដ្ឋារចនាសម្ព័ន្ធព្យាបាទដែលបង្កើតឡើងដោយ GoldFactory ក៏បានរកឃើញការបង្កើតសាកល្បងមុនពេលចេញផ្សាយនៃមេរោគ Android ថ្មីមួយដែលមានឈ្មោះថា Gigaflower ដែលទំនងជាអ្នកស្នងតំណែងរបស់មេរោគ Gigabud។

វាគាំទ្រពាក្យបញ្ជាប្រហែល 48 ដើម្បីអនុញ្ញាតឱ្យមានការផ្សាយសកម្មភាពអេក្រង់ និងឧបករណ៍តាមពេលវេលាជាក់ស្តែងដោយប្រើ WebRTC; ប្រើសេវាកម្មភាពងាយស្រួលសម្រាប់ការកត់ត្រាគ្រាប់ចុច ការអានខ្លឹមសារចំណុចប្រទាក់អ្នកប្រើប្រាស់ និងការអនុវត្តកាយវិការ; បម្រើអេក្រង់ក្លែងក្លាយដើម្បីធ្វើត្រាប់តាមការអាប់ដេតប្រព័ន្ធ ការណែនាំ PIN និងការចុះឈ្មោះគណនីដើម្បីប្រមូលព័ត៌មានផ្ទាល់ខ្លួន និងទាញយកទិន្នន័យពីរូបភាពដែលភ្ជាប់ជាមួយកាតអត្តសញ្ញាណប័ណ្ណដោយប្រើក្បួនដោះស្រាយការទទួលស្គាល់អត្ថបទដែលភ្ជាប់មកជាមួយ។

បច្ចុប្បន្នក៏មានមុខងារស្កេនលេខកូដ QR ដែលព្យាយាមអានលេខកូដ QR នៅលើកាតអត្តសញ្ញាណប័ណ្ណវៀតណាម ដែលទំនងជាមានគោលដៅធ្វើឱ្យដំណើរការនៃការចាប់យកព័ត៌មានលម្អិតមានភាពសាមញ្ញ។

គួរឱ្យចាប់អារម្មណ៍ GoldFactory ហាក់ដូចជាបានបោះបង់ចោលមេរោគ iOS trojan ផ្ទាល់ខ្លួនរបស់ខ្លួន ដើម្បីគាំទ្រវិធីសាស្រ្តមិនធម្មតាមួយដែលឥឡូវនេះណែនាំជនរងគ្រោះឱ្យខ្ចីឧបករណ៍ Android ពីសមាជិកគ្រួសារ ឬសាច់ញាតិដើម្បីបន្តដំណើរការ។ បច្ចុប្បន្នវាមិនច្បាស់ថាអ្វីដែលជំរុញឱ្យមានការផ្លាស់ប្តូរនោះទេ ប៉ុន្តែវាត្រូវបានគេជឿថាវាដោយសារតែវិធានការសុវត្ថិភាពកាន់តែតឹងរ៉ឹង និងការសម្របសម្រួលហាងកម្មវិធីនៅលើ iOS។

អ្នកស្រាវជ្រាវបាននិយាយថា "ខណៈពេលដែលយុទ្ធនាការមុនៗផ្តោតលើការកេងប្រវ័ញ្ចដំណើរការ KYC សកម្មភាពថ្មីៗបង្ហាញពីការបិទភ្ជាប់ដោយផ្ទាល់នៃកម្មវិធីធនាគារស្របច្បាប់ដើម្បីប្រព្រឹត្តការក្លែងបន្លំ"។ "ការប្រើប្រាស់ក្របខ័ណ្ឌស្របច្បាប់ដូចជា Frida, Dobby និង Pine ដើម្បីកែប្រែកម្មវិធីធនាគារដែលគួរឱ្យទុកចិត្តបង្ហាញពីវិធីសាស្រ្តដ៏ទំនើបប៉ុន្តែមានតម្លៃទាបដែលអនុញ្ញាតឱ្យឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតរំលងការរកឃើញបែបប្រពៃណី និងពង្រីកប្រតិបត្តិការរបស់ពួកគេយ៉ាងឆាប់រហ័ស"។