- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងដែលគេស្គាល់ថាជា Silver Fox បានងាកមកផ្តោតលើប្រទេសឥណ្ឌា ដោយប្រើប្រាស់ល្បិចកលដែលមានប្រធានបទពន្ធលើប្រាក់ចំណូលនៅក្នុងយុទ្ធនាការបន្លំដើម្បីចែកចាយមេរោគ Trojan ចូលប្រើពីចម្ងាយម៉ូឌុលមួយដែលមានឈ្មោះថា ValleyRAT (ហៅកាត់ថា Winos 4.0)។

អ្នកស្រាវជ្រាវ CloudSEK លោក Prajwal Awasthi និង Koushik Pal បាននិយាយនៅក្នុងការវិភាគមួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុនថា "ការវាយប្រហារដ៏ស្មុគស្មាញនេះប្រើប្រាស់ខ្សែសង្វាក់សម្លាប់ដ៏ស្មុគស្មាញដែលពាក់ព័ន្ធនឹងការលួចយក DLL និង Valley RAT ម៉ូឌុលដើម្បីធានាបាននូវនិរន្តរភាព"។

Silver Fox ដែលត្រូវបានគេតាមដានផងដែរថាជា SwimSnake, The Great Thief of Valley (ឬ Valley Thief), UTG-Q-1000 និង Void Arachne គឺជាឈ្មោះដែលបានកំណត់ទៅក្រុមឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិតដ៏ខ្លាំងក្លាមួយមកពីប្រទេសចិន ដែលបានធ្វើសកម្មភាពតាំងពីឆ្នាំ 2022។

វាមានកំណត់ត្រានៃការរៀបចំយុទ្ធនាការជាច្រើនដែលមានបំណងចាប់ពីចារកម្ម និងការប្រមូលព័ត៌មានស៊ើបការណ៍សម្ងាត់រហូតដល់ប្រាក់ចំណេញហិរញ្ញវត្ថុ ការជីកយករ៉ែរូបិយប័ណ្ណគ្រីបតូ និងការរំខានប្រតិបត្តិការ ដែលធ្វើឱ្យវាក្លាយជាក្រុមលួចចូលមួយក្នុងចំណោមក្រុមលួចចូលមួយចំនួនដែលមានវិធីសាស្រ្តច្រើនយ៉ាងចំពោះសកម្មភាពឈ្លានពានរបស់ពួកគេ។

ដោយផ្តោតជាចម្បងលើបុគ្គល និងអង្គការដែលនិយាយភាសាចិន ការវាយប្រហាររបស់ Silver Fox បានពង្រីកដល់អង្គការដែលធ្វើប្រតិបត្តិការក្នុងវិស័យសាធារណៈ ហិរញ្ញវត្ថុ វេជ្ជសាស្ត្រ និងបច្ចេកវិទ្យា។ ការវាយប្រហារដែលធ្វើឡើងដោយក្រុមនេះបានទាញយកអត្ថប្រយោជន៍ពីការបំពុលម៉ាស៊ីនស្វែងរក (SEO) និងការបន្លំដើម្បីផ្តល់វ៉ារ្យ៉ង់នៃ Gh0st RAT ដូចជា ValleyRAT, Gh0stCringe និង HoldingHands RAT (ហៅកាត់ថា Gh0stBins)។

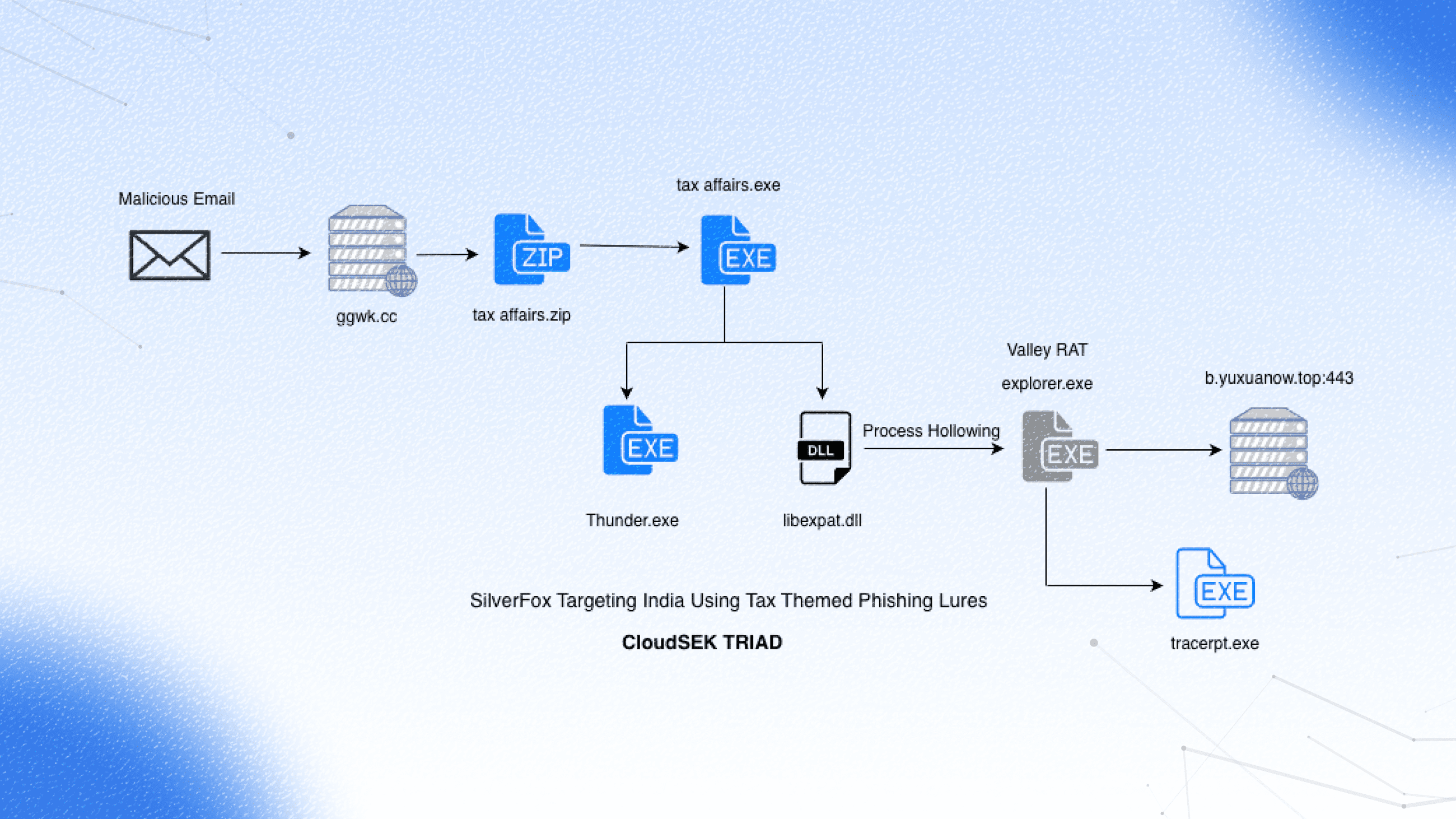

នៅក្នុងខ្សែសង្វាក់នៃការឆ្លងមេរោគដែលបានចងក្រងដោយ CloudSEK អ៊ីមែលបន្លំដែលមានឯកសារ PDF ក្លែងក្លាយដែលត្រូវបានគេអះអាងថាមកពីនាយកដ្ឋានពន្ធលើប្រាក់ចំណូលរបស់ប្រទេសឥណ្ឌាត្រូវបានប្រើដើម្បីដាក់ពង្រាយ ValleyRAT។ ជាពិសេស ការបើកឯកសារភ្ជាប់ PDF នឹងនាំអ្នកទទួលទៅកាន់ដែន "ggwk[.]cc" ជាកន្លែងដែលឯកសារ ZIP ("tax affairs.zip") ត្រូវបានទាញយក។

មានវត្តមាននៅក្នុងបណ្ណសារគឺជាកម្មវិធីដំឡើងប្រព័ន្ធដំឡើង Nullsoft Scriptable Install (NSIS) ដែលមានឈ្មោះដូចគ្នា ("tax affairs.exe") ដែលវាទាញយកឯកសារដែលអាចប្រតិបត្តិបានស្របច្បាប់ដែលភ្ជាប់ជាមួយ Thunder ("thunder.exe") កម្មវិធីគ្រប់គ្រងការទាញយកសម្រាប់ Windows ដែលបង្កើតឡើងដោយ Xunlei និង DLL ក្លែងក្លាយ ("libexpat.dll") ដែលត្រូវបានផ្ទុកដោយឯកសារគោលពីរ។

DLL សម្រាប់ផ្នែករបស់វា បិទសេវាកម្ម Windows Update និងបម្រើជាបំពង់សម្រាប់ Donut loader ប៉ុន្តែមិនមែនមុនពេលអនុវត្តការត្រួតពិនិត្យប្រឆាំងការវិភាគ និងប្រឆាំង sandbox ផ្សេងៗដើម្បីធានាថាមេរោគអាចដំណើរការដោយគ្មានការរារាំងលើម៉ាស៊ីនដែលរងការសម្របសម្រួល។ បន្ទាប់មក lander ចាក់ payload ValleyRAT ចុងក្រោយទៅក្នុងដំណើរការ "explorer.exe" ដែលប្រហោង។

ValleyRAT ត្រូវបានរចនាឡើងដើម្បីទំនាក់ទំនងជាមួយម៉ាស៊ីនមេខាងក្រៅ និងរង់ចាំពាក្យបញ្ជាបន្ថែមទៀត។ វាអនុវត្តស្ថាបត្យកម្មដែលផ្តោតលើកម្មវិធីជំនួយ ដើម្បីពង្រីកមុខងាររបស់វាតាមរបៀប ad hoc ដោយហេតុនេះអនុញ្ញាតឱ្យប្រតិបត្តិកររបស់ខ្លួនដាក់ពង្រាយសមត្ថភាពឯកទេស ដើម្បីសម្រួលដល់ការកត់ត្រាគន្លឹះ ការប្រមូលផលព័ត៌មានសម្ងាត់ និងការគេចវេសពីការការពារ។

CloudSEK បាននិយាយថា "កម្មវិធីជំនួយដែលស្ថិតនៅក្នុងបញ្ជី និង beaconing ដែលពន្យារពេលអនុញ្ញាតឱ្យ RAT រស់រានមានជីវិតពីការចាប់ផ្តើមឡើងវិញ ខណៈពេលដែលនៅតែមានសំឡេងរំខានទាប"។ "ការចែកចាយម៉ូឌុលតាមតម្រូវការអនុញ្ញាតឱ្យមានការប្រមូលផលព័ត៌មានសម្ងាត់ និងការឃ្លាំមើលដែលមានគោលដៅ ដែលត្រូវបានរៀបចំឡើងសម្រាប់តួនាទី និងតម្លៃរបស់ជនរងគ្រោះ"។

ការបង្ហាញព័ត៌មាននេះកើតឡើងនៅពេលដែលក្រុមហ៊ុន NCC Group បាននិយាយថាខ្លួនបានកំណត់អត្តសញ្ញាណបន្ទះគ្រប់គ្រងតំណភ្ជាប់ដែលលាតត្រដាង ("ssl3[.]space") ដែលប្រើប្រាស់ដោយក្រុមហ៊ុន Silver Fox ដើម្បីតាមដានសកម្មភាពទាញយកដែលទាក់ទងនឹងកម្មវិធីដំឡើងដែលមានគំនិតអាក្រក់សម្រាប់កម្មវិធីពេញនិយម រួមទាំង Microsoft Teams ដើម្បីដាក់ពង្រាយ ValleyRAT។ សេវាកម្មនេះផ្ទុកព័ត៌មានទាក់ទងនឹង -

ទំព័របណ្ដាញដែលបង្ហោះកម្មវិធីដំឡើងទ្វារក្រោយ

ចំនួននៃការចុចដែលប៊ូតុងទាញយកនៅលើគេហទំព័របន្លំទទួលបានក្នុងមួយថ្ងៃ

ចំនួនសរុបនៃការចុចដែលប៊ូតុងទាញយកបានទទួលចាប់តាំងពីការបើកដំណើរការ

គេហទំព័រក្លែងក្លាយដែលបង្កើតឡើងដោយក្រុមហ៊ុន Silver Fox ត្រូវបានគេរកឃើញថាក្លែងបន្លំជា CloudChat, FlyVPN, Microsoft Teams, OpenVPN, QieQie, Santiao, Signal, Sigua, Snipaste, Sogou, Telegram, ToDesk, WPS Office និង Youdao ក្នុងចំណោមគេហទំព័រផ្សេងទៀត។ ការវិភាគអំពីអាសយដ្ឋាន IP ដើមដែលបានចុចលើតំណភ្ជាប់ទាញយកបានបង្ហាញថាយ៉ាងហោចណាស់ 217 ការចុចមានប្រភពមកពីប្រទេសចិន បន្ទាប់មកគឺសហរដ្ឋអាមេរិក (39) ហុងកុង (29) តៃវ៉ាន់ (11) និងអូស្ត្រាលី (7)។

អ្នកស្រាវជ្រាវ Dillon Ashmore និង Asher Glue បាននិយាយថា "Silver Fox បានទាញយកអត្ថប្រយោជន៍ពីការបំពុល SEO ដើម្បីចែកចាយកម្មវិធីដំឡើង backdoor យ៉ាងហោចណាស់ 20 ដែលប្រើប្រាស់យ៉ាងទូលំទូលាយ រួមទាំងឧបករណ៍ទំនាក់ទំនង VPN និងកម្មវិធីផលិតភាព"។ "ទាំងនេះជាចម្បងផ្តោតលើបុគ្គល និងអង្គការដែលនិយាយភាសាចិននៅក្នុងប្រទេសចិន ដោយការឆ្លងមេរោគមានតាំងពីខែកក្កដា ឆ្នាំ 2025 និងជនរងគ្រោះបន្ថែមនៅទូទាំងអាស៊ីប៉ាស៊ីហ្វិក អឺរ៉ុប និងអាមេរិកខាងជើង"។

ចែកចាយតាមរយៈគេហទំព័រទាំងនេះគឺជាបណ្ណសារ ZIP ដែលមានកម្មវិធីដំឡើងដែលមានមូលដ្ឋានលើ NSIS ដែលទទួលខុសត្រូវក្នុងការកំណត់រចនាសម្ព័ន្ធការដកចេញ Microsoft Defender Antivirus បង្កើតភាពស្ថិតស្ថេរដោយប្រើភារកិច្ចដែលបានកំណត់ពេល ហើយបន្ទាប់មកទាក់ទងទៅម៉ាស៊ីនមេពីចម្ងាយដើម្បីទាញយកបន្ទុក ValleyRAT។

ការរកឃើញនេះស្របគ្នានឹងរបាយការណ៍ថ្មីៗមួយពី ReliaQuest ដែលបានសន្មតថាក្រុមលួចចូលនេះទៅនឹងប្រតិបត្តិការទង់ជាតិក្លែងក្លាយដែលធ្វើត្រាប់តាមអ្នកគំរាមកំហែងរុស្ស៊ីក្នុងការវាយប្រហារដែលកំណត់គោលដៅអង្គការនានានៅក្នុងប្រទេសចិនដោយប្រើគេហទំព័រទាក់ទាញដែលទាក់ទងនឹង Teams ក្នុងការប៉ុនប៉ងធ្វើឱ្យស្មុគស្មាញដល់កិច្ចខិតខំប្រឹងប្រែងបញ្ជាក់។

"ទិន្នន័យពីបន្ទះនេះបង្ហាញពីការចុចរាប់រយពីចិនដីគោក និងជនរងគ្រោះនៅទូទាំងអាស៊ីប៉ាស៊ីហ្វិក អឺរ៉ុប និងអាមេរិកខាងជើង ដែលបញ្ជាក់ពីវិសាលភាពនៃយុទ្ធនាការ និងការកំណត់គោលដៅជាយុទ្ធសាស្ត្ររបស់អ្នកប្រើប្រាស់ដែលនិយាយភាសាចិន" NCC Group បាននិយាយ។