- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

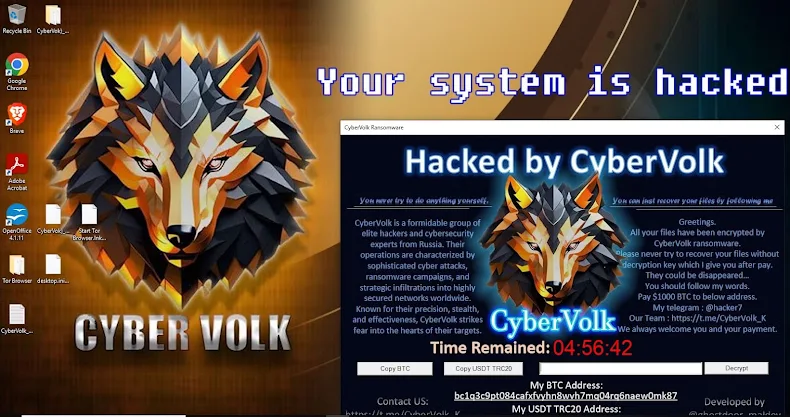

ក្រុម Hacktivist ដែលគាំទ្ររុស្ស៊ី ដែលគេស្គាល់ថា CyberVolk (ហៅកាត់ថា GLORIAMIST) បានលេចចេញជាថ្មីជាមួយនឹងការផ្តល់ជូន ransomware-as-a-service (RaaS) ថ្មីមួយដែលមានឈ្មោះថា VolkLocker ដែលទទួលរងនូវកំហុសក្នុងការអនុវត្តនៅក្នុងវត្ថុបុរាណសាកល្បង ដែលអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ឌិគ្រីបឯកសារដោយមិនចាំបាច់បង់ថ្លៃជំរិតទារប្រាក់។

យោងតាម SentinelOne VolkLocker (ហៅកាត់ថា CyberVolk 2.x) បានលេចចេញជារូបរាងនៅក្នុងខែសីហា ឆ្នាំ 2025 ហើយមានសមត្ថភាពកំណត់គោលដៅទាំងប្រព័ន្ធ Windows និង Linux។ វាត្រូវបានសរសេរជាភាសា Golang។

អ្នកស្រាវជ្រាវសន្តិសុខ Jim Walter បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុនថា "ប្រតិបត្តិករដែលបង្កើត payloads VolkLocker ថ្មីត្រូវតែផ្តល់អាសយដ្ឋាន bitcoin, លេខសម្គាល់សញ្ញាសម្ងាត់ bot Telegram, លេខសម្គាល់ជជែក Telegram, ថ្ងៃផុតកំណត់អ៊ិនគ្រីប, ផ្នែកបន្ថែមឯកសារដែលចង់បាន និងជម្រើសបំផ្លាញខ្លួនឯង"។

នៅពេលដែលបានដាក់ឱ្យដំណើរការ ransomware ព្យាយាមបង្កើនសិទ្ធិ អនុវត្តការឈ្លបយកការណ៍ និងការរាប់ប្រព័ន្ធ រួមទាំងការត្រួតពិនិត្យបុព្វបទអាសយដ្ឋាន MAC ក្នុងស្រុកប្រឆាំងនឹងអ្នកលក់និម្មិតដែលគេស្គាល់ដូចជា Oracle និង VMware។ នៅដំណាក់កាលបន្ទាប់ វារាយបញ្ជីដ្រាយដែលមានទាំងអស់ និងកំណត់ឯកសារដែលត្រូវអ៊ិនគ្រីបដោយផ្អែកលើការកំណត់រចនាសម្ព័ន្ធដែលបានបង្កប់។

VolkLocker ប្រើប្រាស់ AES-256 នៅក្នុង Galois/Counter Mode (GCM) សម្រាប់ការអ៊ិនគ្រីបតាមរយៈកញ្ចប់ "crypto/rand" របស់ Golang។ រាល់ឯកសារដែលបានអ៊ិនគ្រីបត្រូវបានកំណត់ផ្នែកបន្ថែមផ្ទាល់ខ្លួនដូចជា .locked ឬ .cvolk។

ទោះជាយ៉ាងណាក៏ដោយ ការវិភាគគំរូសាកល្បងបានរកឃើញកំហុសធ្ងន់ធ្ងរមួយដែលសោមេរបស់ locker មិនត្រឹមតែត្រូវបានអ៊ិនកូដយ៉ាងរឹងមាំនៅក្នុងប្រព័ន្ធគោលពីរប៉ុណ្ណោះទេ ប៉ុន្តែក៏ត្រូវបានប្រើដើម្បីអ៊ិនគ្រីបឯកសារទាំងអស់នៅលើប្រព័ន្ធជនរងគ្រោះផងដែរ។ អ្វីដែលសំខាន់ជាងនេះទៅទៀត សោមេក៏ត្រូវបានសរសេរទៅកាន់ឯកសារអត្ថបទធម្មតានៅក្នុងថតឯកសារ %TEMP% ("C:\Users\AppData\Local\Temp\system_backup.key")។

ចាប់តាំងពីឯកសារគន្លឹះបម្រុងទុកនេះមិនត្រូវបានលុបចោលទេ កំហុសនៃការរចនាអនុញ្ញាតឱ្យការងើបឡើងវិញដោយខ្លួនឯង។ ដែលបាននិយាយថា VolkLocker មានលក្ខណៈសម្បត្តិទាំងអស់ដែលជាធម្មតាត្រូវបានផ្សារភ្ជាប់ជាមួយនឹងប្រភេទ ransomware ។ វាធ្វើឱ្យ Windows ការកែប្រែ Registry ដើម្បីរារាំងការងើបឡើងវិញ និងការវិភាគ លុបច្បាប់ចម្លងស្រមោលបរិមាណ និងបញ្ចប់ដំណើរការដែលទាក់ទងនឹង Microsoft Defender Antivirus និងឧបករណ៍វិភាគទូទៅផ្សេងទៀត។

ទោះជាយ៉ាងណាក៏ដោយ កន្លែងដែលវាលេចធ្លោគឺនៅក្នុងការប្រើប្រាស់កម្មវិធីកំណត់ម៉ោងអនុវត្ត ដែលលុបមាតិកានៃថតអ្នកប្រើប្រាស់ ពោលគឺ Documents, Desktop, Downloads និង Pictures ប្រសិនបើជនរងគ្រោះមិនបង់ប្រាក់ក្នុងរយៈពេល 48 ម៉ោង ឬបញ្ចូលគន្លឹះឌិគ្រីបខុសបីដង។

ប្រតិបត្តិការ RaaS របស់ CyberVolk ត្រូវបានគ្រប់គ្រងតាមរយៈ Telegram ដែលធ្វើឱ្យអតិថិជនអនាគតចំណាយចន្លោះពី $800 ទៅ $1,100 សម្រាប់កំណែ Windows ឬ Linux ឬចន្លោះពី $1,600 ទៅ $2,200 សម្រាប់ប្រព័ន្ធប្រតិបត្តិការទាំងពីរ។ VolkLocker payloads ភ្ជាប់មកជាមួយស្វ័យប្រវត្តិកម្ម Telegram ដែលភ្ជាប់មកជាមួយសម្រាប់ពាក្យបញ្ជា និងការគ្រប់គ្រង ដែលអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ផ្ញើសារទៅជនរងគ្រោះ ចាប់ផ្តើមឌិគ្រីបឯកសារ រាយបញ្ជីជនរងគ្រោះសកម្ម និងទទួលបានព័ត៌មានប្រព័ន្ធ។

គិតត្រឹមខែវិច្ឆិកា ឆ្នាំ២០២៥ ភ្នាក់ងារគំរាមកំហែងបានផ្សព្វផ្សាយមេរោគ Trojan និង Keylogger ដែលអាចចូលប្រើពីចម្ងាយបាន ដែលទាំងពីរមានតម្លៃ ៥០០ដុល្លារក្នុងមួយៗ ដែលបង្ហាញពីការពង្រីកយុទ្ធសាស្ត្ររកប្រាក់របស់ពួកគេ។

CyberVolk បានដាក់ឱ្យដំណើរការ RaaS ផ្ទាល់ខ្លួននៅក្នុងខែមិថុនា ឆ្នាំ២០២៤។ ត្រូវបានគេស្គាល់ថាបានធ្វើការវាយប្រហារបែប Distributed Denial-of-Service (DDoS) និង Ransomware លើអង្គភាពសាធារណៈ និងរដ្ឋាភិបាល ដើម្បីគាំទ្រផលប្រយោជន៍រដ្ឋាភិបាលរុស្ស៊ី វាត្រូវបានគេជឿថាមានដើមកំណើតនៅឥណ្ឌា។

លោក Walter បាននិយាយថា "ទោះបីជាមានការហាមឃាត់គណនី Telegram ម្តងហើយម្តងទៀត និងការដកចេញនូវបណ្តាញនានាពេញមួយឆ្នាំ២០២៥ ក៏ដោយ CyberVolk បានបង្កើតប្រតិបត្តិការរបស់ខ្លួនឡើងវិញ និងពង្រីកការផ្តល់ជូនសេវាកម្មរបស់ខ្លួន"។ "អ្នកការពារគួរតែមើលឃើញការទទួលយកស្វ័យប្រវត្តិកម្មផ្អែកលើ Telegram របស់ CyberVolk ជាការឆ្លុះបញ្ចាំងពីនិន្នាការទូលំទូលាយក្នុងចំណោមភ្នាក់ងារគំរាមកំហែងដែលមានការលើកទឹកចិត្តខាងនយោបាយ។ ក្រុមទាំងនេះបន្តកាត់បន្ថយឧបសគ្គសម្រាប់ការដាក់ពង្រាយ Ransomware ខណៈពេលដែលកំពុងដំណើរការលើវេទិកាដែលផ្តល់ហេដ្ឋារចនាសម្ព័ន្ធងាយស្រួលសម្រាប់សេវាកម្មឧក្រិដ្ឋកម្ម"។