- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ចង្កោមគំរាមកំហែងដែលមានសម្ព័ន្ធភាពជាមួយប្រទេសចិនពីមុនដែលគ្មានឯកសារ ដែលមានឈ្មោះថា LongNosedGoblin ត្រូវបានគេសន្មតថាជាការវាយប្រហារតាមអ៊ីនធឺណិតជាបន្តបន្ទាប់ ដែលកំណត់គោលដៅលើអង្គភាពរដ្ឋាភិបាលនៅអាស៊ីអាគ្នេយ៍ និងជប៉ុន។

គោលដៅចុងក្រោយនៃការវាយប្រហារទាំងនេះគឺការចារកម្មតាមអ៊ីនធឺណិត ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតស្លូវ៉ាគី ESET បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយនៅថ្ងៃនេះ។ ចង្កោមសកម្មភាពគំរាមកំហែងនេះត្រូវបានវាយតម្លៃថាសកម្មចាប់តាំងពីយ៉ាងហោចណាស់ខែកញ្ញា ឆ្នាំ 2023។

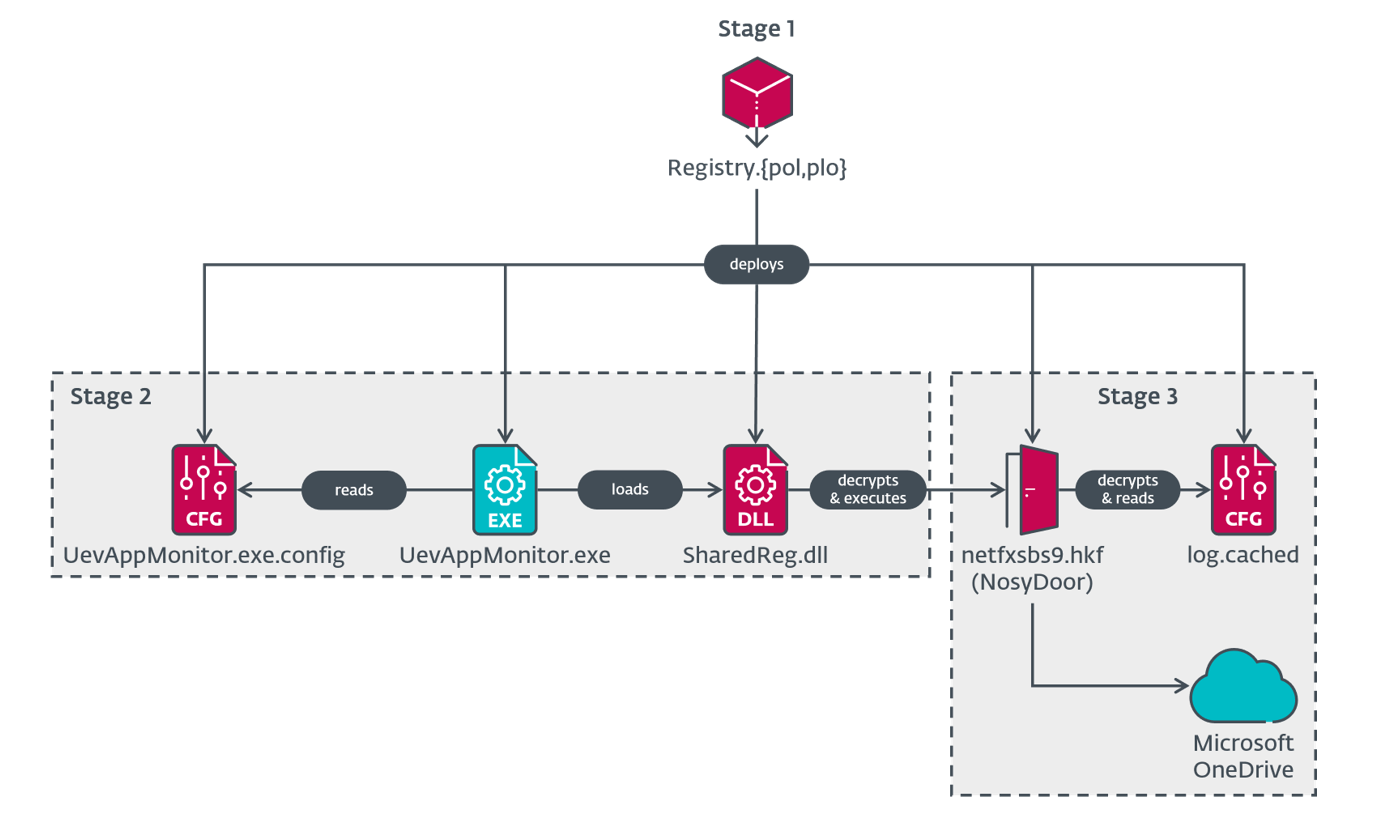

អ្នកស្រាវជ្រាវសន្តិសុខ Anton Cherepanov និង Peter Strýček បាននិយាយថា "LongNosedGoblin ប្រើប្រាស់គោលការណ៍ក្រុមដើម្បីដាក់ពង្រាយមេរោគនៅទូទាំងបណ្តាញដែលរងការសម្របសម្រួល និងសេវាកម្មពពក (ឧទាហរណ៍ Microsoft OneDrive និង Google Drive) ជាម៉ាស៊ីនមេបញ្ជា និងគ្រប់គ្រង (C&C)"។

គោលការណ៍ក្រុមគឺជាយន្តការសម្រាប់គ្រប់គ្រងការកំណត់ និងការអនុញ្ញាតនៅលើម៉ាស៊ីន Windows។ យោងតាម Microsoft គោលការណ៍ក្រុមអាចត្រូវបានប្រើដើម្បីកំណត់ការកំណត់រចនាសម្ព័ន្ធសម្រាប់ក្រុមអ្នកប្រើប្រាស់ និងកុំព្យូទ័រអតិថិជន ក៏ដូចជាគ្រប់គ្រងកុំព្យូទ័រម៉ាស៊ីនមេ។

សន្តិសុខតាមអ៊ីនធឺណិត

ការវាយប្រហារទាំងនេះត្រូវបានកំណត់លក្ខណៈដោយការប្រើប្រាស់ឧបករណ៍ផ្ទាល់ខ្លួនជាច្រើនប្រភេទ ដែលភាគច្រើនមានកម្មវិធី C#/.NET -

-NosyHistorian ដើម្បីប្រមូលប្រវត្តិកម្មវិធីរុករកពី Google Chrome, Microsoft Edge និង Mozilla Firefox

-NosyDoor ដែលជា backdoor ដែលប្រើ Microsoft OneDrive ជា C&C និងប្រតិបត្តិពាក្យបញ្ជាដែលអនុញ្ញាតឱ្យវាច្រោះឯកសារ លុបឯកសារ និងប្រតិបត្តិពាក្យបញ្ជាសែល

-NosyStealer ដើម្បីច្រោះទិន្នន័យកម្មវិធីរុករកពី Google Chrome និង Microsoft Edge ទៅ Google Drive ក្នុងទម្រង់ជាបណ្ណសារ TAR ដែលបានអ៊ិនគ្រីប

-NosyDownloader ដើម្បីទាញយក និងដំណើរការ payload នៅក្នុងអង្គចងចាំ ដូចជា NosyLogger

-NosyLogger ដែលជាកំណែដែលបានកែប្រែរបស់ DuckSharp ដែលត្រូវបានប្រើដើម្បីកត់ត្រាការចុចគ្រាប់ចុច

ESET បាននិយាយថា ខ្លួនបានរកឃើញសកម្មភាពដំបូងដែលទាក់ទងនឹងក្រុមលួចចូលប្រព័ន្ធនៅក្នុងខែកុម្ភៈ ឆ្នាំ២០២៤ នៅលើប្រព័ន្ធរបស់អង្គភាពរដ្ឋាភិបាលមួយនៅអាស៊ីអាគ្នេយ៍ ហើយទីបំផុតបានរកឃើញថា គោលការណ៍ក្រុមត្រូវបានប្រើដើម្បីបញ្ជូនមេរោគទៅកាន់ប្រព័ន្ធច្រើនពីអង្គការតែមួយ។ វិធីសាស្ត្រចូលប្រើដំបូងពិតប្រាកដដែលប្រើក្នុងការវាយប្រហារមិនទាន់ដឹងនៅឡើយ។

ការវិភាគបន្ថែមបានកំណត់ថា ខណៈពេលដែលជនរងគ្រោះជាច្រើនត្រូវបានរងផលប៉ះពាល់ដោយ NosyHistorian រវាងខែមករា និងខែមីនា ឆ្នាំ២០២៤ មានតែជនរងគ្រោះមួយចំនួនតូចប៉ុណ្ណោះដែលឆ្លងមេរោគ NosyDoor ដែលបង្ហាញពីវិធីសាស្រ្តដែលមានគោលដៅច្រើនជាង។ ក្នុងករណីខ្លះ ឧបករណ៍ទម្លាក់ដែលប្រើដើម្បីដាក់ពង្រាយទ្វារក្រោយដោយប្រើការចាក់ AppDomainManager ត្រូវបានគេរកឃើញថាមាន "របាំងការពារការប្រតិបត្តិ" ដែលត្រូវបានរចនាឡើងដើម្បីកំណត់ប្រតិបត្តិការចំពោះម៉ាស៊ីនរបស់ជនរងគ្រោះជាក់លាក់។

ឧបករណ៍ផ្សេងទៀតដែលប្រើប្រាស់ដោយ LongNosedGoblin ដូចជាប្រូកស៊ី SOCKS5 បញ្ច្រាស ឧបករណ៍ប្រើប្រាស់ដែលប្រើដើម្បីដំណើរការឧបករណ៍ថតវីដេអូដើម្បីថតសំឡេង និងវីដេអូ និងឧបករណ៍ផ្ទុក Cobalt Strike។ ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតបានកត់សម្គាល់ថា ជំនាញរបស់ភ្នាក់ងារគំរាមកំហែងនេះមានការត្រួតស៊ីគ្នាតិចតួចជាមួយចង្កោមដែលត្រូវបានតាមដានថាជា ToddyCat និង Erudite Mogwai ប៉ុន្តែបានសង្កត់ធ្ងន់លើកង្វះភស្តុតាងច្បាស់លាស់ដែលភ្ជាប់ពួកគេជាមួយគ្នា។ ដោយនិយាយដូច្នេះ ភាពស្រដៀងគ្នារវាង NosyDoor និង LuckyStrike Agent និងវត្តមាននៃឃ្លា "កំណែបង់ប្រាក់" នៅក្នុងផ្លូវ PDB របស់ LuckyStrike Agent បានលើកឡើងពីលទ្ធភាពដែលមេរោគអាចត្រូវបានលក់ ឬផ្តល់អាជ្ញាប័ណ្ណដល់អ្នកគំរាមកំហែងផ្សេងទៀត។

អ្នកស្រាវជ្រាវបានកត់សម្គាល់ថា "ក្រោយមកយើងបានកំណត់អត្តសញ្ញាណឧទាហរណ៍មួយទៀតនៃវ៉ារ្យ៉ង់ NosyDoor ដែលកំណត់គោលដៅអង្គការមួយនៅក្នុងប្រទេសសហភាពអឺរ៉ុប ដោយប្រើប្រាស់ TTP ផ្សេងៗគ្នា និងប្រើប្រាស់សេវាកម្មពពក Yandex Disk ជាម៉ាស៊ីនមេ C&C"។ "ការប្រើប្រាស់វ៉ារ្យ៉ង់ NosyDoor នេះបង្ហាញថាមេរោគអាចត្រូវបានចែករំលែកក្នុងចំណោមក្រុមគំរាមកំហែងដែលមានសម្ព័ន្ធភាពជាមួយប្រទេសចិនច្រើន"។