- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងត្រូវបានគេសង្កេតឃើញថាប្រើប្រាស់កម្មវិធី Dropper ដែលមានគំនិតអាក្រក់ ដោយក្លែងបន្លំជាកម្មវិធីស្របច្បាប់ ដើម្បីបញ្ជូនកម្មវិធីលួចសារ SMS Android ដែលមានឈ្មោះថា Wonderland ក្នុងការវាយប្រហារតាមទូរស័ព្ទដែលកំណត់គោលដៅអ្នកប្រើប្រាស់នៅអ៊ូសបេគីស្ថាន។

"ពីមុន អ្នកប្រើប្រាស់បានទទួល Trojan APK 'សុទ្ធ' ដែលដើរតួជាមេរោគភ្លាមៗនៅពេលដំឡើង" Group-IB បាននិយាយនៅក្នុងការវិភាគមួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុន។ "ឥឡូវនេះ សត្រូវកំពុងដាក់ពង្រាយ Dropper ដែលក្លែងបន្លំជាកម្មវិធីស្របច្បាប់កាន់តែខ្លាំងឡើង។ Dropper មើលទៅគ្មានគ្រោះថ្នាក់នៅលើផ្ទៃ ប៉ុន្តែមានបន្ទុកមេរោគដែលភ្ជាប់មកជាមួយ ដែលត្រូវបានដាក់ពង្រាយនៅក្នុងស្រុកបន្ទាប់ពីដំឡើង - សូម្បីតែគ្មានការតភ្ជាប់អ៊ីនធឺណិតសកម្មក៏ដោយ"។

Wonderland (ពីមុន WretchedCat) យោងតាមក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតដែលមានទីស្នាក់ការកណ្តាលនៅប្រទេសសិង្ហបុរី ជួយសម្រួលដល់ការទំនាក់ទំនងបញ្ជា និងគ្រប់គ្រងទ្វេទិស (C2) ដើម្បីប្រតិបត្តិពាក្យបញ្ជាក្នុងពេលវេលាជាក់ស្តែង ដែលអនុញ្ញាតឱ្យមានសំណើ USSD តាមអំពើចិត្ត និងការលួចសារ SMS។ វាក្លែងបន្លំជា GooglePlay ឬឯកសារនៃទម្រង់ផ្សេងទៀត ដូចជាវីដេអូ រូបថត និងការអញ្ជើញរៀបការ។

អ្នកគំរាមកំហែងដែលមានការលើកទឹកចិត្តផ្នែកហិរញ្ញវត្ថុនៅពីក្រោយមេរោគ TrickyWonders ប្រើប្រាស់ Telegram ជាវេទិកាចម្បងដើម្បីសម្របសម្រួលទិដ្ឋភាពផ្សេងៗនៃប្រតិបត្តិការ។ ត្រូវបានរកឃើញជាលើកដំបូងនៅក្នុងខែវិច្ឆិកា ឆ្នាំ២០២៣ វាក៏ត្រូវបានសន្មតថាជាមេរោគពីរប្រភេទដែលត្រូវបានរចនាឡើងដើម្បីលាក់បាំងបន្ទុកដែលបានអ៊ិនគ្រីបចម្បង -

-MidnightDat (បានឃើញជាលើកដំបូងនៅថ្ងៃទី២៧ ខែសីហា ឆ្នាំ២០២៥)

-RoundRift (បានឃើញជាលើកដំបូងនៅថ្ងៃទី១៥ ខែតុលា ឆ្នាំ២០២៥)

Wonderland ត្រូវបានផ្សព្វផ្សាយជាចម្បងដោយប្រើទំព័រគេហទំព័រ Google Play Store ក្លែងក្លាយ យុទ្ធនាការផ្សាយពាណិជ្ជកម្មនៅលើហ្វេសប៊ុក គណនីក្លែងក្លាយនៅលើកម្មវិធីណាត់ជួប និងកម្មវិធីផ្ញើសារដូចជា Telegram ដោយអ្នកវាយប្រហារបានរំលោភបំពានវគ្គ Telegram ដែលត្រូវបានលួចរបស់អ្នកប្រើប្រាស់អ៊ូសបេគីស្ថានដែលលក់នៅលើទីផ្សារគេហទំព័រងងឹត ដើម្បីចែកចាយឯកសារ APK ទៅកាន់ទំនាក់ទំនង និងការជជែករបស់ជនរងគ្រោះ។

នៅពេលដែលមេរោគត្រូវបានដំឡើង វាទទួលបានសិទ្ធិចូលប្រើសារ SMS និងស្ទាក់ចាប់ពាក្យសម្ងាត់ម្តង (OTP) ដែលក្រុមនេះប្រើដើម្បីទាញយកប្រាក់ពីកាតធនាគាររបស់ជនរងគ្រោះ។ សមត្ថភាពផ្សេងទៀតរួមមានការទាញយកលេខទូរស័ព្ទ ការលួចបញ្ជីទំនាក់ទំនង ការលាក់ការជូនដំណឹងជំរុញដើម្បីទប់ស្កាត់សុវត្ថិភាព ឬការជូនដំណឹងពាក្យសម្ងាត់ម្តង (OTP) និងសូម្បីតែការផ្ញើសារ SMS ពីឧបករណ៍ដែលឆ្លងមេរោគសម្រាប់ចលនាចំហៀង។

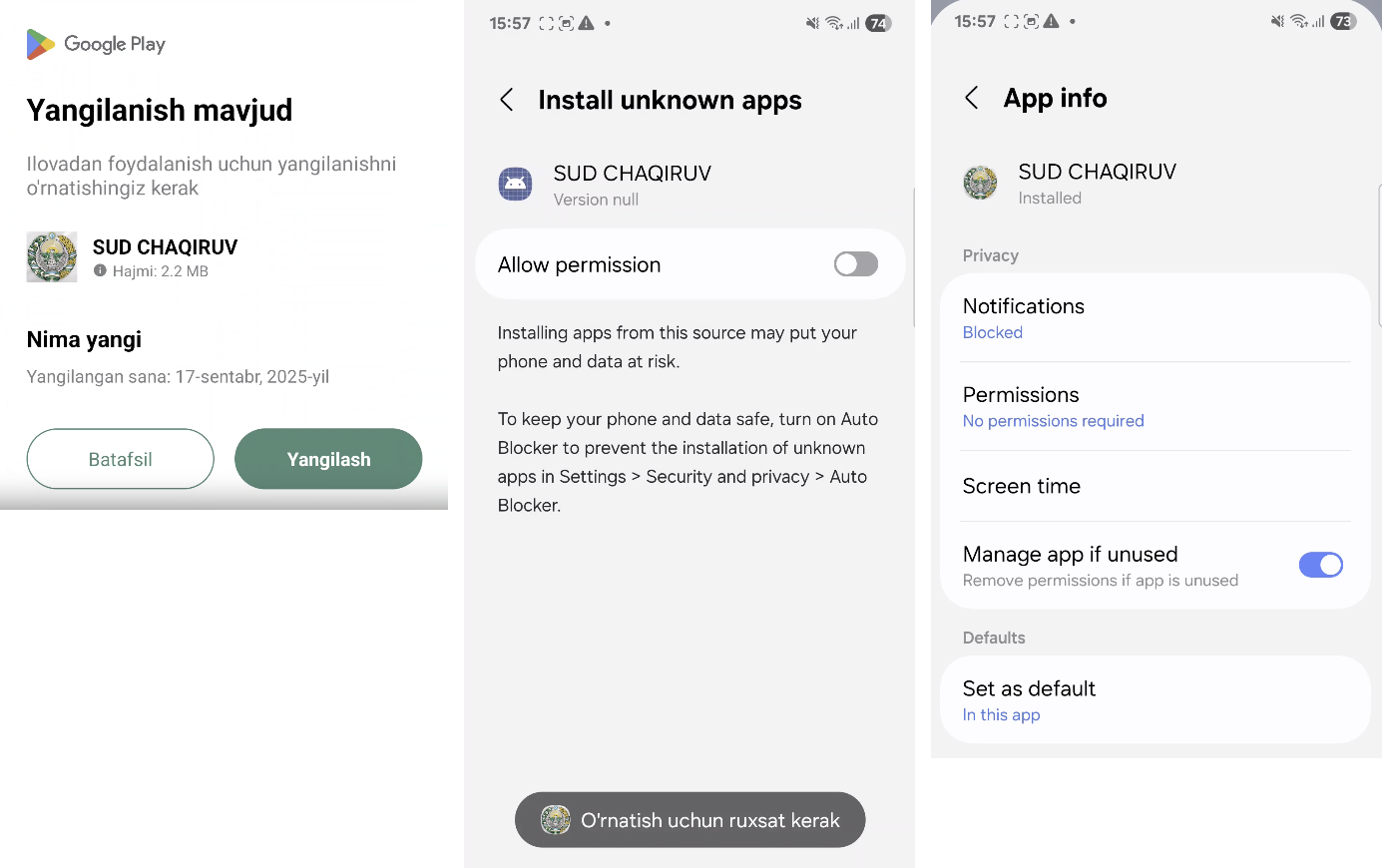

ទោះជាយ៉ាងណាក៏ដោយ វាគួរឱ្យកត់សម្គាល់ថា ការផ្ទុកកម្មវិធីពីខាងក្រៅជាមុនសិន តម្រូវឱ្យអ្នកប្រើប្រាស់បើកការកំណត់ដែលអនុញ្ញាតឱ្យដំឡើងពីប្រភពដែលមិនស្គាល់។ នេះត្រូវបានសម្រេចដោយការបង្ហាញអេក្រង់អាប់ដេតដែលណែនាំពួកគេឱ្យ "ដំឡើងអាប់ដេតដើម្បីប្រើកម្មវិធី"។

"នៅពេលដែលជនរងគ្រោះដំឡើង APK ហើយផ្តល់សិទ្ធិ អ្នកវាយប្រហារនឹងលួចលេខទូរស័ព្ទ ហើយព្យាយាមចូលទៅក្នុងគណនី Telegram ដែលបានចុះឈ្មោះជាមួយលេខទូរស័ព្ទនោះ" Group-IB បាននិយាយ។ "ប្រសិនបើការចូលទទួលបានជោគជ័យ ដំណើរការចែកចាយត្រូវបានធ្វើម្តងទៀត ដោយបង្កើតខ្សែសង្វាក់ឆ្លងជាវដ្ត"។

Wonderland តំណាងឱ្យការវិវត្តចុងក្រោយបំផុតនៃមេរោគចល័តនៅក្នុងប្រទេសអ៊ូសបេគីស្ថាន ដែលបានផ្លាស់ប្តូរពីមេរោគមូលដ្ឋានដូចជា Ajina.Banker ដែលពឹងផ្អែកលើយុទ្ធនាការសារឥតបានការទ្រង់ទ្រាយធំ ទៅជាមេរោគដែលលាក់បាំងដូចជា Qwizzserial ដែលត្រូវបានគេរកឃើញថាក្លែងបន្លំជាឯកសារមេឌៀដែលហាក់ដូចជាមិនបង្កគ្រោះថ្នាក់។

ការប្រើប្រាស់កម្មវិធី dropper គឺជាយុទ្ធសាស្ត្រ ព្រោះវាធ្វើឱ្យពួកវាមើលទៅគ្មានគ្រោះថ្នាក់ និងគេចវេសពីការត្រួតពិនិត្យសុវត្ថិភាព។ លើសពីនេះ ទាំងសមាសធាតុ dropper និង SMS stealer ត្រូវបានលាក់បាំងយ៉ាងខ្លាំង និងបញ្ចូលល្បិចប្រឆាំងការវិភាគ ដើម្បីធ្វើឱ្យពួកវាកាន់តែមានការប្រកួតប្រជែង និងចំណាយពេលច្រើនក្នុងការរចនាបញ្ច្រាស។

លើសពីនេះទៅទៀត ការប្រើប្រាស់ការទំនាក់ទំនង C2 ទ្វេទិស បំលែងមេរោគពីកម្មវិធីលួចសារ SMS អកម្ម ទៅជាភ្នាក់ងារដែលគ្រប់គ្រងពីចម្ងាយសកម្ម ដែលអាចប្រតិបត្តិសំណើ USSD តាមអំពើចិត្តដែលចេញដោយម៉ាស៊ីនមេ។

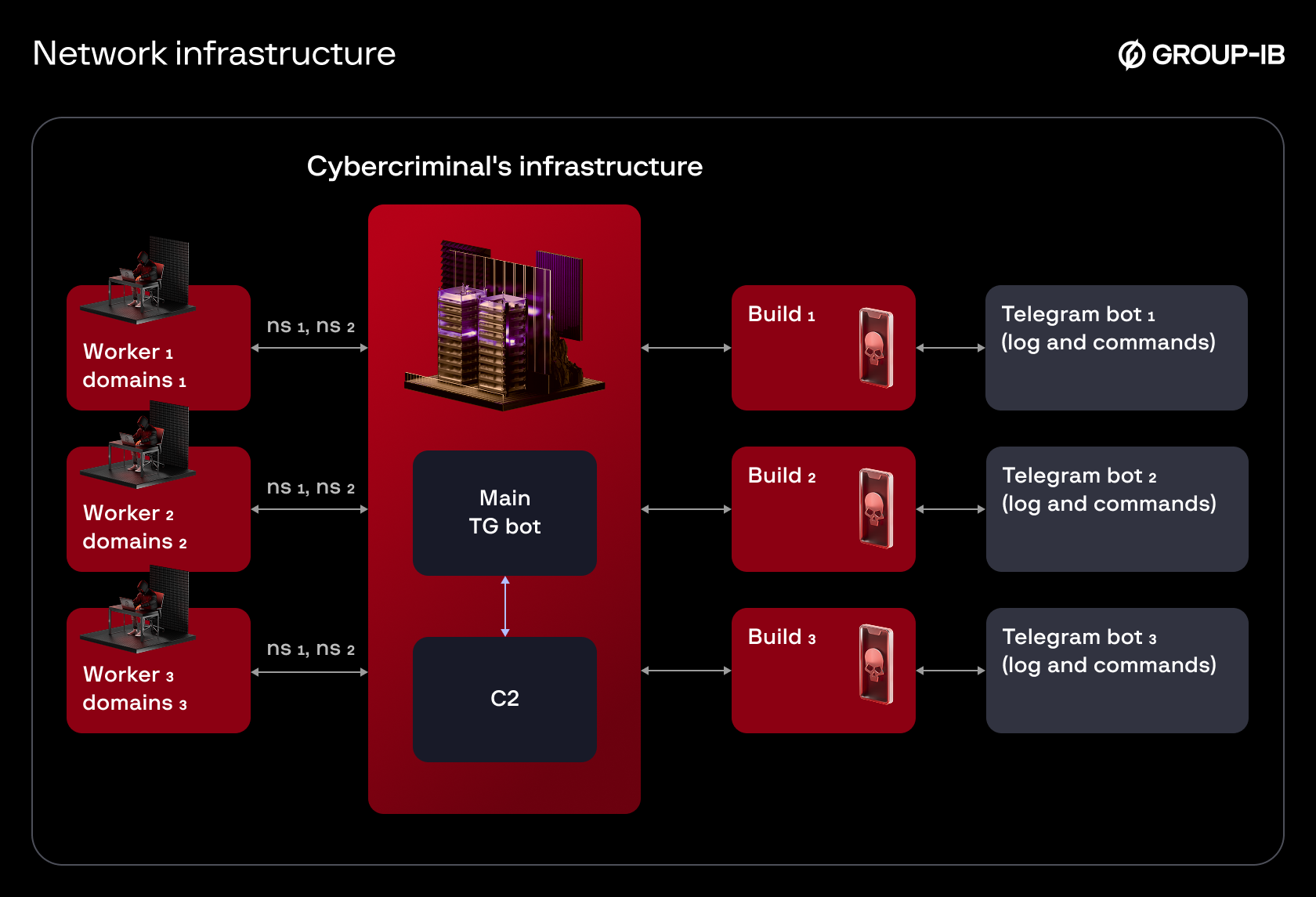

អ្នកស្រាវជ្រាវបាននិយាយថា "ហេដ្ឋារចនាសម្ព័ន្ធគាំទ្រក៏កាន់តែមានភាពស្វាហាប់ និងធន់ជាងមុន"។ "ប្រតិបត្តិករពឹងផ្អែកលើដែនដែលមានការផ្លាស់ប្តូរយ៉ាងឆាប់រហ័ស ដែលដែននីមួយៗត្រូវបានប្រើសម្រាប់តែសំណុំនៃការបង្កើតមានកំណត់មុនពេលត្រូវបានជំនួស។ វិធីសាស្រ្តនេះធ្វើឱ្យស្មុគស្មាញដល់ការត្រួតពិនិត្យ រំខានដល់ការការពារដែលមានមូលដ្ឋានលើបញ្ជីខ្មៅ និងបង្កើនអាយុកាលនៃបណ្តាញបញ្ជា និងត្រួតពិនិត្យ"។

ការបង្កើត APK ដែលមានគំនិតអាក្រក់ត្រូវបានបង្កើតដោយប្រើ bot Telegram ដែលឧទ្ទិសដល់ការគំរាមកំហែង ដែលបន្ទាប់មកត្រូវបានចែកចាយដោយប្រភេទអ្នកគំរាមកំហែងដែលហៅថាកម្មករជាថ្នូរនឹងចំណែកនៃមូលនិធិដែលត្រូវបានគេលួច។ ជាផ្នែកមួយនៃកិច្ចខិតខំប្រឹងប្រែងនេះ ការបង្កើតនីមួយៗត្រូវបានភ្ជាប់ជាមួយដែន C2 ផ្ទាល់ខ្លួន ដូច្នេះការប៉ុនប៉ងដកចេញណាមួយមិនធ្វើឱ្យហេដ្ឋារចនាសម្ព័ន្ធវាយប្រហារទាំងមូលធ្លាក់ចុះនោះទេ។

សហគ្រាសឧក្រិដ្ឋកម្មក៏រួមបញ្ចូលទាំងម្ចាស់ក្រុម អ្នកអភិវឌ្ឍន៍ និង vbivers ដែលផ្ទៀងផ្ទាត់ព័ត៌មានកាតដែលត្រូវបានគេលួច។ រចនាសម្ព័ន្ធឋានានុក្រមនេះឆ្លុះបញ្ចាំងពីភាពចាស់ទុំថ្មីនៃប្រតិបត្តិការក្លែងបន្លំហិរញ្ញវត្ថុ។

"រលកថ្មីនៃការអភិវឌ្ឍមេរោគនៅក្នុងតំបន់បង្ហាញយ៉ាងច្បាស់ថាវិធីសាស្រ្តនៃការធ្វើឱ្យខូចឧបករណ៍ Android មិនត្រឹមតែកាន់តែទំនើបប៉ុណ្ណោះទេ - ពួកគេកំពុងវិវត្តន៍ក្នុងល្បឿនលឿន" Group-IB បាននិយាយ។ អ្នកវាយប្រហារកំពុងសម្របឧបករណ៍របស់ពួកគេយ៉ាងសកម្ម អនុវត្តវិធីសាស្រ្តថ្មីៗក្នុងការចែកចាយ ការលាក់បាំងសកម្មភាព និងរក្សាការគ្រប់គ្រងលើឧបករណ៍ដែលឆ្លងមេរោគ។"

ការបង្ហាញព័ត៌មាននេះស្របពេលជាមួយនឹងការលេចចេញនូវមេរោគ Android ថ្មីដូចជា Cellik, Frogblight និង NexusRoute ដែលមានសមត្ថភាពប្រមូលព័ត៌មានរសើបពីឧបករណ៍ដែលរងការលួចចូល។

Cellik ដែលត្រូវបានផ្សព្វផ្សាយនៅលើគេហទំព័រងងឹតក្នុងតម្លៃចាប់ផ្តើម 150 ដុល្លារសម្រាប់មួយខែ ឬ 900 ដុល្លារសម្រាប់អាជ្ញាប័ណ្ណពេញមួយជីវិត ត្រូវបានបំពាក់ដោយការផ្សាយអេក្រង់ពេលវេលាជាក់ស្តែង ការកត់ត្រាគ្រាប់ចុច ការចូលប្រើកាមេរ៉ា/មីក្រូហ្វូនពីចម្ងាយ ការលុបទិន្នន័យ ការរុករកគេហទំព័រដែលលាក់ ការស្ទាក់ចាប់ការជូនដំណឹង និងការត្រួតលើកម្មវិធីដើម្បីលួចព័ត៌មានសម្ងាត់។

ប្រហែលជាលក្ខណៈពិសេសដ៏គួរឱ្យព្រួយបារម្ភបំផុតរបស់មេរោគ Trojan គឺកម្មវិធីបង្កើត APK ដោយចុចតែម្តង ដែលអនុញ្ញាតឱ្យអតិថិជនភ្ជាប់ payload ដែលមានមេរោគនៅក្នុងកម្មវិធី Google Play ស្របច្បាប់សម្រាប់ចែកចាយ។

លោក Daniel Kelley របស់ iVerify បាននិយាយថា "តាមរយៈចំណុចប្រទាក់ត្រួតពិនិត្យរបស់វា អ្នកវាយប្រហារអាចរកមើលកាតាឡុក Google Play Store ទាំងមូល ហើយជ្រើសរើសកម្មវិធីស្របច្បាប់ដើម្បីភ្ជាប់ជាមួយ payload Cellik"។ "ដោយចុចតែម្តង Cellik នឹងបង្កើត APK ដែលមានមេរោគថ្មីមួយដែលរុំ RAT នៅក្នុងកម្មវិធីស្របច្បាប់ដែលបានជ្រើសរើស"។

ម្យ៉ាងវិញទៀត Frogblight ត្រូវបានគេរកឃើញថាកំណត់គោលដៅអ្នកប្រើប្រាស់នៅក្នុងប្រទេសទួរគីតាមរយៈសារ SMS phishing ដែលបញ្ឆោតអ្នកទទួលឱ្យដំឡើងមេរោគក្រោមលេសនៃការមើលឯកសារតុលាការដែលទាក់ទងនឹងសំណុំរឿងតុលាការដែលពួកគេត្រូវបានគេអះអាងថាពាក់ព័ន្ធ នេះបើយោងតាម Kaspersky។

ក្រៅពីការលួចព័ត៌មានធនាគារដោយប្រើ WebViews មេរោគនេះអាចប្រមូលសារ SMS កំណត់ហេតុការហៅ បញ្ជីកម្មវិធីដែលបានដំឡើងនៅលើឧបករណ៍ និងព័ត៌មានប្រព័ន្ធឯកសារឧបករណ៍។ វាក៏អាចគ្រប់គ្រងទំនាក់ទំនង និងផ្ញើសារ SMS តាមអំពើចិត្តផងដែរ។

Frogblight ត្រូវបានគេជឿថាកំពុងស្ថិតនៅក្រោមការអភិវឌ្ឍន៍យ៉ាងសកម្ម ដោយអ្នកគំរាមកំហែងនៅពីក្រោយឧបករណ៍នេះបានដាក់មូលដ្ឋានគ្រឹះសម្រាប់វាត្រូវបានចែកចាយក្រោមគំរូ malware-as-a-service (MaaS)។ ការវាយតម្លៃនេះគឺផ្អែកលើការរកឃើញនៃផ្ទាំងបណ្ដាញមួយដែលបង្ហោះនៅលើម៉ាស៊ីនមេ C2 និងការពិតដែលថាមានតែគំរូដែលប្រើសោដូចគ្នានឹងការចូលផ្ទាំងបណ្ដាញប៉ុណ្ណោះដែលអាចត្រូវបានគ្រប់គ្រងពីចម្ងាយតាមរយៈវា។

ក្រុមគ្រួសារមេរោគដូចជា Cellik និង Frogblight គឺជាផ្នែកមួយនៃនិន្នាការកើនឡើងនៃមេរោគ Android ដែលសូម្បីតែអ្នកវាយប្រហារដែលមានជំនាញបច្ចេកទេសតិចតួចឬគ្មានឥឡូវនេះអាចដំណើរការយុទ្ធនាការទូរស័ព្ទចល័តក្នុងទ្រង់ទ្រាយធំជាមួយនឹងការខិតខំប្រឹងប្រែងតិចតួចបំផុត។

ក្នុងរយៈពេលប៉ុន្មានសប្តាហ៍ថ្មីៗនេះ អ្នកប្រើប្រាស់ Android នៅក្នុងប្រទេសឥណ្ឌាក៏ត្រូវបានកំណត់គោលដៅដោយមេរោគដែលមានឈ្មោះថា NexusRoute ដែលប្រើប្រាស់វិបផតថលបន្លំបន្លំដែលក្លែងបន្លំសេវាកម្មរដ្ឋាភិបាលឥណ្ឌាដើម្បីបញ្ជូនអ្នកទស្សនាទៅកាន់ APK ដែលមានគំនិតអាក្រក់ដែលបង្ហោះនៅលើឃ្លាំង GitHub និងទំព័រ GitHub ខណៈពេលដែលកំពុងប្រមូលព័ត៌មានផ្ទាល់ខ្លួន និងហិរញ្ញវត្ថុរបស់ពួកគេក្នុងពេលដំណាលគ្នា។

គេហទំព័រក្លែងក្លាយទាំងនេះត្រូវបានរចនាឡើងដើម្បីឆ្លងមេរោគ Trojan ចូលប្រើពីចម្ងាយ (RAT) ដែលត្រូវបានបិទបាំងទាំងស្រុងទៅក្នុងឧបករណ៍ Android ដែលអាចលួចលេខទូរស័ព្ទចល័ត ទិន្នន័យយានយន្ត លេខកូដសម្ងាត់ UPI លេខ OTP និងព័ត៌មានលម្អិតកាត ក៏ដូចជាប្រមូលទិន្នន័យយ៉ាងទូលំទូលាយដោយរំលោភលើសេវាកម្មភាពងាយស្រួល និងជំរុញឱ្យអ្នកប្រើប្រាស់កំណត់វាជាកម្មវិធីបើកដំណើរការអេក្រង់ដើមលំនាំដើម។

CYFIRMA បាននិយាយថា "អ្នកគំរាមកំហែងកំពុងប្រើប្រាស់ម៉ាកយីហោរដ្ឋាភិបាល លំហូរការងារទូទាត់ និងវិបផតថលសេវាកម្មពលរដ្ឋកាន់តែខ្លាំងឡើង ដើម្បីដាក់ពង្រាយមេរោគ និងការវាយប្រហារតាមបែប Phishing ដែលជំរុញដោយហិរញ្ញវត្ថុក្រោមរូបភាពនៃភាពស្របច្បាប់"។ "មេរោគនេះអនុវត្តការស្ទាក់ចាប់សារ SMS ការវិភាគស៊ីមកាត ការលួចទំនាក់ទំនង ការប្រមូលផលកំណត់ហេតុហៅទូរស័ព្ទ ការចូលប្រើឯកសារ ការថតរូបភាពអេក្រង់ ការធ្វើឱ្យសកម្មមីក្រូហ្វូន និងការតាមដាន GPS"។

ការវិភាគបន្ថែមអំពីអាសយដ្ឋានអ៊ីមែលដែលបានបង្កប់ "gymkhana.studio@gmail[.]com" បានភ្ជាប់ NexusRoute ទៅនឹងប្រព័ន្ធអេកូឡូស៊ីអភិវឌ្ឍន៍ក្រោមដីដ៏ទូលំទូលាយ ដែលបង្កើនលទ្ធភាពដែលវាជាផ្នែកមួយនៃហេដ្ឋារចនាសម្ព័ន្ធក្លែងបន្លំ និងឃ្លាំមើលទ្រង់ទ្រាយធំដែលត្រូវបានថែរក្សាដោយវិជ្ជាជីវៈ។

ក្រុមហ៊ុនបាននិយាយថា "យុទ្ធនាការ NexusRoute តំណាងឲ្យប្រតិបត្តិការឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិតចល័តដែលមានភាពចាស់ទុំខ្ពស់ និងត្រូវបានរចនាឡើងដោយវិជ្ជាជីវៈ ដែលរួមបញ្ចូលការបន្លំតាមប្រព័ន្ធអេឡិចត្រូនិក មេរោគ ការក្លែងបន្លំហិរញ្ញវត្ថុ និងការឃ្លាំមើលទៅក្នុងក្របខ័ណ្ឌវាយប្រហាររួម"។ "ការប្រើប្រាស់ការបិទបាំងកម្រិតដើម កម្មវិធីផ្ទុកថាមវន្ត ហេដ្ឋារចនាសម្ព័ន្ធស្វ័យប្រវត្តិ និងការគ្រប់គ្រងការឃ្លាំមើលកណ្តាលធ្វើឲ្យយុទ្ធនាការនេះហួសពីសមត្ថភាពរបស់អ្នកប្រព្រឹត្តការបោកប្រាស់ទូទៅ"។