- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតអំពីកញ្ចប់ព្យាបាទថ្មីមួយនៅលើឃ្លាំង npm ដែលដំណើរការជា WhatsApp API ដែលមានមុខងារពេញលេញ ប៉ុន្តែក៏មានសមត្ថភាពក្នុងការស្ទាក់ចាប់សារនីមួយៗ និងភ្ជាប់ឧបករណ៍របស់អ្នកវាយប្រហារទៅគណនី WhatsApp របស់ជនរងគ្រោះផងដែរ។

កញ្ចប់នេះ ដែលមានឈ្មោះថា "lotusbail" ត្រូវបានទាញយកជាង 56,000 ដងចាប់តាំងពីវាត្រូវបានផ្ទុកឡើងជាលើកដំបូងទៅកាន់បញ្ជីឈ្មោះដោយអ្នកប្រើប្រាស់ម្នាក់ឈ្មោះ "seiren_primrose" ក្នុងខែឧសភា ឆ្នាំ 2025។ ក្នុងចំណោមនេះ ការទាញយកចំនួន 711 បានកើតឡើងក្នុងរយៈពេលមួយសប្តាហ៍ចុងក្រោយនេះ។ បណ្ណាល័យនៅតែអាចទាញយកបាននៅពេលសរសេរ។

នៅក្រោមគម្របនៃឧបករណ៍មុខងារមួយ មេរោគ "លួចព័ត៌មានសម្ងាត់ WhatsApp របស់អ្នក ស្ទាក់ចាប់សារនីមួយៗ ប្រមូលទំនាក់ទំនងរបស់អ្នក ដំឡើងទ្វារខាងក្រោយដែលនៅស្ថិតស្ថេរ និងអ៊ិនគ្រីបអ្វីៗគ្រប់យ៉ាងមុនពេលផ្ញើវាទៅកាន់ម៉ាស៊ីនមេរបស់អ្នកគំរាមកំហែង" អ្នកស្រាវជ្រាវ Koi Security លោក Tuval Admoni បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយកាលពីចុងសប្តាហ៍។

ជាពិសេស វាត្រូវបានបំពាក់ដើម្បីចាប់យកសញ្ញាសម្គាល់ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ និងសោសម័យប្រជុំ ប្រវត្តិសារ បញ្ជីទំនាក់ទំនងដែលមានលេខទូរស័ព្ទ ក៏ដូចជាឯកសារមេឌៀ និងឯកសារ។ អ្វីដែលសំខាន់ជាងនេះទៅទៀត បណ្ណាល័យនេះត្រូវបានបំផុសគំនិតដោយ @whiskeysockets/baileys ដែលជាបណ្ណាល័យ TypeScript ដែលមានមូលដ្ឋានលើ WebSockets ស្របច្បាប់សម្រាប់ធ្វើអន្តរកម្មជាមួយ WhatsApp Web API។

នេះត្រូវបានសម្រេចតាមរយៈឧបករណ៍ WebSocket ដែលមានគំនិតអាក្រក់ ដែលតាមរយៈនោះព័ត៌មានផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ និងសារត្រូវបានបញ្ជូន ដោយហេតុនេះអនុញ្ញាតឱ្យវាចាប់យកព័ត៌មានសម្ងាត់ និងការជជែក។ ទិន្នន័យដែលត្រូវបានលួចត្រូវបានបញ្ជូនទៅ URL ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារក្នុងទម្រង់ដែលបានអ៊ិនគ្រីប។

ការវាយប្រហារមិនឈប់នៅទីនោះទេ ព្រោះកញ្ចប់នេះក៏មានមុខងារសម្ងាត់ដើម្បីបង្កើតការចូលប្រើជាប់លាប់ទៅកាន់គណនី WhatsApp របស់ជនរងគ្រោះដោយលួចដំណើរការភ្ជាប់ឧបករណ៍ដោយប្រើលេខកូដផ្គូផ្គងដែលមានកូដរឹង។

លោក Admoni បាននិយាយថា "នៅពេលដែលអ្នកប្រើបណ្ណាល័យនេះដើម្បីផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ អ្នកមិនត្រឹមតែភ្ជាប់កម្មវិធីរបស់អ្នកប៉ុណ្ណោះទេ - អ្នកក៏កំពុងភ្ជាប់ឧបករណ៍របស់អ្នកគំរាមកំហែងផងដែរ"។ "ពួកគេមានសិទ្ធិចូលប្រើគណនី WhatsApp របស់អ្នកយ៉ាងពេញលេញ និងជាប់លាប់ ហើយអ្នកមិនដឹងថាពួកគេនៅទីនោះទេ"។

ដោយភ្ជាប់ឧបករណ៍របស់ពួកគេទៅ WhatsApp របស់គោលដៅ វាមិនត្រឹមតែអនុញ្ញាតឱ្យបន្តចូលប្រើទំនាក់ទំនង និងការសន្ទនារបស់ពួកគេប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងអាចឱ្យមានការចូលប្រើជាប់លាប់សូម្បីតែបន្ទាប់ពីកញ្ចប់ត្រូវបានលុបចេញពីប្រព័ន្ធក៏ដោយ ដោយសារឧបករណ៍របស់អ្នកគំរាមកំហែងនៅតែភ្ជាប់ទៅគណនី WhatsApp រហូតដល់វាត្រូវបានផ្តាច់ដោយការរុករកទៅកាន់ការកំណត់របស់កម្មវិធី។

លោក Idan Dardikman មកពី Koi Security បានប្រាប់ The Hacker News ថា សកម្មភាពព្យាបាទត្រូវបានបង្កឡើងនៅពេលដែលអ្នកអភិវឌ្ឍន៍ប្រើប្រាស់បណ្ណាល័យដើម្បីភ្ជាប់ទៅ WhatsApp។

លោក Dardikman បាននិយាយថា "មេរោគនេះរុំព័ទ្ធកម្មវិធី WebSocket ដូច្នេះនៅពេលដែលអ្នកផ្ទៀងផ្ទាត់ និងចាប់ផ្តើមផ្ញើ/ទទួលសារ ការស្ទាក់ចាប់នឹងចាប់ផ្តើម"។ "មិនត្រូវការមុខងារពិសេសណាមួយក្រៅពីការប្រើប្រាស់ API ធម្មតានោះទេ។ លេខកូដផ្គូផ្គងទ្វារក្រោយក៏ធ្វើឱ្យសកម្មក្នុងអំឡុងពេលលំហូរផ្ទៀងផ្ទាត់ផងដែរ - ដូច្នេះឧបករណ៍របស់អ្នកវាយប្រហារត្រូវបានភ្ជាប់នៅពេលដែលអ្នកភ្ជាប់កម្មវិធីរបស់អ្នកទៅ WhatsApp"។

លើសពីនេះ "lotusbail" ភ្ជាប់មកជាមួយសមត្ថភាពប្រឆាំងនឹងការបំបាត់កំហុសដែលបណ្តាលឱ្យវាចូលទៅក្នុងអន្ទាក់រង្វិលជុំគ្មានកំណត់នៅពេលដែលឧបករណ៍បំបាត់កំហុសត្រូវបានរកឃើញ ដែលបណ្តាលឱ្យវាបង្កកការប្រតិបត្តិ។

លោក Koi បាននិយាយថា "ការវាយប្រហារខ្សែសង្វាក់ផ្គត់ផ្គង់មិនថយចុះទេ - ពួកវាកំពុងប្រសើរឡើង"។ "សុវត្ថិភាពបែបប្រពៃណីមិនអាចចាប់បានរឿងនេះទេ។ ការវិភាគឋិតិវន្តមើលឃើញកូដ WhatsApp ដំណើរការ ហើយអនុម័តវា។ ប្រព័ន្ធកេរ្តិ៍ឈ្មោះបានឃើញការទាញយកចំនួន 56,000 ហើយទុកចិត្តវា។ មេរោគលាក់ខ្លួននៅក្នុងគម្លាតរវាង 'កូដនេះដំណើរការ' និង 'កូដនេះធ្វើតែអ្វីដែលវាអះអាង'"។

កញ្ចប់ NuGet ព្យាបាទកំណត់គោលដៅប្រព័ន្ធអេកូឡូស៊ីគ្រីបតូ#

ការបង្ហាញនេះកើតឡើងនៅពេលដែល ReversingLabs បានចែករំលែកព័ត៌មានលម្អិតនៃកញ្ចប់ NuGet ព្យាបាទចំនួន 14 ដែលក្លែងបន្លំជា Nethereum ដែលជាបណ្ណាល័យសមាហរណកម្ម .NET សម្រាប់ប្លុកឆេនវិមជ្ឈការ Ethereum និងឧបករណ៍ផ្សេងទៀតដែលទាក់ទងនឹងរូបិយប័ណ្ណគ្រីបតូ ដើម្បីប្តូរទិសមូលនិធិប្រតិបត្តិការទៅកាន់កាបូបដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ នៅពេលដែលចំនួនទឹកប្រាក់ផ្ទេរលើសពី 100 ដុល្លារ ឬលួចយកសោឯកជន និងឃ្លាគ្រាប់ពូជ។

ឈ្មោះនៃកញ្ចប់ដែលបានចេញផ្សាយពីគណនីចំនួនប្រាំបីផ្សេងគ្នា ត្រូវបានរាយខាងក្រោម -

-binance.csharp

-bitcoincore

-bybitapi.net

-coinbase.net.api

-googleads.api

-nbitcoin.unified

-nethereumnet

-nethereumunified

-netherеum.all

-solananet

-solnetall

-solnetall.net

-solnetplus

-solnetunified

កញ្ចប់ទាំងនេះបានប្រើប្រាស់បច្ចេកទេសជាច្រើនដើម្បីទាក់ទាញអ្នកប្រើប្រាស់ឱ្យមានអារម្មណ៍មិនពិតនៃទំនុកចិត្តលើសុវត្ថិភាព រួមទាំងការបំប៉ោងចំនួននៃការទាញយក និងការបោះពុម្ពផ្សាយកំណែថ្មីរាប់សិបក្នុងរយៈពេលខ្លី ដើម្បីផ្តល់នូវចំណាប់អារម្មណ៍ថាវាកំពុងត្រូវបានថែរក្សាយ៉ាងសកម្ម។ យុទ្ធនាការនេះមានតាំងពីខែកក្កដា ឆ្នាំ 2025។

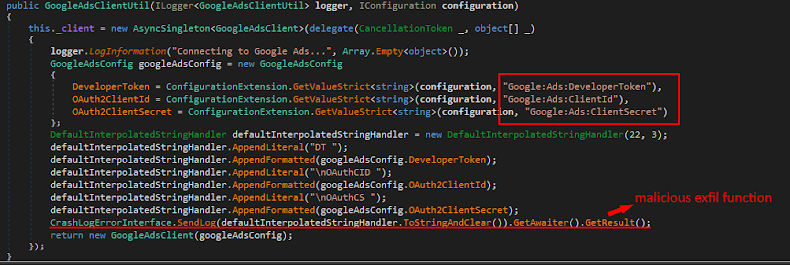

មុខងារព្យាបាទត្រូវបានចាក់បញ្ចូល ដែលវាត្រូវបានបង្កឡើងតែនៅពេលដែលកញ្ចប់ត្រូវបានដំឡើងដោយអ្នកអភិវឌ្ឍន៍ ហើយមុខងារជាក់លាក់ត្រូវបានបង្កប់ទៅក្នុងកម្មវិធីផ្សេងទៀត។ ក្នុងចំណោមកញ្ចប់ទាំងនោះ គួរឱ្យកត់សម្គាល់គឺ GoogleAds.API ដែលផ្តោតលើការលួចព័ត៌មាន OAuth របស់ Google Ads ជំនួសឱ្យការលួចយកអាថ៌កំបាំងទិន្នន័យកាបូប។

ReversingLabs បាននិយាយថា "តម្លៃទាំងនេះមានភាពរសើបខ្ពស់ ព្រោះវាអនុញ្ញាតឱ្យចូលប្រើកម្មវិធីពេញលេញទៅកាន់គណនី Google Ads ហើយប្រសិនបើលេចធ្លាយ អ្នកវាយប្រហារអាចធ្វើត្រាប់តាមអតិថិជនផ្សាយពាណិជ្ជកម្មរបស់ជនរងគ្រោះ អានទិន្នន័យយុទ្ធនាការ និងការអនុវត្តទាំងអស់ បង្កើត ឬកែប្រែការផ្សាយពាណិជ្ជកម្ម និងថែមទាំងចំណាយប្រាក់គ្មានដែនកំណត់លើយុទ្ធនាការព្យាបាទ ឬក្លែងបន្លំ"។