- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតអំពីមេរោគ Android ថ្មីពីរក្រុមដែលមានឈ្មោះថា FvncBot និង SeedSnatcher ខណៈដែលកំណែដែលបានធ្វើឱ្យប្រសើរឡើងមួយទៀតរបស់ ClayRat ត្រូវបានគេប្រទះឃើញនៅក្នុងធម្មជាតិ។

ការរកឃើញនេះបានមកពី Intel 471, CYFIRMA និង Zimperium រៀងៗខ្លួន។

FvncBot ដែលក្លែងបន្លំជាកម្មវិធីសុវត្ថិភាពដែលបង្កើតឡើងដោយ mBank ផ្តោតលើអ្នកប្រើប្រាស់សេវាធនាគារចល័តនៅក្នុងប្រទេសប៉ូឡូញ។ អ្វីដែលគួរឱ្យកត់សម្គាល់អំពីមេរោគនេះគឺថាវាត្រូវបានសរសេរទាំងស្រុងពីដំបូង ហើយមិនត្រូវបានបំផុសគំនិតដោយមេរោគ Android ផ្សេងទៀតដូចជា ERMAC ដែលមានកូដប្រភពរបស់វាលេចធ្លាយនោះទេ។

មេរោគនេះ "បានអនុវត្តមុខងារជាច្រើនរួមទាំងការកត់ត្រាគន្លឹះដោយរំលោភលើសេវាកម្មភាពងាយស្រួលរបស់ Android ការវាយប្រហារតាមអ៊ីនធឺណិត ការផ្សាយអេក្រង់ និងការគណនាបណ្តាញនិម្មិតដែលលាក់ (HVNC) ដើម្បីអនុវត្តការក្លែងបន្លំហិរញ្ញវត្ថុដោយជោគជ័យ" Intel 471 បាននិយាយ។

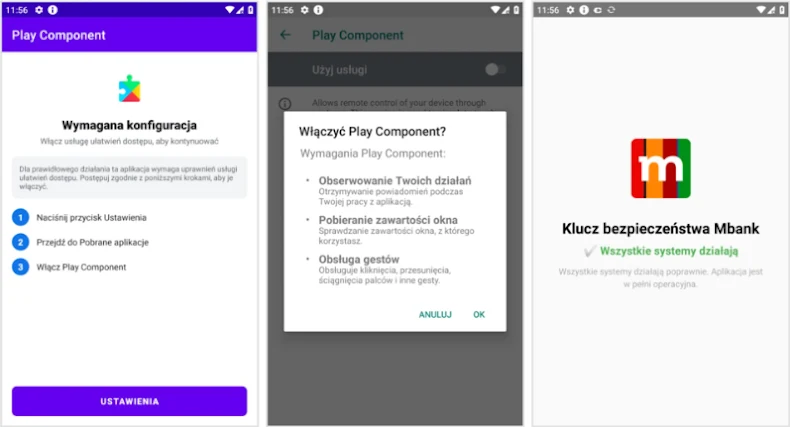

ស្រដៀងគ្នាទៅនឹងមេរោគធនាគារ Albiriox ដែលទើបរកឃើញថ្មីៗនេះ មេរោគនេះត្រូវបានការពារដោយសេវាកម្មគ្រីបដែលគេស្គាល់ថា apk0day ដែលផ្តល់ជូនដោយ Golden Crypt។ កម្មវិធីព្យាបាទដើរតួជាឧបករណ៍ផ្ទុកដោយដំឡើង payload FvncBot ដែលបានបង្កប់។ ដរាបណាកម្មវិធី dropper ត្រូវបានបើកដំណើរការ អ្នកប្រើប្រាស់ត្រូវបានជំរុញឱ្យដំឡើងសមាសភាគ Google Play ដើម្បីធានាសុវត្ថិភាព និងស្ថេរភាពនៃកម្មវិធី ខណៈពេលដែលតាមពិតវានាំឱ្យមានការដាក់ពង្រាយមេរោគដោយប្រើប្រាស់វិធីសាស្រ្តផ្អែកលើវគ្គដែលត្រូវបានអនុម័តដោយអ្នកគំរាមកំហែងផ្សេងទៀតដើម្បីរំលងការរឹតបន្តឹងភាពងាយស្រួលនៅលើឧបករណ៍ Android ដែលដំណើរការកំណែ 13 និងថ្មីជាងនេះ។

Intel 471 បាននិយាយថា "ក្នុងអំឡុងពេលដំណើរការមេរោគ ព្រឹត្តិការណ៍កំណត់ហេតុត្រូវបានផ្ញើទៅកាន់ម៉ាស៊ីនមេពីចម្ងាយនៅដែន naleymilva.it.com ដើម្បីតាមដានស្ថានភាពបច្ចុប្បន្នរបស់ bot"។ "ប្រតិបត្តិកររួមមានឧបករណ៍កំណត់អត្តសញ្ញាណ call_pl ដែលបង្ហាញថាប្រទេសប៉ូឡូញជាប្រទេសគោលដៅ ហើយកំណែមេរោគត្រូវបានកំណត់ទៅ 1.0-P ដែលបង្ហាញពីដំណាក់កាលដំបូងនៃការអភិវឌ្ឍន៍។

បន្ទាប់មកមេរោគបន្តស្នើសុំឱ្យជនរងគ្រោះផ្តល់សិទ្ធិសេវាកម្មភាពងាយស្រួលដល់វា ដែលអនុញ្ញាតឱ្យវាដំណើរការជាមួយសិទ្ធិខ្ពស់ និងភ្ជាប់ទៅម៉ាស៊ីនមេខាងក្រៅតាមរយៈ HTTP ដើម្បីចុះឈ្មោះឧបករណ៍ដែលឆ្លងមេរោគ និងទទួលពាក្យបញ្ជាជាថ្នូរនឹងការប្រើប្រាស់សេវាកម្ម Firebase Cloud Messaging (FCM)។

មុខងារជំនួយមួយចំនួនត្រូវបានរាយខាងក្រោម -

-ចាប់ផ្តើម/បញ្ឈប់ការតភ្ជាប់ WebSocket ដើម្បីគ្រប់គ្រងឧបករណ៍ពីចម្ងាយ និងអូស ចុច ឬរំកិលដើម្បីរុករកអេក្រង់របស់ឧបករណ៍

-ច្រោះព្រឹត្តិការណ៍ភាពងាយស្រួលដែលបានកត់ត្រាទៅកាន់ឧបករណ៍បញ្ជា

-ច្រោះបញ្ជីកម្មវិធីដែលបានដំឡើង

-ច្រោះព័ត៌មានឧបករណ៍ និងការកំណត់រចនាសម្ព័ន្ធ bot

-ទទួលការកំណត់រចនាសម្ព័ន្ធដើម្បីបម្រើការត្រួតលើគ្នាដែលមានគំនិតអាក្រក់នៅលើកម្មវិធីគោលដៅ

-បង្ហាញការត្រួតលើគ្នាពេញអេក្រង់ដើម្បីចាប់យក និងច្រោះទិន្នន័យរសើប

-លាក់ការត្រួតលើគ្នា

-ពិនិត្យមើលស្ថានភាពសេវាកម្មភាពងាយស្រួល

-រំលោភបំពានសេវាកម្មភាពងាយស្រួលដើម្បីកត់ត្រាការចុចគ្រាប់ចុច

-ទាញយកពាក្យបញ្ជាដែលមិនទាន់សម្រេចពីឧបករណ៍បញ្ជា

-រំលោភបំពាន API MediaProjection របស់ Android ដើម្បីស្ទ្រីមមាតិកាអេក្រង់

FvncBot ក៏ជួយសម្រួលដល់អ្វីដែលហៅថារបៀបអត្ថបទដើម្បីត្រួតពិនិត្យប្លង់អេក្រង់ឧបករណ៍ និងខ្លឹមសារ សូម្បីតែនៅក្នុងសេណារីយ៉ូដែលកម្មវិធីមួយរារាំងការថតរូបថតអេក្រង់ដោយកំណត់ជម្រើស FLAG_SECURE ក៏ដោយ។

បច្ចុប្បន្ននេះមិនទាន់ដឹងច្បាស់ពីរបៀបដែល FvncBot ត្រូវបានចែកចាយនោះទេ ប៉ុន្តែមេរោគ Android banking trojans ត្រូវបានគេដឹងថាទាញយកអត្ថប្រយោជន៍ពីការបន្លំ SMS និងហាងកម្មវិធីភាគីទីបីជាវ៉ិចទ័រផ្សព្វផ្សាយ។

Intel 471 បាននិយាយថា "សេវាកម្មភាពងាយស្រួលរបស់ Android មានបំណងជួយអ្នកប្រើប្រាស់ដែលមានពិការភាព ប៉ុន្តែវាក៏អាចផ្តល់ឱ្យអ្នកវាយប្រហារនូវសមត្ថភាពក្នុងការដឹងថាពេលណាកម្មវិធីមួយចំនួនត្រូវបានបើកដំណើរការ និងសរសេរជាន់លើការបង្ហាញអេក្រង់"។ "ទោះបីជាគំរូជាក់លាក់នេះត្រូវបានកំណត់រចនាសម្ព័ន្ធដើម្បីកំណត់គោលដៅអ្នកប្រើប្រាស់ដែលនិយាយភាសាប៉ូឡូញក៏ដោយ វាអាចទៅរួចដែលយើងនឹងសង្កេតឃើញប្រធានបទនេះផ្លាស់ប្តូរដើម្បីកំណត់គោលដៅតំបន់ផ្សេងទៀត ឬធ្វើត្រាប់តាមស្ថាប័នប៉ូឡូញផ្សេងទៀត"។

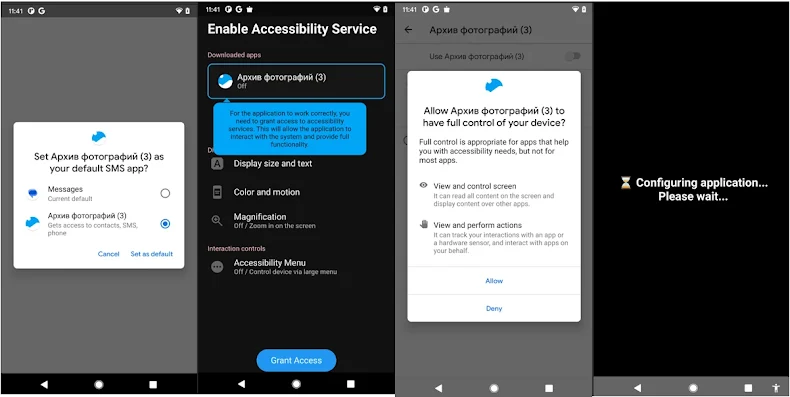

ខណៈពេលដែលការផ្តោតសំខាន់របស់ FvncBot គឺលើការលួចទិន្នន័យ SeedSnatcher - ចែកចាយក្រោមឈ្មោះ Coin តាមរយៈ Telegram - ត្រូវបានរចនាឡើងដើម្បីអនុញ្ញាតឱ្យមានការលួចឃ្លាគ្រាប់ពូជកាបូបរូបិយប័ណ្ណគ្រីបតូ។ វាក៏គាំទ្រដល់សមត្ថភាពក្នុងការស្ទាក់ចាប់សារ SMS ចូលដើម្បីលួចលេខកូដផ្ទៀងផ្ទាត់ពីរកត្តា (2FA) សម្រាប់ការកាន់កាប់គណនី ក៏ដូចជាចាប់យកទិន្នន័យឧបករណ៍ ទំនាក់ទំនង កំណត់ហេតុការហៅ ឯកសារ និងទិន្នន័យរសើបដោយបង្ហាញការបន្លំតាមអ៊ីនធឺណិត។

វាត្រូវបានវាយតម្លៃថាប្រតិបត្តិករនៃ SeedSnatcher មានមូលដ្ឋាននៅប្រទេសចិន ឬនិយាយភាសាចិនដោយផ្អែកលើវត្តមាននៃការណែនាំភាសាចិនដែលបានចែករំលែកតាមរយៈ Telegram និងផ្ទាំងបញ្ជារបស់អ្នកលួច។

CYFIRMA បាននិយាយថា "មេរោគនេះប្រើប្រាស់បច្ចេកទេសកម្រិតខ្ពស់ដើម្បីគេចពីការរកឃើញ រួមទាំងការផ្ទុកថ្នាក់ថាមវន្ត ការចាក់មាតិកា WebView ដោយលួចលាក់ និងការណែនាំ និងការគ្រប់គ្រងដែលមានមូលដ្ឋានលើចំនួនគត់"។ "ខណៈពេលដែលដំបូងឡើយស្នើសុំការអនុញ្ញាតពេលវេលាដំណើរការតិចតួចបំផុតដូចជាការចូលប្រើ SMS ក្រោយមកវាបង្កើនសិទ្ធិដើម្បីចូលប្រើកម្មវិធីគ្រប់គ្រងឯកសារ ការបន្លំតាមអ៊ីនធឺណិត ទំនាក់ទំនង កំណត់ហេតុការហៅ និងច្រើនទៀត"។

ការវិវឌ្ឍនេះកើតឡើងនៅពេលដែល Zimperium zLabs បាននិយាយថា ខ្លួនបានរកឃើញកំណែប្រសើរឡើងរបស់ ClayRat ដែលត្រូវបានអាប់ដេតដើម្បីរំលោភលើសេវាកម្មភាពងាយស្រួល រួមជាមួយនឹងការកេងប្រវ័ញ្ចសិទ្ធិ SMS លំនាំដើមរបស់វា ដែលធ្វើឱ្យវាក្លាយជាការគំរាមកំហែងដ៏មានឥទ្ធិពលជាងមុន ដែលមានសមត្ថភាពកត់ត្រាការចុចគ្រាប់ចុច និងអេក្រង់ ដោយបម្រើការត្រួតលើគ្នាផ្សេងៗគ្នាដូចជាអេក្រង់អាប់ដេតប្រព័ន្ធដើម្បីលាក់សកម្មភាពព្យាបាទ និងបង្កើតការជូនដំណឹងអន្តរកម្មក្លែងក្លាយដើម្បីលួចការឆ្លើយតបរបស់ជនរងគ្រោះ។

ការពង្រីកសមត្ថភាពរបស់ ClayRat សរុបមក ជួយសម្រួលដល់ការគ្រប់គ្រងឧបករណ៍ពេញលេញតាមរយៈការរំលោភបំពានសេវាកម្មភាពងាយស្រួល ការដោះសោដោយស្វ័យប្រវត្តិនៃលេខកូដ PIN/ពាក្យសម្ងាត់/លំនាំឧបករណ៍ ការថតអេក្រង់ ការប្រមូលការជូនដំណឹង និងការត្រួតត្រាជាបន្តបន្ទាប់។

ClayRat ត្រូវបានផ្សព្វផ្សាយតាមរយៈដែនបន្លំបន្លំចំនួន 25 ដែលក្លែងបន្លំសេវាកម្មស្របច្បាប់ដូចជា YouTube ដោយផ្សព្វផ្សាយកំណែ Pro សម្រាប់ការលេងផ្ទៃខាងក្រោយ និងការគាំទ្រ 4K HDR។ កម្មវិធី Dropper ដែលចែកចាយមេរោគក៏ត្រូវបានគេរកឃើញថាធ្វើត្រាប់តាមកម្មវិធីតាក់ស៊ី និងចំណតរថយន្តរបស់រុស្ស៊ីផងដែរ។

អ្នកស្រាវជ្រាវ Vishnu Pratapagiri និង Fernando Ortega បាននិយាយថា "រួមគ្នា សមត្ថភាពទាំងនេះធ្វើឱ្យ ClayRat ក្លាយជា spyware ដ៏គ្រោះថ្នាក់ជាងបើប្រៀបធៀបទៅនឹងកំណែមុនរបស់វា ដែលជនរងគ្រោះអាចលុបកម្មវិធី ឬបិទឧបករណ៍នៅពេលរកឃើញការឆ្លងមេរោគ"។