- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ចំណុចខ្សោយសុវត្ថិភាពដ៏សំខាន់មួយនៅក្នុងកម្មវិធីជំនួយ Sneeit Framework សម្រាប់ WordPress កំពុងត្រូវបានកេងប្រវ័ញ្ចយ៉ាងសកម្មនៅក្នុងពិភពពិត នេះបើយោងតាមទិន្នន័យពី Wordfence។

ចំណុចខ្សោយនៃការប្រតិបត្តិកូដពីចម្ងាយដែលកំពុងត្រូវបានពិភាក្សាគឺ CVE-2025-6389 (ពិន្ទុ CVSS: 9.8) ដែលប៉ះពាល់ដល់កំណែទាំងអស់នៃកម្មវិធីជំនួយមុន និងរួមទាំង 8.3។ វាត្រូវបានជួសជុលនៅក្នុងកំណែ 8.4 ដែលចេញផ្សាយនៅថ្ងៃទី 5 ខែសីហា ឆ្នាំ 2025។ កម្មវិធីជំនួយនេះមានការដំឡើងសកម្មជាង 1,700។

Wordfence បាននិយាយថា "នេះគឺដោយសារតែមុខងារ [sneeit_articles_pagination_callback()] ដែលទទួលយកការបញ្ចូលរបស់អ្នកប្រើប្រាស់ ហើយបន្ទាប់មកបញ្ជូនវាតាមរយៈ call_user_func()"។ "នេះធ្វើឱ្យវាអាចធ្វើទៅបានសម្រាប់អ្នកវាយប្រហារដែលមិនបានផ្ទៀងផ្ទាត់ដើម្បីប្រតិបត្តិកូដនៅលើម៉ាស៊ីនមេ ដែលអាចត្រូវបានប្រើប្រាស់ដើម្បីចាក់ចូលទ្វារក្រោយ ឬឧទាហរណ៍ បង្កើតគណនីអ្នកប្រើប្រាស់រដ្ឋបាលថ្មី"។

ម្យ៉ាងវិញទៀត ភាពងាយរងគ្រោះនេះអាចត្រូវបានប្រើប្រាស់ដើម្បីហៅមុខងារ PHP តាមអំពើចិត្ត ដូចជា wp_insert_user() ដើម្បីបញ្ចូលអ្នកប្រើប្រាស់អ្នកគ្រប់គ្រងដែលមានគំនិតអាក្រក់ ដែលអ្នកវាយប្រហារអាចប្រើប្រាស់វាដើម្បីដណ្តើមការគ្រប់គ្រងគេហទំព័រ និងចាក់កូដដែលមានគំនិតអាក្រក់ដែលអាចប្តូរទិសអ្នកចូលមើលគេហទំព័រទៅកាន់គេហទំព័រមិនច្បាស់លាស់ មេរោគ ឬសារឥតបានការផ្សេងទៀត។

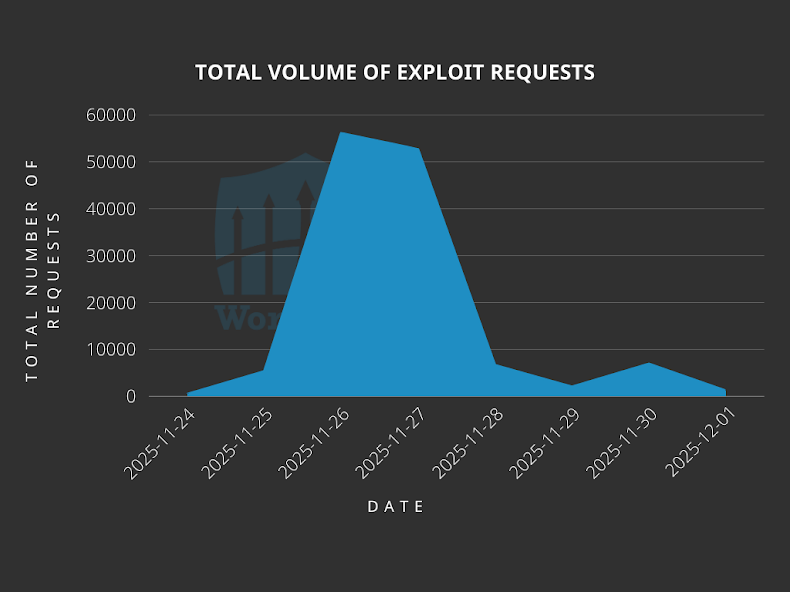

Wordfence បាននិយាយថា ការកេងប្រវ័ញ្ចក្នុងទ្រង់ទ្រាយធំបានចាប់ផ្តើមនៅថ្ងៃទី 24 ខែវិច្ឆិកា ឆ្នាំ 2025 នៅថ្ងៃដដែលដែលវាត្រូវបានបង្ហាញជាសាធារណៈ ដោយក្រុមហ៊ុនបានរារាំងការប៉ុនប៉ងជាង 131,000 ដែលកំណត់គោលដៅចំណុចខ្សោយ។ ក្នុងចំណោមនេះ ការប៉ុនប៉ងវាយប្រហារចំនួន 15,381 ត្រូវបានកត់ត្រាក្នុងរយៈពេល 24 ម៉ោងកន្លងមកតែម្នាក់ឯង។

កិច្ចខិតខំប្រឹងប្រែងមួយចំនួនរួមមានការផ្ញើសំណើ HTTP ដែលបង្កើតឡើងជាពិសេសទៅកាន់ចំណុចបញ្ចប់ "/wp-admin/admin-ajax.php" ដើម្បីបង្កើតគណនីអ្នកប្រើប្រាស់អ្នកគ្រប់គ្រងដែលមានគំនិតអាក្រក់ដូចជា "arudikadis" និងផ្ទុកឡើងឯកសារ PHP ដែលមានគំនិតអាក្រក់ "tijtewmg.php" ដែលទំនងជាផ្តល់សិទ្ធិចូលប្រើទ្វារក្រោយ។

ការវាយប្រហារទាំងនេះមានប្រភពមកពីអាសយដ្ឋាន IP ខាងក្រោម -

-185.125.50[.]59

-182.8.226[.]51

-89.187.175[.]80

-194.104.147[.]192

-196.251.100[.]39

-114.10.116[.]226

-116.234.108[.]143

ក្រុមហ៊ុនសុវត្ថិភាព WordPress បាននិយាយថា ខ្លួនក៏បានសង្កេតឃើញឯកសារ PHP ដែលមានគំនិតអាក្រក់ដែលភ្ជាប់មកជាមួយសមត្ថភាពក្នុងការស្កេនថតឯកសារ អាន កែសម្រួល ឬលុបឯកសារ និងការអនុញ្ញាតរបស់ពួកគេ និងអនុញ្ញាតឱ្យទាញយកឯកសារ ZIP។ ឯកសារ PHP ទាំងនេះមានឈ្មោះថា "xL.php," "Canonical.php," ".a.php," និង "simple.php"។

យោងតាម Wordfence សែល "xL.php" ត្រូវបានទាញយកដោយឯកសារ PHP មួយផ្សេងទៀតដែលមានឈ្មោះថា "up_sf.php" ដែលត្រូវបានរចនាឡើងដើម្បីទាញយកភាពងាយរងគ្រោះ។ វាក៏ទាញយកឯកសារ ".htaccess" ពីម៉ាស៊ីនមេខាងក្រៅ ("racoonlab[.]top") ទៅលើម៉ាស៊ីនដែលរងការសម្របសម្រួលផងដែរ។

លោក István Márton បាននិយាយថា "ឯកសារ .htaccess នេះធានាថាការចូលប្រើឯកសារដែលមានផ្នែកបន្ថែមឯកសារជាក់លាក់ត្រូវបានផ្តល់ឱ្យនៅលើម៉ាស៊ីនមេ Apache"។ "វាមានប្រយោជន៍ក្នុងករណីដែលឯកសារ .htaccess ផ្សេងទៀតហាមឃាត់ការចូលប្រើស្គ្រីប ឧទាហរណ៍ នៅក្នុងថតឯកសារផ្ទុកឡើង"។

កំហុសឆ្គង ICTBroadcast ត្រូវបានគេកេងប្រវ័ញ្ចដើម្បីបញ្ជូន "Frost" DDoS Botnet#

ការបង្ហាញនេះកើតឡើងនៅពេលដែល VulnCheck បាននិយាយថាខ្លួនបានសង្កេតឃើញការវាយប្រហារថ្មីៗកំពុងកេងប្រវ័ញ្ចកំហុសឆ្គងដ៏សំខាន់មួយរបស់ ICTBroadcast (CVE-2025-2611, ពិន្ទុ CVSS: 9.3) ដែលកំណត់គោលដៅប្រព័ន្ធ honeypot របស់ខ្លួនដើម្បីទាញយក shell script stager ដែលទាញយកកំណែជាក់លាក់ជាច្រើននៃ binary ដែលហៅថា "frost"។

កំណែនីមួយៗដែលបានទាញយកត្រូវបានប្រតិបត្តិ បន្ទាប់មកដោយការលុប payloads និង stager ខ្លួនវាដើម្បីបិទបាំងដាននៃសកម្មភាព។ គោលដៅចុងក្រោយនៃសកម្មភាពគឺដើម្បីអនុវត្តការវាយប្រហារแบบ distributed denial-of-service (DDoS) ប្រឆាំងនឹងគោលដៅដែលចាប់អារម្មណ៍។

លោក Jacob Baines មកពី VulnCheck បានមានប្រសាសន៍ថា "ប្រព័ន្ធគោលពីរ 'frost' រួមបញ្ចូលគ្នានូវឧបករណ៍ DDoS ជាមួយនឹងតក្កវិជ្ជា spreader ដែលរួមបញ្ចូលការវាយប្រហារចំនួនដប់បួនសម្រាប់ CVE ចំនួនដប់ប្រាំ"។ "ផ្នែកសំខាន់គឺរបៀបដែលវារីករាលដាល។ ប្រតិបត្តិករមិនកំពុងបំផ្ទុះអ៊ីនធឺណិតជាមួយនឹងការវាយប្រហារនោះទេ។ 'Frost' ពិនិត្យមើលគោលដៅជាមុនសិន ហើយបន្តជាមួយនឹងការវាយប្រហារនៅពេលដែលវាឃើញសូចនាករជាក់លាក់ដែលវារំពឹងទុក"។

ជាឧទាហរណ៍ ប្រព័ន្ធគោលពីរវាយប្រហារ CVE-2025-1610 លុះត្រាតែទទួលបានការឆ្លើយតប HTTP ដែលមាន "Set-Cookie: user=(null)" ហើយបន្ទាប់មកការឆ្លើយតបជាបន្តបន្ទាប់ទៅនឹងសំណើទីពីរដែលមាន "Set-Cookie: user=admin"។ ប្រសិនបើសញ្ញាសម្គាល់ទាំងនោះមិនមានវត្តមាន ប្រព័ន្ធគោលពីរនៅតែអសកម្ម ហើយមិនធ្វើអ្វីទាំងអស់។ ការវាយប្រហារត្រូវបានចាប់ផ្តើមពីអាសយដ្ឋាន IP 87.121.84[.]52។

ខណៈពេលដែលភាពងាយរងគ្រោះដែលបានកំណត់អត្តសញ្ញាណត្រូវបានវាយប្រហារដោយបណ្តាញ DDoS ជាច្រើន ភស្តុតាងបង្ហាញថាការវាយប្រហារចុងក្រោយបំផុតគឺជាប្រតិបត្តិការតូចមួយដែលមានគោលដៅ ដោយផ្តល់ថាមានប្រព័ន្ធដែលប៉ះពាល់នឹងអ៊ីនធឺណិតតិចជាង 10,000 ដែលងាយរងគ្រោះចំពោះពួកគេ។

លោក Baines បានមានប្រសាសន៍ថា "នេះកំណត់ទំហំដែល botnet ដែលបង្កើតឡើងនៅលើ CVE ទាំងនេះអាចទទួលបាន ដែលធ្វើឱ្យប្រតិបត្តិករនេះក្លាយជាអ្នកលេងតូចមួយ"។ "ជាពិសេស ការកេងប្រវ័ញ្ច ICTBroadcast ដែលបានបញ្ជូនគំរូនេះមិនលេចឡើងក្នុងប្រព័ន្ធគោលពីរទេ ដែលបង្ហាញថាប្រតិបត្តិករមានសមត្ថភាពបន្ថែមដែលមិនអាចមើលឃើញនៅទីនេះ"។