- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ចំណុចខ្សោយសុវត្ថិភាពដែលទើបនឹងបង្ហាញថ្មីៗនេះនៅក្នុង MongoDB បានរងការកេងប្រវ័ញ្ចយ៉ាងសកម្មនៅក្នុងពិភពពិត ដោយមានឧទាហរណ៍ដែលអាចងាយរងគ្រោះជាង 87,000 ត្រូវបានកំណត់អត្តសញ្ញាណនៅទូទាំងពិភពលោក។

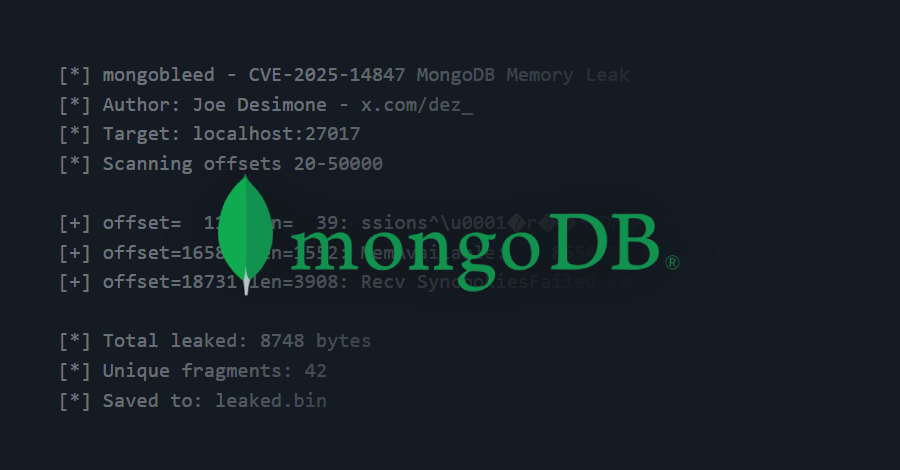

ចំណុចខ្សោយដែលកំពុងត្រូវបានសួរគឺ CVE-2025-14847 (ពិន្ទុ CVSS: 8.7) ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារដែលមិនបានផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវលេចធ្លាយទិន្នន័យរសើបពីចម្ងាយពីអង្គចងចាំម៉ាស៊ីនបម្រើ MongoDB។ វាត្រូវបានគេដាក់ឈ្មោះកូដថា MongoBleed។

OX Security បាននិយាយថា "ចំណុចខ្សោយមួយនៅក្នុងការបង្ហាប់ zlib អនុញ្ញាតឱ្យអ្នកវាយប្រហារបង្កឱ្យមានការលេចធ្លាយព័ត៌មាន"។ "តាមរយៈការផ្ញើកញ្ចប់បណ្តាញដែលមានទម្រង់មិនត្រឹមត្រូវ អ្នកវាយប្រហារអាចទាញយកបំណែកនៃទិន្នន័យឯកជន"។

បញ្ហានេះមានឫសគល់នៅក្នុងការអនុវត្តការបង្ហាប់សារ zlib របស់ម៉ាស៊ីនបម្រើ MongoDB ("message_compressor_zlib.cpp")។ វាប៉ះពាល់ដល់ឧទាហរណ៍ដែលមានការបង្ហាប់ zlib ដែលបានបើកដំណើរការ ដែលជាការកំណត់រចនាសម្ព័ន្ធលំនាំដើម។ ការកេងប្រវ័ញ្ចដោយជោគជ័យនៃចំណុចខ្វះខាតនេះអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារទាញយកព័ត៌មានរសើបពីម៉ាស៊ីនបម្រើ MongoDB រួមទាំងព័ត៌មានអ្នកប្រើប្រាស់ ពាក្យសម្ងាត់ និងកូនសោ API។

OX Security បានបន្ថែមថា "ទោះបីជាអ្នកវាយប្រហារអាចត្រូវការផ្ញើសំណើមួយចំនួនធំដើម្បីប្រមូលមូលដ្ឋានទិន្នន័យពេញលេញ ហើយទិន្នន័យមួយចំនួនអាចគ្មានន័យក៏ដោយ អ្នកវាយប្រហារមានពេលវេលាកាន់តែច្រើន ព័ត៌មានកាន់តែច្រើនអាចត្រូវបានប្រមូល"។

ក្រុមហ៊ុនសុវត្ថិភាព Cloud Wiz បាននិយាយថា CVE-2025-14847 កើតចេញពីកំហុសឆ្គងនៅក្នុងតក្កវិជ្ជា decompression message network based zlib ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារដែលមិនបានផ្ទៀងផ្ទាត់អាចផ្ញើកញ្ចប់បណ្តាញដែលបានបង្ហាប់ និងខូចទ្រង់ទ្រាយ ដើម្បីបង្កឱ្យមានភាពងាយរងគ្រោះ និងចូលប្រើអង្គចងចាំ heap ដែលមិនបានចាប់ផ្ដើមដោយគ្មានលិខិតសម្គាល់ត្រឹមត្រូវ ឬអន្តរកម្មរបស់អ្នកប្រើប្រាស់។

អ្នកស្រាវជ្រាវសន្តិសុខ Merav Bar និង Amitai Cohen បាននិយាយថា "តក្កវិជ្ជាដែលរងផលប៉ះពាល់បានប្រគល់ទំហំ buffer ដែលបានបែងចែក (output.length()) ជំនួសឱ្យប្រវែងទិន្នន័យដែលបាន decompressed ពិតប្រាកដ ដែលអនុញ្ញាតឱ្យ payloads ដែលមានទំហំតូច ឬមិនត្រឹមត្រូវបង្ហាញអង្គចងចាំ heap ដែលនៅជាប់គ្នា"។ "ដោយសារតែភាពងាយរងគ្រោះអាចទៅដល់មុនពេលផ្ទៀងផ្ទាត់ ហើយមិនតម្រូវឱ្យមានអន្តរកម្មរបស់អ្នកប្រើប្រាស់ ម៉ាស៊ីនមេ MongoDB ដែលប៉ះពាល់នឹងអ៊ីនធឺណិតមានហានិភ័យជាពិសេស"។

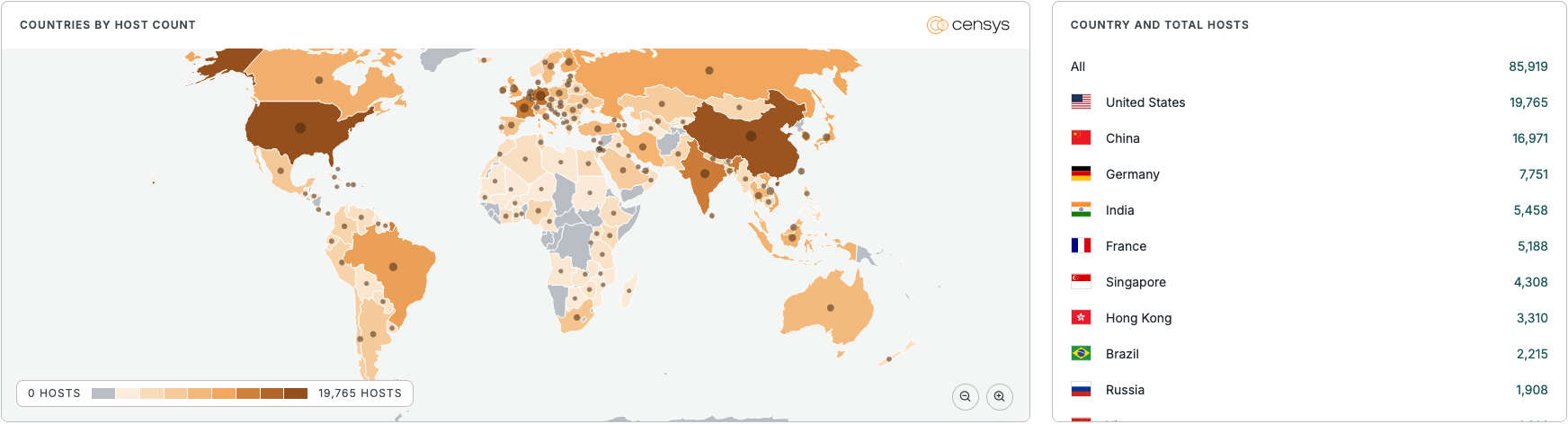

ទិន្នន័យពីក្រុមហ៊ុនគ្រប់គ្រងផ្ទៃវាយប្រហារ Censys បង្ហាញថា មានឧទាហរណ៍ងាយរងគ្រោះជាង 87,000 ដែលភាគច្រើននៃពួកវាមានទីតាំងនៅសហរដ្ឋអាមេរិក ចិន អាល្លឺម៉ង់ ឥណ្ឌា និងបារាំង។ Wiz បានកត់សម្គាល់ថា 42% នៃបរិស្ថាន cloud មានឧទាហរណ៍យ៉ាងហោចណាស់មួយនៃ MongoDB នៅក្នុងកំណែដែលងាយរងគ្រោះចំពោះ CVE-2025-14847។ នេះរួមបញ្ចូលទាំងធនធានដែលប៉ះពាល់នឹងអ៊ីនធឺណិត និងធនធានផ្ទៃក្នុង។

ព័ត៌មានលម្អិតពិតប្រាកដជុំវិញលក្ខណៈនៃការវាយប្រហារដែលកេងប្រវ័ញ្ចកំហុសនេះមិនទាន់ដឹងនៅឡើយទេ។ អ្នកប្រើប្រាស់ត្រូវបានណែនាំឱ្យធ្វើបច្ចុប្បន្នភាពទៅ MongoDB កំណែ 8.2.3, 8.0.17, 7.0.28, 6.0.27, 5.0.32 និង 4.4.30។ បំណះសម្រាប់ MongoDB Atlas ត្រូវបានអនុវត្ត។ វាគួរឱ្យកត់សម្គាល់ថាភាពងាយរងគ្រោះក៏ប៉ះពាល់ដល់កញ្ចប់ Ubuntu rsync ផងដែរ ព្រោះវាប្រើ zlib។

ជាដំណោះស្រាយបណ្ដោះអាសន្ន វាត្រូវបានណែនាំអោយបិទការបង្ហាប់ zlib នៅលើម៉ាស៊ីនមេ MongoDB ដោយចាប់ផ្តើម mongod ឬ mongos ជាមួយ networkMessageCompressors ឬជម្រើស net.compression.compressors ដែលលុបចោល zlib យ៉ាងច្បាស់លាស់។ ការកាត់បន្ថយផ្សេងទៀតរួមមានការរឹតបន្តឹងការបង្ហាញបណ្តាញនៃម៉ាស៊ីនមេ MongoDB និងការត្រួតពិនិត្យកំណត់ហេតុ MongoDB សម្រាប់ការតភ្ជាប់មុនការផ្ទៀងផ្ទាត់មិនប្រក្រតី។