- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតអំពីអ្វីដែលត្រូវបានពិពណ៌នាថាជាយុទ្ធនាការបន្លំលួចទិន្នន័យ "ប្រកបដោយចីរភាព និងកំណត់គោលដៅ" ដែលបានបោះពុម្ពផ្សាយកញ្ចប់ជាងពីរដប់ទៅកាន់បញ្ជីឈ្មោះ npm ដើម្បីសម្រួលដល់ការលួចអត្តសញ្ញាណ។

សកម្មភាពនេះ ដែលពាក់ព័ន្ធនឹងការផ្ទុកឡើងកញ្ចប់ npm ចំនួន 27 ពីឈ្មោះក្លែងក្លាយ npm ចំនួនប្រាំមួយផ្សេងគ្នា ភាគច្រើនផ្តោតលើបុគ្គលិកផ្នែកលក់ និងពាណិជ្ជកម្មនៅអង្គការសំខាន់ៗដែលនៅជាប់នឹងហេដ្ឋារចនាសម្ព័ន្ធនៅក្នុងសហរដ្ឋអាមេរិក និងប្រទេសសម្ព័ន្ធមិត្ត នេះបើយោងតាម Socket។

អ្នកស្រាវជ្រាវ Nicholas Anderson និង Kirill Boychenko បាននិយាយថា "ប្រតិបត្តិការរយៈពេលប្រាំខែបានប្រែក្លាយកញ្ចប់ npm ចំនួន 27 ទៅជាការបង្ហោះប្រើប្រាស់បានយូរសម្រាប់ការល្បួងដែលដំណើរការដោយកម្មវិធីរុករកដែលធ្វើត្រាប់តាមវិបផតថលចែករំលែកឯកសារ និងការចូល Microsoft ដោយកំណត់គោលដៅអង្គការចំនួន 25 នៅទូទាំងផលិតកម្ម ស្វ័យប្រវត្តិកម្មឧស្សាហកម្ម ផ្លាស្ទិច និងការថែទាំសុខភាពសម្រាប់ការលួចអត្តសញ្ញាណ"។

ឈ្មោះនៃកញ្ចប់ត្រូវបានរាយ -

-adril7123

-ardril712

-arrdril712

-androidvoues

-assetslush

-axerification

-erification

-erificatsion

-errification

-eruification

-hgfiuythdjfhgff

-homiersla

-houimlogs22

-iuythdjfghgff

-iuythdjfhgff

-iuythdjfhgffdf

-iuythdjfhgffs

-iuythdjfhgffs

-iuythdjfhgffs

-jwoiesk11

-modules9382

-onedrive-verification

-sarrdril712

-scriptstierium11

-secure-docs-app

-sync365

-ttetrification

-vampuleerl

ជាជាងតម្រូវឱ្យអ្នកប្រើប្រាស់ដំឡើងកញ្ចប់ទាំងនោះ គោលដៅចុងក្រោយនៃយុទ្ធនាការនេះគឺដើម្បីប្រើប្រាស់ឡើងវិញនូវ npm និងបណ្តាញចែកចាយខ្លឹមសារកញ្ចប់។ (CDNs) ជាហេដ្ឋារចនាសម្ព័ន្ធបង្ហោះ ដោយប្រើប្រាស់ពួកវាដើម្បីចែកចាយ HTML និង JavaScript នៅផ្នែកអតិថិជន ដើម្បីបង្កើតការបោកបញ្ឆោតដោយការចែករំលែកឯកសារដែលមានសុវត្ថិភាព ដែលត្រូវបានបង្កប់ដោយផ្ទាល់នៅក្នុងទំព័របន្លំ បន្ទាប់មកជនរងគ្រោះត្រូវបានបញ្ជូនបន្តទៅកាន់ទំព័រចូលរបស់ Microsoft ជាមួយនឹងអាសយដ្ឋានអ៊ីមែលដែលបានបំពេញជាមុននៅក្នុងទម្រង់បែបបទ។

ការប្រើប្រាស់ CDN កញ្ចប់ផ្តល់នូវអត្ថប្រយោជន៍ជាច្រើន ដែលសំខាន់បំផុតគឺសមត្ថភាពក្នុងការប្រែក្លាយសេវាកម្មចែកចាយស្របច្បាប់ទៅជាហេដ្ឋារចនាសម្ព័ន្ធដែលធន់នឹងការដកចេញ។ លើសពីនេះ វាធ្វើឱ្យវាងាយស្រួលសម្រាប់អ្នកវាយប្រហារក្នុងការប្តូរទៅឈ្មោះក្លែងក្លាយរបស់អ្នកបោះពុម្ពផ្សាយ និងឈ្មោះកញ្ចប់ផ្សេងទៀត ទោះបីជាបណ្ណាល័យត្រូវបានទាញក៏ដោយ។

កញ្ចប់ទាំងនេះត្រូវបានគេរកឃើញថារួមបញ្ចូលការត្រួតពិនិត្យផ្សេងៗនៅផ្នែកអតិថិជនដើម្បីប្រកួតប្រជែងនឹងកិច្ចខិតខំប្រឹងប្រែងវិភាគ រួមទាំងការច្រោះចេញ bots ការគេចវេះ sandboxes និងតម្រូវឱ្យមានការបញ្ចូលកណ្ដុរ ឬប៉ះមុនពេលនាំជនរងគ្រោះទៅកាន់ហេដ្ឋារចនាសម្ព័ន្ធប្រមូលផលប័ត្រដែលគ្រប់គ្រងដោយអ្នកគំរាមកំហែង។ កូដ JavaScript ក៏ត្រូវបានបិទបាំង ឬបង្រួមអប្បបរមាយ៉ាងខ្លាំងដើម្បីធ្វើឱ្យការត្រួតពិនិត្យដោយស្វ័យប្រវត្តិកាន់តែពិបាក។

ការគ្រប់គ្រងប្រឆាំងការវិភាគដ៏សំខាន់មួយទៀតដែលត្រូវបានអនុម័តដោយអ្នកគំរាមកំហែងទាក់ទងនឹងការប្រើប្រាស់វាលទម្រង់ honeypot ដែលត្រូវបានលាក់ពីការមើលឃើញសម្រាប់អ្នកប្រើប្រាស់ពិតប្រាកដ ប៉ុន្តែទំនងជាត្រូវបានបំពេញដោយ crawlers ។ ជំហាននេះដើរតួជាស្រទាប់ការពារទីពីរ ដោយការពារការវាយប្រហារពីការបន្តទៅមុខទៀត។

Socket បាននិយាយថា ដែនដែលដាក់បញ្ចូលទៅក្នុងកញ្ចប់ទាំងនេះត្រួតស៊ីគ្នាជាមួយហេដ្ឋារចនាសម្ព័ន្ធ phishing-in-the-middle (AitM) ដែលជាប់ទាក់ទងនឹង Evilginx ដែលជាឧបករណ៍ phishing ប្រភពបើកចំហ។

នេះមិនមែនជាលើកទីមួយទេដែល npm ត្រូវបានផ្លាស់ប្តូរទៅជាហេដ្ឋារចនាសម្ព័ន្ធ phishing។ ត្រលប់ទៅខែតុលា ឆ្នាំ 2025 ក្រុមហ៊ុនសន្តិសុខខ្សែសង្វាក់ផ្គត់ផ្គង់កម្មវិធីបានរៀបរាប់លម្អិតអំពីយុទ្ធនាការមួយដែលមានឈ្មោះថា Beamglea ដែលបានឃើញអ្នកគំរាមកំហែងដែលមិនស្គាល់អត្តសញ្ញាណបានផ្ទុកឡើងកញ្ចប់ព្យាបាទចំនួន 175 សម្រាប់ការវាយប្រហារប្រមូលផលប័ត្រ។ រលកវាយប្រហារចុងក្រោយបំផុតត្រូវបានវាយតម្លៃថាខុសពី Beamglea។

Socket បាននិយាយថា "យុទ្ធនាការនេះធ្វើតាមសៀវភៅណែនាំស្នូលដូចគ្នា ប៉ុន្តែមានយន្តការចែកចាយខុសៗគ្នា"។ "ជំនួសឱ្យការដឹកជញ្ជូនស្គ្រីបបញ្ជូនបន្តតិចតួចបំផុត កញ្ចប់ទាំងនេះផ្តល់នូវលំហូរ phishing ដែលមានកម្មវិធីរុករកដោយខ្លួនឯង ជាបណ្តុំ HTML និង JavaScript ដែលបានបង្កប់ដែលដំណើរការនៅពេលផ្ទុកក្នុងបរិបទទំព័រ"។

លើសពីនេះទៅទៀត កញ្ចប់បន្លំបន្លំត្រូវបានគេរកឃើញថាបានអ៊ិនកូដអាសយដ្ឋានអ៊ីមែលចំនួន 25 ដែលភ្ជាប់ទៅនឹងបុគ្គលជាក់លាក់ ដែលធ្វើការក្នុងផ្នែកគ្រប់គ្រងគណនី អ្នកលក់ និងអ្នកតំណាងអភិវឌ្ឍន៍អាជីវកម្មក្នុងវិស័យផលិតកម្ម ស្វ័យប្រវត្តិកម្មឧស្សាហកម្ម ខ្សែសង្វាក់ផ្គត់ផ្គង់ផ្លាស្ទិច និងប៉ូលីមែរ វិស័យថែទាំសុខភាពនៅក្នុងប្រទេសអូទ្រីស បែលហ្ស៊ិក កាណាដា បារាំង អាល្លឺម៉ង់ អ៊ីតាលី ព័រទុយហ្គាល់ អេស្ប៉ាញ ស៊ុយអែត តៃវ៉ាន់ តួកគី ចក្រភពអង់គ្លេស និងសហរដ្ឋអាមេរិក។

បច្ចុប្បន្ននេះមិនទាន់ដឹងនៅឡើយទេថា តើអ្នកវាយប្រហារទទួលបានអាសយដ្ឋានអ៊ីមែលទាំងនោះដោយរបៀបណា។ ប៉ុន្តែដោយសារក្រុមហ៊ុនគោលដៅជាច្រើនបានជួបជុំគ្នានៅក្នុងពិព័រណ៍ពាណិជ្ជកម្មអន្តរជាតិធំៗ ដូចជា Interpack និង K-Fair វាត្រូវបានគេសង្ស័យថា អ្នកគំរាមកំហែងអាចបានទាញយកព័ត៌មានពីគេហទំព័រទាំងនេះ ហើយបញ្ចូលវាជាមួយនឹងការឈ្លបយកការណ៍តាមគេហទំព័របើកចំហទូទៅ។

ក្រុមហ៊ុននេះបាននិយាយថា "ក្នុងករណីជាច្រើន ទីតាំងគោលដៅខុសពីទីស្នាក់ការកណ្តាលរបស់ក្រុមហ៊ុន ដែលស្របនឹងការផ្តោតអារម្មណ៍របស់អ្នកគំរាមកំហែងទៅលើបុគ្គលិកលក់ក្នុងតំបន់ អ្នកគ្រប់គ្រងប្រទេស និងក្រុមពាណិជ្ជកម្មក្នុងស្រុក ជាជាងក្រុម IT របស់ក្រុមហ៊ុនតែប៉ុណ្ណោះ"។

ដើម្បីទប់ទល់នឹងហានិភ័យដែលបង្កឡើងដោយការគំរាមកំហែងនេះ វាមានសារៈសំខាន់ណាស់ក្នុងការអនុវត្តការផ្ទៀងផ្ទាត់ការពឹងផ្អែកយ៉ាងតឹងរ៉ឹង កត់ត្រាសំណើ CDN មិនធម្មតាពីបរិបទមិនមែនអភិវឌ្ឍន៍ អនុវត្តការផ្ទៀងផ្ទាត់ពហុកត្តា (MFA) ដែលធន់នឹងការបន្លំ និងតាមដានព្រឹត្តិការណ៍ក្រោយការផ្ទៀងផ្ទាត់ដែលគួរឱ្យសង្ស័យ។

ការអភិវឌ្ឍនេះកើតឡើងនៅពេលដែល Socket បាននិយាយថា ខ្លួនបានសង្កេតឃើញការកើនឡើងជាលំដាប់នៃមេរោគបំផ្លិចបំផ្លាញនៅទូទាំងសន្ទស្សន៍ម៉ូឌុល npm, PyPI, NuGet Gallery និង Go ដោយប្រើបច្ចេកទេសដូចជាការប្រតិបត្តិយឺត និងកុងតាក់សម្លាប់ដែលគ្រប់គ្រងពីចម្ងាយដើម្បីគេចពីការរកឃើញដំបូង និងទាញយកលេខកូដដែលអាចប្រតិបត្តិបាននៅពេលដំណើរការដោយប្រើឧបករណ៍ស្តង់ដារដូចជា wget និង curl។

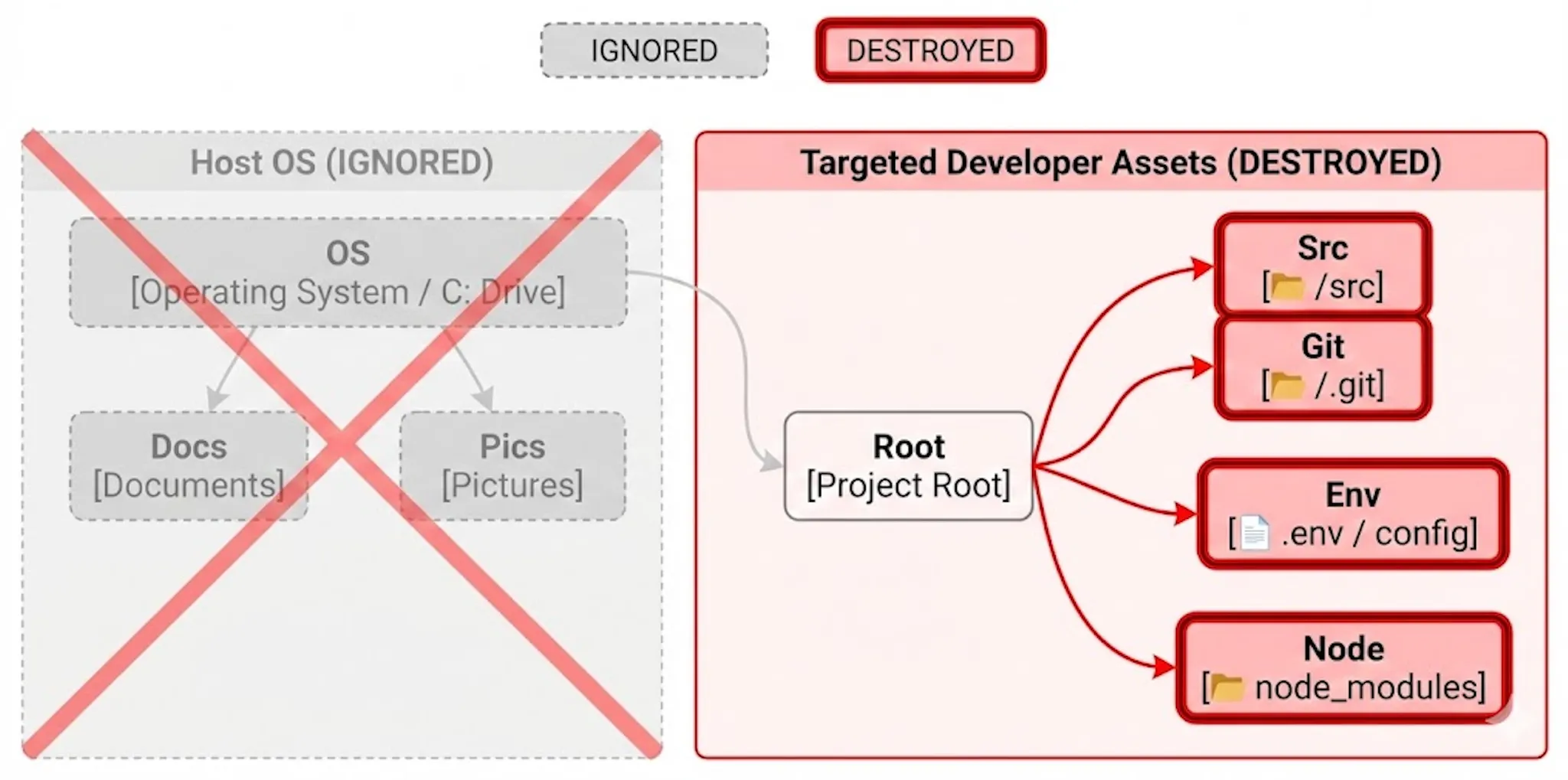

អ្នកស្រាវជ្រាវ Kush Pandya បាននិយាយថា "ជំនួសឱ្យការអ៊ិនគ្រីបឌីស ឬបំផ្លាញឯកសារដោយមិនរើសអើង កញ្ចប់ទាំងនេះច្រើនតែដំណើរការដោយការវះកាត់"។

"ពួកវាលុបតែអ្វីដែលសំខាន់សម្រាប់អ្នកអភិវឌ្ឍន៍ប៉ុណ្ណោះ៖ ឃ្លាំង Git ថតប្រភព ឯកសារកំណត់រចនាសម្ព័ន្ធ និងលទ្ធផលសាងសង់ CI។ ពួកវាច្រើនតែលាយឡូជីខលនេះទៅក្នុងផ្លូវកូដដែលមានមុខងារផ្សេងទៀត ហើយពឹងផ្អែកលើទំពក់វដ្តជីវិតស្តង់ដារដើម្បីប្រតិបត្តិ មានន័យថាមេរោគអាចមិនចាំបាច់ត្រូវបាននាំចូល ឬហៅដោយកម្មវិធីខ្លួនឯងទេ"។