- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងរដ្ឋ-ជាតិដែលសង្ស័យម្នាក់ត្រូវបានផ្សារភ្ជាប់ទៅនឹងការចែកចាយមេរោគថ្មីមួយដែលមានឈ្មោះថា Airstalk ដែលជាផ្នែកមួយនៃការវាយប្រហារខ្សែសង្វាក់ផ្គត់ផ្គង់ដែលទំនងជា។

អង្គភាព Palo Alto Networks អង្គភាពទី 42 បាននិយាយថា ខ្លួនកំពុងតាមដានចង្កោមក្រោមឈ្មោះហៅក្រៅ CL-STA-1009 ដែល "CL" តំណាងឱ្យចង្កោម និង "STA" សំដៅទៅលើការលើកទឹកចិត្តដែលគាំទ្រដោយរដ្ឋ។

អ្នកស្រាវជ្រាវសន្តិសុខ Kristopher Russo និង Chema Garcia បាននិយាយនៅក្នុងការវិភាគមួយថា "Airstalk ប្រើប្រាស់ AirWatch API ខុសសម្រាប់ការគ្រប់គ្រងឧបករណ៍ចល័ត (MDM) ដែលឥឡូវនេះត្រូវបានគេហៅថា Workspace ONE Unified Endpoint Management"។ "វាប្រើ API ដើម្បីបង្កើតឆានែលបញ្ជា និងគ្រប់គ្រង (C2) សម្ងាត់ ជាចម្បងតាមរយៈមុខងារ AirWatch ដើម្បីគ្រប់គ្រងគុណលក្ខណៈឧបករណ៍ផ្ទាល់ខ្លួន និងការផ្ទុកឡើងឯកសារ"។

មេរោគនេះ ដែលលេចឡើងក្នុង PowerShell និង .NET ប្រើប្រាស់ពិធីការទំនាក់ទំនងបញ្ជា និងគ្រប់គ្រង (C2) ពហុខ្សែ និងមានសមត្ថភាពចាប់យករូបថតអេក្រង់ និងប្រមូលខូគី ប្រវត្តិកម្មវិធីរុករក ចំណាំ និងរូបថតអេក្រង់ពីកម្មវិធីរុករកតាមអ៊ីនធឺណិត។ គេជឿថា អ្នកគំរាមកំហែងកំពុងទាញយកអត្ថប្រយោជន៍ពីវិញ្ញាបនបត្រដែលត្រូវបានគេលួចដើម្បីចុះហត្ថលេខាលើវត្ថុបុរាណមួយចំនួន។

អង្គភាពទី 42 បាននិយាយថា វ៉ារ្យ៉ង់ .NET របស់ Airstalk ត្រូវបានបំពាក់ដោយសមត្ថភាពច្រើនជាងសមភាគី PowerShell របស់វា ដោយបង្ហាញថាវាអាចជាកំណែកម្រិតខ្ពស់នៃមេរោគ។

វ៉ារ្យ៉ង់ PowerShell សម្រាប់ផ្នែករបស់វា ប្រើប្រាស់ចំណុចបញ្ចប់ "/api/mdm/devices/" សម្រាប់ការទំនាក់ទំនង C2។ ខណៈពេលដែលចំណុចបញ្ចប់ត្រូវបានរចនាឡើងដើម្បីទាញយកព័ត៌មានលម្អិតអំពីខ្លឹមសារនៃឧបករណ៍ជាក់លាក់មួយ មេរោគប្រើលក្ខណៈពិសេសគុណលក្ខណៈផ្ទាល់ខ្លួននៅក្នុង API ដើម្បីប្រើវាជាឧបករណ៍ដោះស្រាយការបរាជ័យសម្រាប់រក្សាទុកព័ត៌មានចាំបាច់សម្រាប់ការធ្វើអន្តរកម្មជាមួយអ្នកវាយប្រហារ។

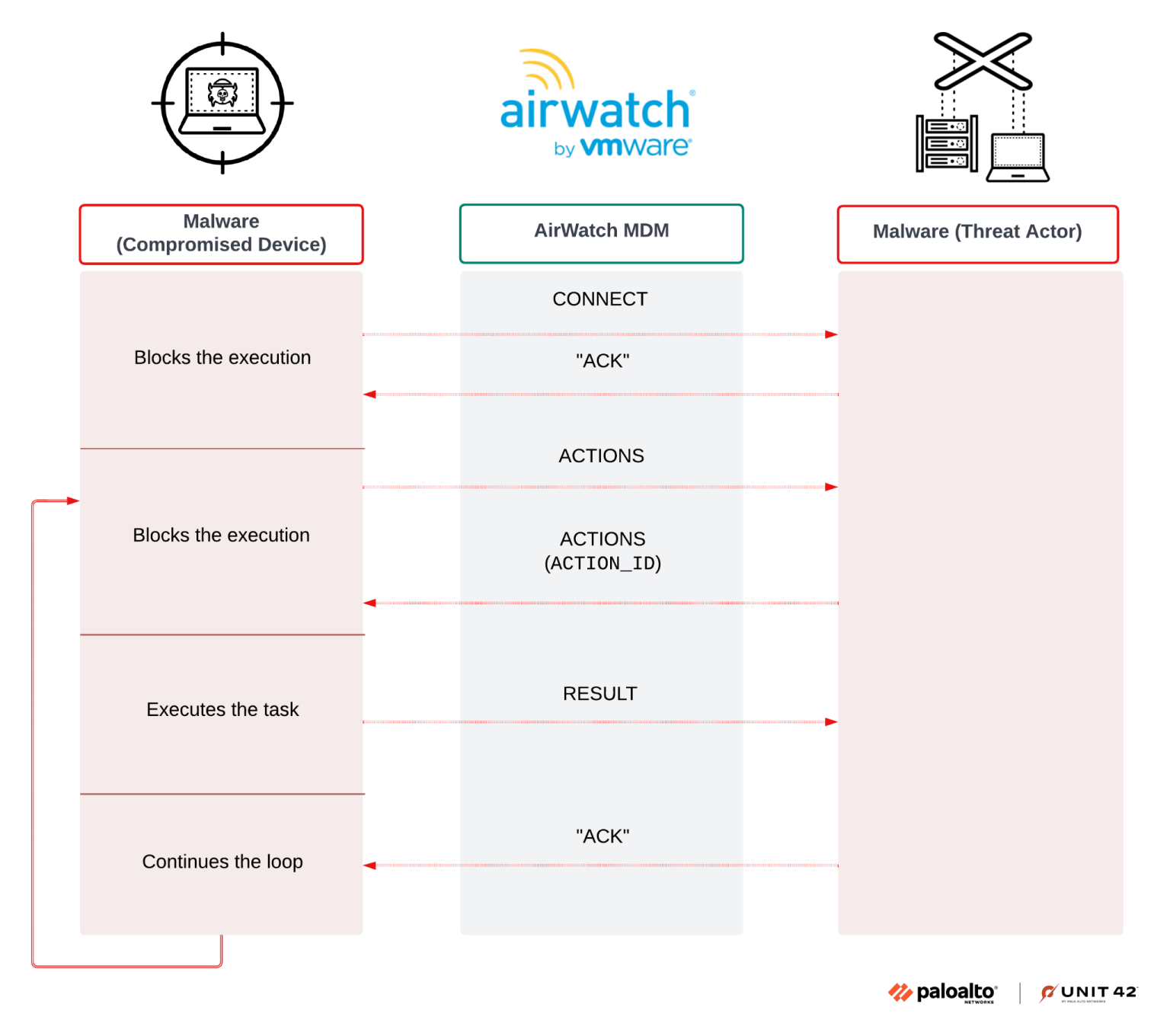

នៅពេលដែលវាត្រូវបានដាក់ឱ្យដំណើរការ ច្រកខាងក្រោយនឹងចាប់ផ្តើមទំនាក់ទំនងដោយផ្ញើសារ "CONNECT" ហើយរង់ចាំសារ "CONNECTED" ពីម៉ាស៊ីនមេ។ បន្ទាប់មកវាទទួលបានភារកិច្ចផ្សេងៗដែលត្រូវប្រតិបត្តិលើម៉ាស៊ីនដែលរងការសម្របសម្រួលក្នុងទម្រង់ជាសារប្រភេទ "ACTIONS"។ លទ្ធផលនៃការប្រតិបត្តិត្រូវបានផ្ញើត្រឡប់ទៅអ្នកគំរាមកំហែងវិញដោយប្រើសារ "RESULT"។

ច្រកខាងក្រោយគាំទ្រសកម្មភាពចំនួនប្រាំពីរផ្សេងគ្នា រួមទាំងការថតរូបអេក្រង់ ការទទួលបានខូគីពី Google Chrome ការរាយបញ្ជីប្រវត្តិរូប Chrome របស់អ្នកប្រើប្រាស់ទាំងអស់ ការទទួលបានចំណាំកម្មវិធីរុករកនៃប្រវត្តិរូបដែលបានផ្តល់ឱ្យ ការប្រមូលប្រវត្តិរុករកនៃប្រវត្តិរូប Chrome ដែលបានផ្តល់ឱ្យ ការរាប់ឯកសារទាំងអស់នៅក្នុងថតរបស់អ្នកប្រើប្រាស់ និងការលុបវាចេញពីម៉ាស៊ីន។

អង្គភាពទី 42 បាននិយាយថា "ភារកិច្ចមួយចំនួនតម្រូវឱ្យផ្ញើទិន្នន័យ ឬឯកសារមួយចំនួនធំត្រឡប់មកវិញបន្ទាប់ពី Airstalk ត្រូវបានប្រតិបត្តិ"។ "ដើម្បីធ្វើដូច្នេះ មេរោគប្រើមុខងារ blobs នៃ AirWatch MDM API ដើម្បីផ្ទុកឡើងខ្លឹមសារជា blob ថ្មី"។

វ៉ារ្យ៉ង់ .NET របស់ Airstalk ពង្រីកសមត្ថភាពដោយកំណត់គោលដៅ Microsoft Edge និង Island ដែលជាកម្មវិធីរុករកដែលផ្តោតលើសហគ្រាស ខណៈពេលដែលព្យាយាមធ្វើត្រាប់តាមឧបករណ៍ប្រើប្រាស់ AirWatch Helper ("AirwatchHelper.exe")។ លើសពីនេះ វាគាំទ្រប្រភេទសារបីបន្ថែមទៀត -

-MISMATCH សម្រាប់សម្គាល់កំហុសមិនត្រូវគ្នានៃកំណែ

-DEBUG សម្រាប់ផ្ញើសារបំបាត់កំហុស

-PING សម្រាប់ beacon

លើសពីនេះ វាប្រើខ្សែស្រឡាយប្រតិបត្តិបីផ្សេងគ្នា ដែលនីមួយៗបម្រើគោលបំណងតែមួយគត់៖ ដើម្បីគ្រប់គ្រងភារកិច្ច C2 លុបកំណត់ហេតុបំបាត់កំហុស និង beacon ទៅកាន់ម៉ាស៊ីនមេ C2។ មេរោគនេះក៏គាំទ្រសំណុំពាក្យបញ្ជាទូលំទូលាយជាងនេះដែរ ទោះបីជាមួយក្នុងចំណោមពួកវាហាក់ដូចជាមិនទាន់ត្រូវបានអនុវត្តនៅឡើយទេ -

-UpdateChrome ដើម្បីលុបទម្រង់ Chrome ជាក់លាក់មួយ

-FileMap ដើម្បីរាយបញ្ជីមាតិកានៃថតជាក់លាក់មួយ

-RunUtility (មិនបានអនុវត្ត)

-EnterpriseChromeProfiles ដើម្បីទាញយកទម្រង់ Chrome --- ដែលមាន

-UploadFile ដើម្បីលុបវត្ថុបុរាណ និងព័ត៌មានសម្ងាត់ជាក់លាក់របស់ Chrome

-OpenURL ដើម្បីបើក URL ថ្មីក្នុង Chrome

-Uninstall ដើម្បីបញ្ចប់ការប្រតិបត្តិ

-EnterpriseChromeBookmarks ដើម្បីទាញយកចំណាំ Chrome ពីទម្រង់អ្នកប្រើប្រាស់ជាក់លាក់មួយ

-EnterpriseIslandProfiles ដើម្បីទាញយកទម្រង់កម្មវិធីរុករកតាមអ៊ីនធឺណិត Island ដែលមាន

-UpdateIsland ដើម្បីលុបទម្រង់កម្មវិធីរុករកតាមអ៊ីនធឺណិត Island ជាក់លាក់មួយ

-ExfilAlreadyOpenChrome ដើម្បីបោះចោលខូគីទាំងអស់ពីទម្រង់ Chrome បច្ចុប្បន្ន