- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ភ្នាក់ងារគំរាមកំហែងដែលមានទំនាក់ទំនងជាមួយប្រទេសចិន ដែលគេស្គាល់ថាជា UNC6384 ត្រូវបានភ្ជាប់ទៅនឹងការវាយប្រហារថ្មីមួយឈុតដែលកេងប្រវ័ញ្ចភាពងាយរងគ្រោះនៃផ្លូវកាត់ Windows ដែលមិនទាន់បានជួសជុល ដើម្បីកំណត់គោលដៅអង្គភាពការទូត និងរដ្ឋាភិបាលអឺរ៉ុប រវាងខែកញ្ញា និងខែតុលា ឆ្នាំ២០២៥។

សកម្មភាពនេះផ្តោតលើអង្គការការទូតនៅក្នុងប្រទេសហុងគ្រី បែលហ្ស៊ិក អ៊ីតាលី និងហូឡង់ ក៏ដូចជាទីភ្នាក់ងាររដ្ឋាភិបាលនៅក្នុងប្រទេសស៊ែប៊ី នេះបើយោងតាមរបាយការណ៍បច្ចេកទេសដែលបានចេញផ្សាយកាលពីថ្ងៃព្រហស្បតិ៍។

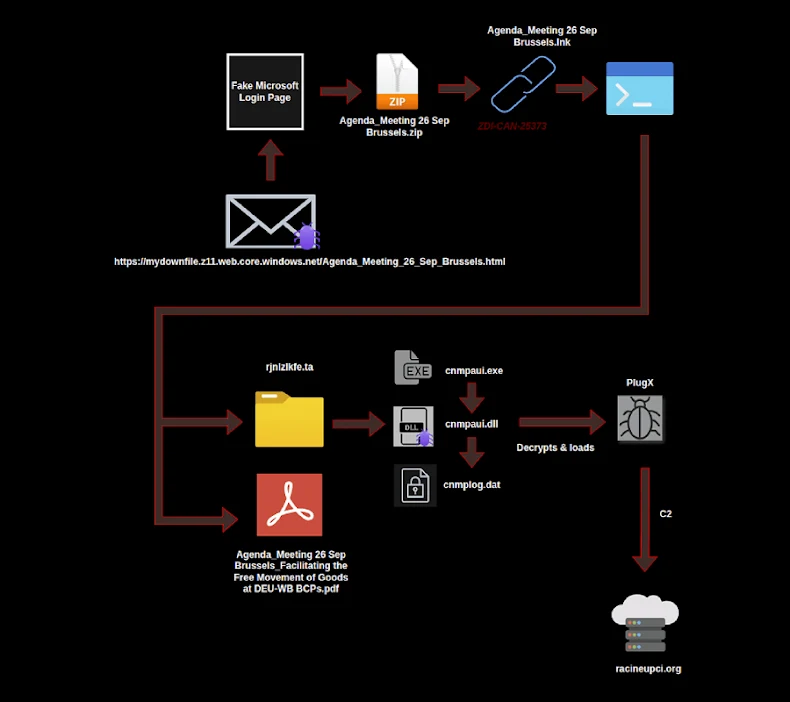

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតបាននិយាយថា "ខ្សែសង្វាក់វាយប្រហារចាប់ផ្តើមជាមួយនឹងអ៊ីមែលបន្លំដែលមាន URL ដែលបានបង្កប់ ដែលជាដំណាក់កាលដំបូងនៃដំណាក់កាលជាច្រើនដែលនាំទៅដល់ការចែកចាយឯកសារ LNK ដែលមានគំនិតអាក្រក់ ដែលមានប្រធានបទជុំវិញកិច្ចប្រជុំគណៈកម្មការអឺរ៉ុប សិក្ខាសាលាទាក់ទងនឹងណាតូ និងព្រឹត្តិការណ៍សម្របសម្រួលការទូតពហុភាគី"។

ឯកសារទាំងនេះត្រូវបានរចនាឡើងដើម្បីកេងប្រវ័ញ្ច ZDI-CAN-25373 ដើម្បីបង្កឱ្យមានខ្សែសង្វាក់វាយប្រហារច្រើនដំណាក់កាល ដែលឈានដល់ការដាក់ពង្រាយមេរោគ PlugX ដោយប្រើ DLL side-loading។ PlugX គឺជាមេរោគ Trojan ចូលប្រើពីចម្ងាយ ដែលត្រូវបានគេហៅថា Destroy RAT, Kaba, Korplug, SOGU និង TIGERPLUG។

UNC6384 គឺជាប្រធានបទនៃការវិភាគថ្មីៗនេះដោយក្រុមស៊ើបការណ៍សម្ងាត់ Google Threat Intelligence Group (GTIG) ដែលបានពិពណ៌នាវាថាជាចង្កោមដែលមានយុទ្ធសាស្ត្រ និងឧបករណ៍ត្រួតស៊ីគ្នាជាមួយក្រុមលួចចូលដែលគេស្គាល់ថា Mustang Panda។ អ្នកគំរាមកំហែងនេះត្រូវបានគេសង្កេតឃើញថាកំពុងបញ្ជូនបំរែបំរួល PlugX ដែលមានអង្គចងចាំហៅថា SOGU.SEC។

រលកវាយប្រហារចុងក្រោយបំផុតប្រើប្រាស់អ៊ីមែលបន្លំជាមួយនឹងការល្បួងការទូតដើម្បីទាក់ទាញអ្នកទទួលឱ្យបើកឯកសារភ្ជាប់ក្លែងក្លាយដែលត្រូវបានរចនាឡើងដើម្បីកេងប្រវ័ញ្ច ZDI-CAN-25373 ដែលជាចំណុចខ្សោយដែលត្រូវបានដាក់ឱ្យប្រើប្រាស់ដោយអ្នកគំរាមកំហែងជាច្រើនតាំងពីឆ្នាំ 2017 ដើម្បីប្រតិបត្តិពាក្យបញ្ជាព្យាបាទដែលលាក់នៅលើម៉ាស៊ីនរបស់ជនរងគ្រោះ។ វាត្រូវបានតាមដានជាផ្លូវការថាជា CVE-2025-9491 (ពិន្ទុ CVSS: 7.0)

អត្ថិភាពនៃកំហុសនេះត្រូវបានរាយការណ៍ជាលើកដំបូងដោយអ្នកស្រាវជ្រាវសន្តិសុខ Peter Girnus និង Aliakbar Zahravi នៅក្នុងខែមីនា ឆ្នាំ២០២៥។ របាយការណ៍ជាបន្តបន្ទាប់ពី HarfangLab បានរកឃើញថា ចំណុចខ្វះខាតនេះក៏ត្រូវបានរំលោភបំពានដោយក្រុមចារកម្មតាមអ៊ីនធឺណិតដែលគេស្គាល់ថា XDSpy ដើម្បីចែកចាយមេរោគដែលមានមូលដ្ឋានលើ Go ដែលមានឈ្មោះថា XDigo ក្នុងការវាយប្រហារដែលកំណត់គោលដៅអង្គភាពរដ្ឋាភិបាលអឺរ៉ុបខាងកើតនៅក្នុងខែមីនា ឆ្នាំ២០២៥។

នៅពេលនោះ Microsoft បានប្រាប់ The Hacker News ថា Microsoft Defender មានឧបករណ៍រកឃើញដើម្បីរកឃើញ និងរារាំងសកម្មភាពគំរាមកំហែងនេះ ហើយថា Smart App Control ផ្តល់នូវស្រទាប់ការពារបន្ថែមដោយរារាំងឯកសារព្យាបាទពីអ៊ីនធឺណិត។

ជាពិសេស ឯកសារ LNK ត្រូវបានរចនាឡើងដើម្បីបើកដំណើរការពាក្យបញ្ជា PowerShell ដើម្បីឌិកូដ និងទាញយកខ្លឹមសារនៃបណ្ណសារ TAR និងបង្ហាញឯកសារ PDF ក្លែងក្លាយដល់អ្នកប្រើប្រាស់ក្នុងពេលដំណាលគ្នា។ បណ្ណសារនេះមានឯកសារចំនួនបី៖ ឧបករណ៍ប្រើប្រាស់ជំនួយការម៉ាស៊ីនបោះពុម្ព Canon ស្របច្បាប់ DLL ព្យាបាទដែលមានឈ្មោះថា CanonStager ដែលត្រូវបានផ្ទុកដោយប្រើប្រាស់ប្រព័ន្ធគោលពីរ និងបន្ទុក PlugX ដែលបានអ៊ិនគ្រីប ("cnmplog.dat") ដែលត្រូវបានបើកដំណើរការដោយ DLL។

Arctic Wolf បាននិយាយថា "មេរោគនេះផ្តល់នូវសមត្ថភាពចូលប្រើពីចម្ងាយដ៏ទូលំទូលាយ រួមទាំងការប្រតិបត្តិពាក្យបញ្ជា ការកត់ត្រាសោ ប្រតិបត្តិការផ្ទុកឡើង និងទាញយកឯកសារ ការបង្កើតភាពស្ថិតស្ថេរ និងមុខងារឈ្លបយកការណ៍ប្រព័ន្ធយ៉ាងទូលំទូលាយ"។ "ស្ថាបត្យកម្មម៉ូឌុលរបស់វាអនុញ្ញាតឱ្យប្រតិបត្តិករពង្រីកមុខងារតាមរយៈម៉ូឌុលកម្មវិធីជំនួយដែលត្រូវបានរៀបចំតាមតម្រូវការប្រតិបត្តិការជាក់លាក់"។

PlugX ក៏អនុវត្តបច្ចេកទេសប្រឆាំងការវិភាគផ្សេងៗ និងការត្រួតពិនិត្យប្រឆាំងនឹងការបំបាត់កំហុស ដើម្បីទប់ទល់នឹងកិច្ចខិតខំប្រឹងប្រែងដើម្បីស្រាយចេញផ្នែកខាងក្នុងរបស់វា និងហោះហើរក្រោមរ៉ាដា។ វាសម្រេចបាននូវភាពស្ថិតស្ថេរតាមរយៈការកែប្រែ Windows Registry។

Arctic Wolf បាននិយាយថា វត្ថុបុរាណ CanonStager ដែលត្រូវបានរកឃើញនៅដើមខែកញ្ញា និងខែតុលា ឆ្នាំ 2025 បានឃើញការធ្លាក់ចុះជាលំដាប់នៃទំហំពីប្រហែល 700 KB មកត្រឹម 4 KB ដែលបង្ហាញពីការអភិវឌ្ឍសកម្ម និងការវិវត្តរបស់វាទៅជាឧបករណ៍តិចតួចបំផុតដែលមានសមត្ថភាពសម្រេចគោលដៅរបស់វាដោយមិនបន្សល់ទុកនូវស្នាមជើងកោសល្យវិច្ច័យច្រើន។

លើសពីនេះ នៅក្នុងអ្វីដែលត្រូវបានយល់ឃើញថាជាការកែលម្អនៃយន្តការចែកចាយមេរោគ UNC6384 ត្រូវបានគេរកឃើញថាបានទាញយកឯកសារ HTML Application (HTA) នៅដើមខែកញ្ញា ដើម្បីផ្ទុក JavaScript ខាងក្រៅ ដែលនៅក្នុងវេន ទាញយកបន្ទុកព្យាបាទពីដែនរង cloudfront[.]net។

Arctic Wolf បានសន្និដ្ឋានថា «ការផ្តោតសំខាន់របស់យុទ្ធនាការនេះទៅលើអង្គភាពការទូតអឺរ៉ុបដែលពាក់ព័ន្ធនឹងកិច្ចសហប្រតិបត្តិការការពារជាតិ ការសម្របសម្រួលគោលនយោបាយឆ្លងដែន និងក្របខ័ណ្ឌការទូតពហុភាគី ស្របតាមតម្រូវការស៊ើបការណ៍សម្ងាត់ជាយុទ្ធសាស្ត្ររបស់ PRC ទាក់ទងនឹងការរួបរួមគ្នានៃសម្ព័ន្ធភាពអឺរ៉ុប គំនិតផ្តួចផ្តើមការពារជាតិ និងយន្តការសម្របសម្រួលគោលនយោបាយ»។