- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមដែលសង្ស័យថាមានសម្ព័ន្ធភាពជាមួយរុស្ស៊ីត្រូវបានសន្មតថាជាយុទ្ធនាការបន្លំដែលប្រើប្រាស់ដំណើរការផ្ទៀងផ្ទាត់លេខកូដឧបករណ៍ដើម្បីលួចយកព័ត៌មានសម្គាល់ Microsoft 365 របស់ជនរងគ្រោះ និងធ្វើការវាយប្រហារដណ្តើមយកគណនី។

សកម្មភាពនេះ ដែលបន្តចាប់តាំងពីខែកញ្ញា ឆ្នាំ២០២៥ កំពុងត្រូវបានតាមដានដោយ Proofpoint ក្រោមឈ្មោះហៅក្រៅ UNK_AcademicFlare។

ការវាយប្រហារពាក់ព័ន្ធនឹងការប្រើប្រាស់អាសយដ្ឋានអ៊ីមែលដែលរងការលួចចូលដែលជាកម្មសិទ្ធិរបស់រដ្ឋាភិបាល និងអង្គការយោធា ដើម្បីវាយប្រហារអង្គភាពនៅក្នុងរដ្ឋាភិបាល ស្ថាប័នស្រាវជ្រាវ ការអប់រំកម្រិតខ្ពស់ និងវិស័យដឹកជញ្ជូននៅសហរដ្ឋអាមេរិក និងអឺរ៉ុប។

ក្រុមហ៊ុនសន្តិសុខសហគ្រាសបាននិយាយថា "ជាធម្មតា អាសយដ្ឋានអ៊ីមែលដែលរងការលួចចូលទាំងនេះត្រូវបានប្រើដើម្បីធ្វើការផ្សព្វផ្សាយ និងកសាងទំនាក់ទំនងដែលទាក់ទងនឹងជំនាញរបស់គោលដៅ ដើម្បីរៀបចំកិច្ចប្រជុំ ឬការសម្ភាសន៍ប្រឌិត"។

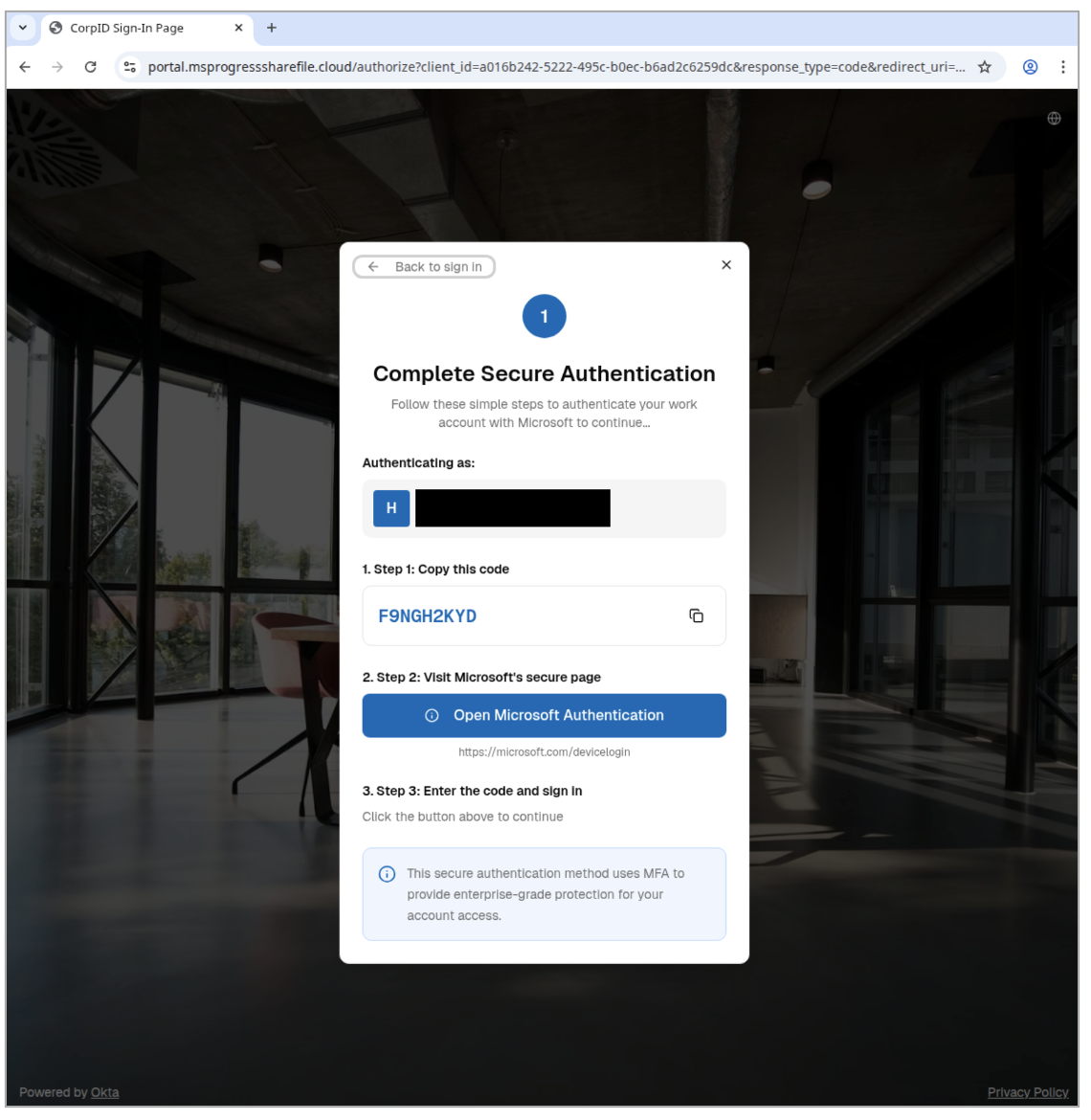

ជាផ្នែកមួយនៃកិច្ចខិតខំប្រឹងប្រែងទាំងនេះ សត្រូវអះអាងថាចែករំលែកតំណភ្ជាប់ទៅកាន់ឯកសារដែលរួមបញ្ចូលសំណួរ ឬប្រធានបទសម្រាប់អ្នកទទួលអ៊ីមែលដើម្បីពិនិត្យមុនពេលកិច្ចប្រជុំ។ URL ចង្អុលទៅ URL របស់ Cloudflare Worker ដែលធ្វើត្រាប់តាមគណនី Microsoft OneDrive របស់អ្នកផ្ញើដែលរងការលួចចូល ហើយណែនាំជនរងគ្រោះឱ្យចម្លងលេខកូដដែលបានផ្តល់ ហើយចុច "បន្ទាប់" ដើម្បីចូលប្រើឯកសារដែលសន្មត់។

ទោះជាយ៉ាងណាក៏ដោយ ការធ្វើដូច្នេះនឹងបញ្ជូនអ្នកប្រើប្រាស់ទៅកាន់ URL ចូលលេខកូដឧបករណ៍ Microsoft ស្របច្បាប់ ដែលនៅពេលដែលលេខកូដដែលបានផ្តល់ពីមុនត្រូវបានបញ្ចូល វាបណ្តាលឱ្យសេវាកម្មបង្កើតសញ្ញាសម្ងាត់ចូលប្រើ ដែលបន្ទាប់មកអាចត្រូវបានសង្គ្រោះដោយអ្នកប្រព្រឹត្តទាំងបីដើម្បីគ្រប់គ្រងគណនីជនរងគ្រោះ។

ការបន្លំលេខកូដឧបករណ៍ត្រូវបានកត់ត្រាលម្អិតដោយទាំង Microsoft និង Volexity ក្នុងខែកុម្ភៈ ឆ្នាំ 2025 ដោយសន្មតថាការប្រើប្រាស់វិធីសាស្ត្រវាយប្រហារទៅលើចង្កោមដែលមានសម្ព័ន្ធភាពជាមួយរុស្ស៊ីដូចជា Storm-2372, APT29, UTA0304 និង UTA0307។ ក្នុងរយៈពេលពីរបីខែកន្លងមកនេះ Amazon Threat Intelligence និង Volexity បានព្រមានអំពីការវាយប្រហារជាបន្តបន្ទាប់ដែលបង្កើតឡើងដោយអ្នកប្រព្រឹត្តការគំរាមកំហែងរបស់រុស្ស៊ីដោយរំលោភលើលំហូរផ្ទៀងផ្ទាត់លេខកូដឧបករណ៍។

Proofpoint បាននិយាយថា UNK_AcademicFlare ទំនងជាអ្នកគំរាមកំហែងដែលមានសម្ព័ន្ធភាពជាមួយរុស្ស៊ី ដោយសារតែការកំណត់គោលដៅរបស់ខ្លួនទៅលើអ្នកឯកទេសដែលផ្តោតលើរុស្ស៊ីនៅក្នុងក្រុមអ្នកគិតច្រើន និងអង្គការរដ្ឋាភិបាលអ៊ុយក្រែន និងវិស័យថាមពល។

ទិន្នន័យពីក្រុមហ៊ុនបង្ហាញថា អ្នកគំរាមកំហែងជាច្រើន ទាំងដែលមានសម្ព័ន្ធភាពជាមួយរដ្ឋ និងមានការលើកទឹកចិត្តផ្នែកហិរញ្ញវត្ថុ បានប្រើប្រាស់យុទ្ធសាស្ត្របន្លំបន្លំដើម្បីបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យផ្តល់សិទ្ធិចូលប្រើគណនី Microsoft 365 ដល់ពួកគេ។ នេះរួមបញ្ចូលទាំងក្រុមឧក្រិដ្ឋកម្មអេឡិចត្រូនិកមួយឈ្មោះថា TA2723 ដែលបានប្រើល្បិចបោកបញ្ឆោតទាក់ទងនឹងប្រាក់ខែនៅក្នុងអ៊ីមែលបន្លំបន្លំ ដើម្បីដឹកនាំអ្នកប្រើប្រាស់ទៅកាន់ទំព័រចុះចតក្លែងក្លាយ និងបង្កឱ្យមានការអនុញ្ញាតលេខកូដឧបករណ៍។

យុទ្ធនាការខែតុលា ឆ្នាំ 2025 ត្រូវបានវាយតម្លៃថាត្រូវបានជំរុញដោយភាពអាចរកបាននៃការផ្តល់ជូនកម្មវិធីឧក្រិដ្ឋកម្មដូចជាឧបករណ៍បន្លំបន្លំ Graphish និងឧបករណ៍ក្រុមក្រហមដូចជា SquarePhish។

Proofpoint បាននិយាយថា "ស្រដៀងគ្នាទៅនឹង SquarePhish ឧបករណ៍នេះត្រូវបានរចនាឡើងដើម្បីឱ្យងាយស្រួលប្រើ និងមិនតម្រូវឱ្យមានជំនាញបច្ចេកទេសកម្រិតខ្ពស់ ដោយកាត់បន្ថយឧបសគ្គសម្រាប់ការចូល និងអនុញ្ញាតឱ្យសូម្បីតែអ្នកគំរាមកំហែងដែលមានជំនាញទាបធ្វើយុទ្ធនាការបន្លំបន្លំដ៏ទំនើប"។ "គោលបំណងចុងក្រោយគឺការចូលប្រើប្រាស់ដោយគ្មានការអនុញ្ញាតចំពោះទិន្នន័យផ្ទាល់ខ្លួន ឬទិន្នន័យអង្គការដ៏រសើប ដែលអាចត្រូវបានគេកេងប្រវ័ញ្ចសម្រាប់ការលួចព័ត៌មានសម្ងាត់ ការកាន់កាប់គណនី និងការសម្របសម្រួលបន្ថែមទៀត"។

ដើម្បីទប់ទល់នឹងហានិភ័យដែលបង្កឡើងដោយការបន្លំលេខកូដឧបករណ៍ ជម្រើសដ៏ល្អបំផុតគឺបង្កើតគោលការណ៍ចូលប្រើតាមលក្ខខណ្ឌដោយប្រើលក្ខខណ្ឌលំហូរផ្ទៀងផ្ទាត់ដើម្បីរារាំងលំហូរលេខកូដឧបករណ៍សម្រាប់អ្នកប្រើប្រាស់ទាំងអស់។ ប្រសិនបើវាមិនអាចធ្វើទៅបានទេ វាត្រូវបានណែនាំឱ្យប្រើគោលការណ៍ដែលប្រើវិធីសាស្រ្តបញ្ជីអនុញ្ញាតដើម្បីអនុញ្ញាតឱ្យមានការផ្ទៀងផ្ទាត់លេខកូដឧបករណ៍សម្រាប់អ្នកប្រើប្រាស់ដែលត្រូវបានអនុម័ត ប្រព័ន្ធប្រតិបត្តិការ ឬជួរ IP។