- ដោយ Admin

- Feb 14, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតនៃយុទ្ធនាការថ្មីមួយដែលបានប្រើប្រាស់គេហទំព័រចែកចាយកម្មវិធីដែលបានបំបែកជាវ៉ិចទ័រចែកចាយសម្រាប់កំណែថ្មីនៃឧបករណ៍ផ្ទុកម៉ូឌុល និងលួចលាក់ដែលគេស្គាល់ថា CountLoader។

យុទ្ធនាការនេះ "ប្រើ CountLoader ជាឧបករណ៍ដំបូងក្នុងការវាយប្រហារច្រើនដំណាក់កាលសម្រាប់ការចូលប្រើ ការគេចវេស និងការចែកចាយមេរោគបន្ថែម" ក្រុម Cyderes Howler Cell Threat Intelligence បាននិយាយនៅក្នុងការវិភាគមួយ។

CountLoader ពីមុនត្រូវបានកត់ត្រាដោយទាំង Fortinet និង Silent Push ដោយរៀបរាប់លម្អិតអំពីសមត្ថភាពរបស់ឧបករណ៍ផ្ទុកក្នុងការរុញបន្ទុកដូចជា Cobalt Strike, AdaptixC2, PureHVNC RAT, Amatera Stealer និង PureMiner។ ឧបករណ៍ផ្ទុកនេះត្រូវបានរកឃើញនៅក្នុងព្រៃចាប់តាំងពីយ៉ាងហោចណាស់ខែមិថុនា ឆ្នាំ 2025។

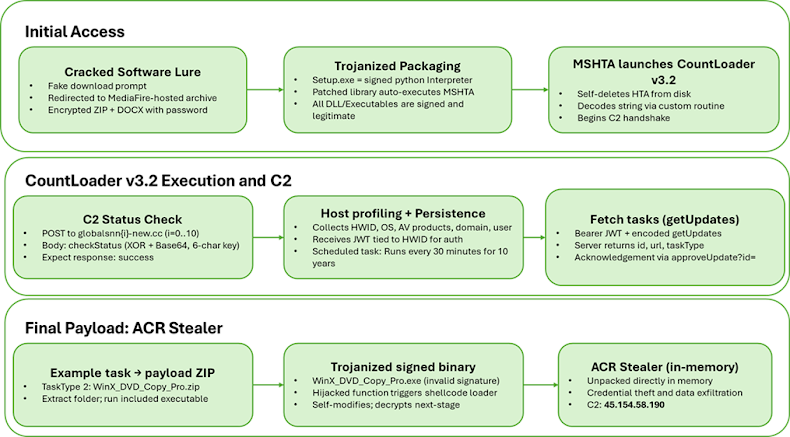

ខ្សែសង្វាក់វាយប្រហារចុងក្រោយបំផុតចាប់ផ្តើមនៅពេលដែលអ្នកប្រើប្រាស់ដែលមិនសង្ស័យព្យាយាមទាញយកកំណែដែលបានបំបែកនៃកម្មវិធីស្របច្បាប់ដូចជា Microsoft Word ដែលបណ្តាលឱ្យពួកគេត្រូវបានបញ្ជូនបន្តទៅកាន់តំណភ្ជាប់ MediaFire ដែលបង្ហោះបណ្ណសារ ZIP ដែលមានគំនិតអាក្រក់ ដែលមានឯកសារ ZIP ដែលបានអ៊ិនគ្រីប និងឯកសារ Microsoft Word ដែលមានពាក្យសម្ងាត់ដើម្បីបើកបណ្ណសារទីពីរ។

នៅក្នុងឯកសារ ZIP គឺជាអ្នកបកប្រែ Python ស្របច្បាប់ដែលត្រូវបានប្តូរឈ្មោះ ("Setup.exe") ដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធដើម្បីប្រតិបត្តិពាក្យបញ្ជាព្យាបាទដើម្បីទាញយក CountLoader 3.2 ពីម៉ាស៊ីនមេពីចម្ងាយដោយប្រើ "mshta.exe"។

ដើម្បីបង្កើតភាពស្ថិតស្ថេរ មេរោគនេះបង្កើតភារកិច្ចដែលបានកំណត់ពេលមួយដែលធ្វើត្រាប់តាម Google ដោយប្រើឈ្មោះ "GoogleTaskSystem136.0.7023.12" រួមជាមួយនឹងខ្សែអក្សរដែលស្រដៀងនឹងឧបករណ៍កំណត់អត្តសញ្ញាណ។ វាត្រូវបានកំណត់រចនាសម្ព័ន្ធឱ្យដំណើរការរៀងរាល់ 30 នាទីម្តងរយៈពេល 10 ឆ្នាំដោយហៅ "mshta.exe" ជាមួយដែនបម្រុង។

វាក៏ពិនិត្យមើលថាតើឧបករណ៍សុវត្ថិភាព Falcon របស់ CrowdStrike ត្រូវបានដំឡើងនៅលើម៉ាស៊ីនដែរឬទេដោយសាកសួរបញ្ជីកំចាត់មេរោគតាមរយៈ Windows Management Instrumentation (WMI)។ ប្រសិនបើសេវាកម្មត្រូវបានរកឃើញ ពាក្យបញ្ជា persistence ត្រូវបានកែសម្រួលទៅជា "cmd.exe /c start /b mshta.exe <URL>"។ បើមិនដូច្នោះទេ វានឹងទៅដល់ URL ដោយផ្ទាល់ដោយប្រើ "mshta.exe"។

CountLoader ត្រូវបានបំពាក់ដើម្បីបង្ហាញទម្រង់ម៉ាស៊ីនដែលរងការសម្របសម្រួល និងទាញយកបន្ទុកដំណាក់កាលបន្ទាប់។ កំណែថ្មីបំផុតនៃមេរោគបន្ថែមសមត្ថភាពក្នុងការផ្សព្វផ្សាយតាមរយៈដ្រាយ USB ដែលអាចដកចេញបាន និងប្រតិបត្តិមេរោគដោយផ្ទាល់នៅក្នុងអង្គចងចាំតាមរយៈ "mshta.exe" ឬ PowerShell។ បញ្ជីពេញលេញនៃមុខងារដែលគាំទ្រមានដូចខាងក្រោម -

-ទាញយកឯកសារដែលអាចប្រតិបត្តិបានពី URL ដែលបានផ្តល់ឲ្យ ហើយប្រតិបត្តិវា

-ទាញយកបណ្ណសារ ZIP ពី URL ដែលបានផ្តល់ឲ្យ ហើយប្រតិបត្តិម៉ូឌុលដែលមានមូលដ្ឋានលើ Python ឬឯកសារ EXE ដែលមាននៅក្នុងវា

-ទាញយក DLL ពី URL ដែលបានផ្តល់ឲ្យ ហើយដំណើរការវាតាមរយៈ "rundll32.exe"

-ទាញយកកញ្ចប់កម្មវិធីដំឡើង MSI ហើយដំឡើងវា

-លុបភារកិច្ចដែលបានកំណត់ពេលដែលបានប្រើដោយកម្មវិធីផ្ទុកទិន្នន័យ

-ប្រមូល និងច្រោះព័ត៌មានប្រព័ន្ធយ៉ាងទូលំទូលាយ

-រីករាលដាលតាមរយៈមេឌៀដែលអាចដកចេញបានដោយបង្កើតផ្លូវកាត់ព្យាបាទ (LNK) នៅជាប់នឹងសមភាគីដើមដែលលាក់របស់ពួកគេ ដែលនៅពេលបើកដំណើរការ នឹងប្រតិបត្តិឯកសារដើម និងដំណើរការមេរោគតាមរយៈ "mshta.exe" ជាមួយប៉ារ៉ាម៉ែត្រ C2

-បើកដំណើរការ "mshta.exe" ដោយផ្ទាល់ប្រឆាំងនឹង URL ដែលបានផ្តល់ឲ្យ

-ប្រតិបត្តិបន្ទុក PowerShell ពីចម្ងាយនៅក្នុងអង្គចងចាំ

នៅក្នុងខ្សែសង្វាក់វាយប្រហារដែលសង្កេតឃើញដោយ Cyderes បន្ទុកចុងក្រោយដែលដាក់ពង្រាយដោយ CountLoader គឺជាអ្នកលួចព័ត៌មានដែលគេស្គាល់ថាជា ACR Stealer ដែលត្រូវបានបំពាក់ដើម្បីប្រមូលទិន្នន័យរសើបពីម៉ាស៊ីនដែលឆ្លងមេរោគ។

លោក Cyderes បានមានប្រសាសន៍ថា "យុទ្ធនាការនេះបង្ហាញពីការវិវត្តជាបន្តបន្ទាប់របស់ CountLoader និងភាពទំនើបកាន់តែខ្លាំងឡើង ដោយពង្រឹងតម្រូវការសម្រាប់ការរកឃើញជាមុន និងយុទ្ធសាស្ត្រការពារជាស្រទាប់ៗ"។ "សមត្ថភាពរបស់វាក្នុងការផ្តល់ ACR Stealer តាមរយៈដំណើរការច្រើនដំណាក់កាល ដោយចាប់ផ្តើមពីការកែប្រែបណ្ណាល័យ Python រហូតដល់ការពន្លាកូដសែលក្នុងអង្គចងចាំ បង្ហាញពីនិន្នាការកើនឡើងនៃការរំលោភបំពានប្រព័ន្ធគោលពីរដែលបានចុះហត្ថលេខា និងយុទ្ធសាស្ត្រប្រតិបត្តិដែលគ្មានឯកសារ"។

បណ្តាញ YouTube Ghost Network ផ្តល់ជូន GachiLoader

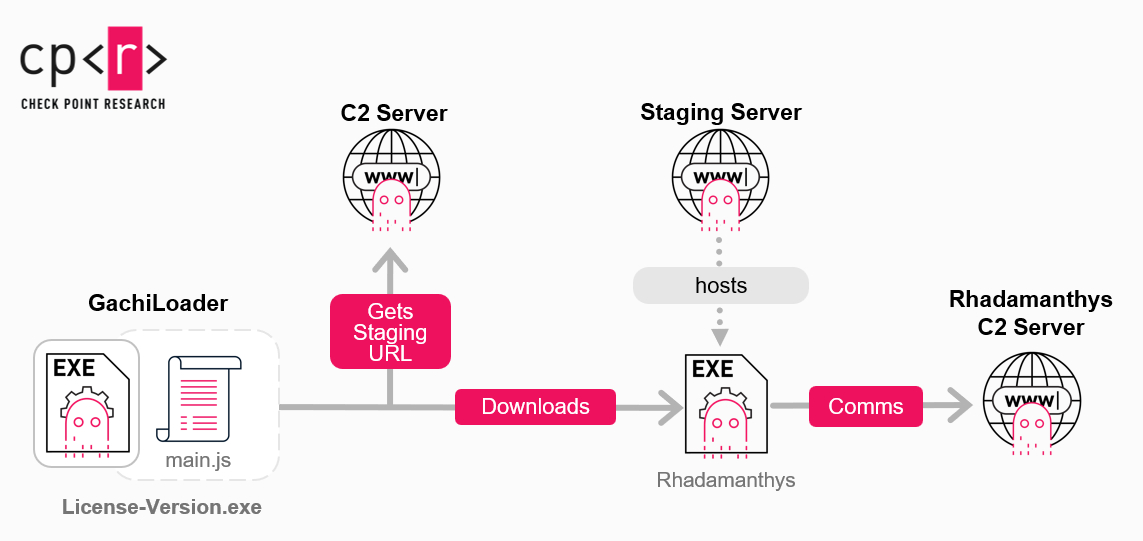

ការបង្ហាញព័ត៌មាននេះកើតឡើងនៅពេលដែល Check Point បានបង្ហាញព័ត៌មានលម្អិតអំពីកម្មវិធីផ្ទុកមេរោគ JavaScript ថ្មីមួយដែលមានការបិទបាំងយ៉ាងខ្លាំងដែលមានឈ្មោះថា GachiLoader ដែលត្រូវបានសរសេរជា Node.js។ មេរោគនេះត្រូវបានចែកចាយតាមរយៈបណ្តាញ YouTube Ghost Network ដែលជាបណ្តាញនៃគណនី YouTube ដែលរងការលួចចូលដែលចូលរួមក្នុងការចែកចាយមេរោគ។

អ្នកស្រាវជ្រាវសន្តិសុខ Sven Rath និង Jaromír Hořejší បាននិយាយថា "វ៉ារ្យ៉ង់មួយរបស់ GachiLoader ដាក់ពង្រាយមេរោគដំណាក់កាលទីពីរគឺ Kidkadi ដែលអនុវត្តបច្ចេកទេសថ្មីសម្រាប់ការចាក់ Portable Executable (PE)"។ "បច្ចេកទេសនេះផ្ទុក DLL ស្របច្បាប់ ហើយរំលោភបំពាន Vectored Exception Handling ដើម្បីជំនួសវាភ្លាមៗជាមួយនឹង payload ព្យាបាទ"។

វីដេអូ YouTube រហូតដល់ 100 ត្រូវបានសម្គាល់ជាផ្នែកមួយនៃយុទ្ធនាការនេះ ដែលមានអ្នកចូលមើលប្រហែល 220,000 ដង។ វីដេអូទាំងនេះត្រូវបានផ្ទុកឡើងពីគណនីចំនួន 39 ដែលរងការលួចចូល ដោយវីដេអូដំបូងមានតាំងពីថ្ងៃទី 22 ខែធ្នូ ឆ្នាំ 2024។ វីដេអូភាគច្រើនទាំងនេះត្រូវបាន Google ដកចេញចាប់តាំងពីពេលនោះមក។