- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

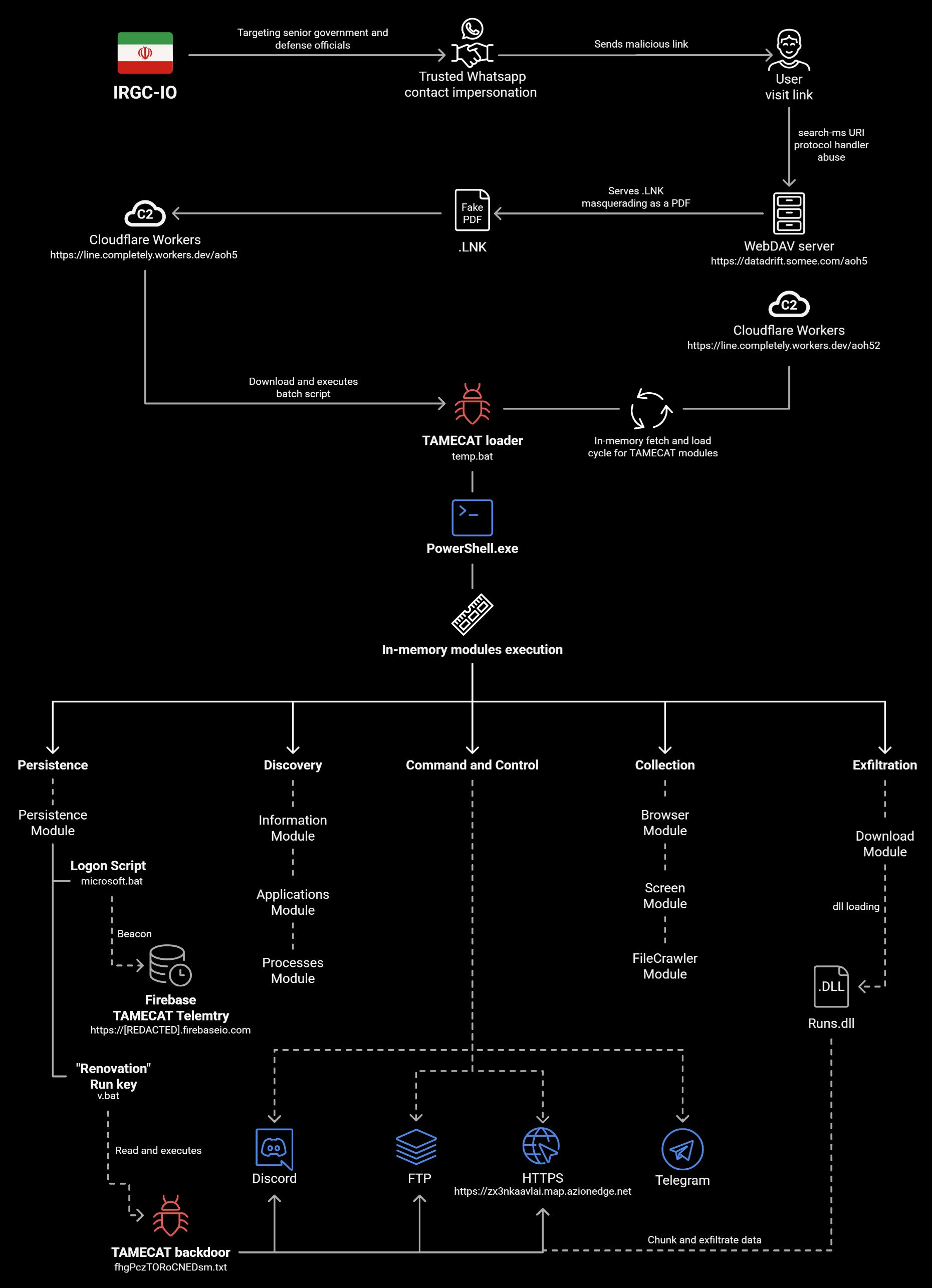

ភ្នាក់ងារគំរាមកំហែងដែលឧបត្ថម្ភដោយរដ្ឋអ៊ីរ៉ង់ ដែលគេស្គាល់ថាជា APT42 ត្រូវបានគេសង្កេតឃើញថាកំពុងកំណត់គោលដៅលើបុគ្គល និងអង្គការដែលជាចំណាប់អារម្មណ៍របស់កងឆ្មាំបដិវត្តន៍អ៊ីស្លាម (IRGC) ដែលជាផ្នែកមួយនៃយុទ្ធនាការថ្មីមួយដែលផ្តោតលើចារកម្ម។

សកម្មភាពនេះ ដែលត្រូវបានរកឃើញនៅដើមខែកញ្ញា ឆ្នាំ២០២៥ និងត្រូវបានវាយតម្លៃថាកំពុងបន្ត ត្រូវបានដាក់ឈ្មោះកូដថា SpearSpecter ដោយទីភ្នាក់ងារឌីជីថលជាតិអ៊ីស្រាអែល (INDA)។

អ្នកស្រាវជ្រាវ INDA លោក Shimi Cohen, Adi Pick, Idan Beit-Yosef, Hila David និង Yaniv Goldman បាននិយាយថា "យុទ្ធនាការនេះត្រូវបានកំណត់គោលដៅជាប្រព័ន្ធទៅលើមន្ត្រីការពារជាតិជាន់ខ្ពស់ និងរដ្ឋាភិបាលដែលមានតម្លៃខ្ពស់ ដោយប្រើយុទ្ធសាស្ត្រវិស្វកម្មសង្គមផ្ទាល់ខ្លួន"។ "ទាំងនេះរួមបញ្ចូលទាំងការអញ្ជើញគោលដៅទៅកាន់សន្និសីទដ៏មានកិត្យានុភាព ឬការរៀបចំកិច្ចប្រជុំសំខាន់ៗ"។

អ្វីដែលគួរឱ្យកត់សម្គាល់អំពីកិច្ចខិតខំប្រឹងប្រែងនេះគឺថា វាក៏ពង្រីកដល់សមាជិកគ្រួសាររបស់គោលដៅផងដែរ ដោយបង្កើតផ្ទៃវាយប្រហារកាន់តែទូលំទូលាយ ដែលដាក់សម្ពាធកាន់តែច្រើនលើគោលដៅចម្បង។

APT42 ត្រូវបានចងក្រងជាឯកសារសាធារណៈជាលើកដំបូងនៅចុងឆ្នាំ 2022 ដោយ Google Mandiant ដោយរៀបរាប់លម្អិតអំពីការត្រួតស៊ីគ្នារបស់វាជាមួយនឹងចង្កោមគំរាមកំហែង IRGC មួយផ្សេងទៀតដែលត្រូវបានតាមដានដូចជា APT35, CALANQUE, Charming Kitten, CharmingCypress, Cobalt Illusion, Educated Manticore, GreenCharlie, ITG18, Magic Hound, Mint Sandstorm (ពីមុន Phosphorus), TA453, និង Yellow Garuda។

ចំណុចលេចធ្លោមួយរបស់ក្រុមនេះគឺសមត្ថភាពរបស់វាក្នុងការរៀបចំយុទ្ធនាការវិស្វកម្មសង្គមដែលអាចដំណើរការបានច្រើនថ្ងៃ ឬច្រើនសប្តាហ៍ក្នុងកិច្ចខិតខំប្រឹងប្រែងកសាងទំនុកចិត្តជាមួយគោលដៅ ក្នុងករណីខ្លះដោយក្លែងបន្លំជាទំនាក់ទំនងដែលគេស្គាល់ដើម្បីបង្កើតការបំភាន់នៃភាពត្រឹមត្រូវ មុនពេលផ្ញើបន្ទុកព្យាបាទ ឬបញ្ឆោតពួកគេឱ្យចុចលើតំណភ្ជាប់ដែលជាប់គាំង

ថ្មីៗនេះនៅក្នុងខែមិថុនា ឆ្នាំ 2025 Check Point បានរៀបរាប់លម្អិតអំពីរលកវាយប្រហារដែលតួអង្គគំរាមកំហែងបានទាក់ទងអ្នកជំនាញបច្ចេកវិទ្យា និងសន្តិសុខតាមអ៊ីនធឺណិតរបស់អ៊ីស្រាអែលដោយធ្វើពុតជានាយកប្រតិបត្តិបច្ចេកវិទ្យា ឬអ្នកស្រាវជ្រាវនៅក្នុងអ៊ីមែល និងសារ WhatsApp។

លោក Goldman បានប្រាប់ The Hacker News ថា SpearSpecter និងយុទ្ធនាការខែមិថុនា ឆ្នាំ២០២៥ គឺខុសគ្នា ហើយត្រូវបានអនុវត្តដោយក្រុមរងពីរផ្សេងគ្នានៅក្នុង APT42។

លោក Goldman បានបន្ថែមថា "ខណៈពេលដែលយុទ្ធនាការរបស់យើងត្រូវបានអនុវត្តដោយចង្កោម D នៃ APT42 (ដែលផ្តោតលើប្រតិបត្តិការដែលមានមូលដ្ឋានលើមេរោគ) យុទ្ធនាការដែលលម្អិតដោយ Check Point ត្រូវបានអនុវត្តដោយចង្កោម B នៃក្រុមដូចគ្នា (ដែលផ្តោតលើការប្រមូលផលលិខិតសម្គាល់)"។

INDA បាននិយាយថា SpearSpecter មានភាពបត់បែន ដោយសត្រូវកែប្រែវិធីសាស្រ្តរបស់ខ្លួនដោយផ្អែកលើតម្លៃនៃគោលដៅ និងគោលបំណងប្រតិបត្តិការ។ នៅក្នុងការវាយប្រហារមួយឈុត ជនរងគ្រោះត្រូវបានបញ្ជូនបន្តទៅទំព័រកិច្ចប្រជុំក្លែងក្លាយ ដែលត្រូវបានរចនាឡើងដើម្បីចាប់យកលិខិតសម្គាល់របស់ពួកគេ។ ម្យ៉ាងវិញទៀត ប្រសិនបើគោលដៅចុងក្រោយគឺការចូលប្រើរយៈពេលវែងជាប់លាប់ ការវាយប្រហារនាំទៅរកការដាក់ពង្រាយទ្វារក្រោយ PowerShell ដែលគេស្គាល់ថា TAMECAT ដែលត្រូវបានប្រើប្រាស់ម្តងហើយម្តងទៀតក្នុងប៉ុន្មានឆ្នាំថ្មីៗនេះ។

ដើម្បីសម្រេចគោលដៅនោះ ខ្សែសង្វាក់វាយប្រហារពាក់ព័ន្ធនឹងការក្លែងបន្លំទំនាក់ទំនង WhatsApp ដែលអាចទុកចិត្តបាន ដើម្បីផ្ញើតំណភ្ជាប់ព្យាបាទទៅកាន់ឯកសារដែលត្រូវការសម្រាប់កិច្ចប្រជុំ ឬសន្និសីទនាពេលខាងមុខ។ នៅពេលដែលតំណភ្ជាប់ត្រូវបានចុច វានឹងចាប់ផ្តើមខ្សែសង្វាក់បញ្ជូនបន្តដើម្បីបម្រើផ្លូវកាត់ Windows (LNK) ដែលបង្ហោះដោយ WebDAV ដែលក្លែងបន្លំជាឯកសារ PDF ដោយទាញយកអត្ថប្រយោជន៍ពីឧបករណ៍ដោះស្រាយពិធីការ "search-ms:"។

ឯកសារ LNK សម្រាប់ផ្នែករបស់វា បង្កើតទំនាក់ទំនងជាមួយដែនរង Cloudflare Workers ដើម្បីទាញយកស្គ្រីបបាច់ដែលដំណើរការជាឧបករណ៍ផ្ទុកសម្រាប់ TAMECAT ដែលប្រើសមាសធាតុម៉ូឌុលផ្សេងៗដើម្បីសម្រួលដល់ការលួចទិន្នន័យ និងការបញ្ជាពីចម្ងាយ។

ក្របខ័ណ្ឌ PowerShell ប្រើប្រាស់បណ្តាញបីផ្សេងគ្នា ពោលគឺ HTTPS, Discord និង Telegram សម្រាប់ពាក្យបញ្ជា និងការគ្រប់គ្រង (C2) ដែលបង្ហាញពីគោលដៅរបស់អ្នកគំរាមកំហែងក្នុងការរក្សាការចូលប្រើជាប់លាប់ទៅកាន់ម៉ាស៊ីនដែលសម្របសម្រួល ទោះបីជាផ្លូវមួយត្រូវបានរកឃើញ និងរារាំងក៏ដោយ។

សម្រាប់ C2 ដែលមានមូលដ្ឋានលើ Telegram, TAMECAT ស្តាប់ពាក្យបញ្ជាចូលពី bot Telegram ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ ដោយផ្អែកលើអ្វីដែលវាទាញយក និងប្រតិបត្តិកូដ PowerShell បន្ថែមពីដែនរង Cloudflare Workers ផ្សេងៗគ្នា។ ក្នុងករណី Discord, URL webhook ត្រូវបានប្រើដើម្បីផ្ញើព័ត៌មានប្រព័ន្ធមូលដ្ឋាន និងទទួលបានពាក្យបញ្ជាជាថ្នូរនឹងបណ្តាញដែលមានកូដរឹង។

អ្នកស្រាវជ្រាវ INDA បាននិយាយថា "ការវិភាគគណនីដែលបានសង្គ្រោះពីម៉ាស៊ីនមេ Discord របស់អ្នកប្រព្រឹត្តិបង្ហាញថាតក្កវិជ្ជាស្វែងរកពាក្យបញ្ជាពឹងផ្អែកលើសារពីអ្នកប្រើប្រាស់ជាក់លាក់ ដែលអនុញ្ញាតឱ្យអ្នកប្រព្រឹត្តិបញ្ជូនពាក្យបញ្ជាតែមួយគត់ទៅកាន់ម៉ាស៊ីនដែលឆ្លងមេរោគនីមួយៗ ខណៈពេលដែលប្រើប្រាស់ឆានែលដូចគ្នាដើម្បីសម្របសម្រួលការវាយប្រហារច្រើន ដោយបង្កើតកន្លែងធ្វើការសហការគ្នាប្រកបដោយប្រសិទ្ធភាពលើហេដ្ឋារចនាសម្ព័ន្ធតែមួយ"។

លើសពីនេះ TAMECAT ភ្ជាប់មកជាមួយលក្ខណៈពិសេសដើម្បីធ្វើការឈ្លបយកការណ៍ ប្រមូលឯកសារដែលត្រូវគ្នានឹងផ្នែកបន្ថែមជាក់លាក់ លួចទិន្នន័យពីកម្មវិធីរុករកបណ្ដាញដូចជា Google Chrome និង Microsoft Edge ប្រមូលប្រអប់សំបុត្រ Outlook និងថតរូបអេក្រង់នៅចន្លោះពេល 15 វិនាទី។ ទិន្នន័យត្រូវបានច្រោះចេញតាមរយៈ HTTPS ឬ FTP។

វាក៏ប្រើប្រាស់បច្ចេកទេសលួចលាក់ជាច្រើនដើម្បីគេចពីការរកឃើញ និងទប់ទល់នឹងកិច្ចខិតខំប្រឹងប្រែងវិភាគ។ ទាំងនេះរួមមានការអ៊ិនគ្រីប telemetry និង payloads ឧបករណ៍បញ្ជា ការបិទបាំងកូដប្រភព ការប្រើប្រាស់ប្រព័ន្ធគោលពីរដែលរស់នៅក្រៅដី (LOLBins) ដើម្បីលាក់សកម្មភាពព្យាបាទ និងដំណើរការភាគច្រើននៅក្នុងអង្គចងចាំ ដោយហេតុនេះបន្សល់ទុកដានតិចតួចនៅលើថាស។

INDA បាននិយាយថា "ហេដ្ឋារចនាសម្ព័ន្ធនៃយុទ្ធនាការ SpearSpecter ឆ្លុះបញ្ចាំងពីការលាយបញ្ចូលគ្នាដ៏ទំនើបនៃភាពរហ័សរហួន ការលាក់បាំង និងសុវត្ថិភាពប្រតិបត្តិការដែលត្រូវបានរចនាឡើងដើម្បីរក្សាការចារកម្មយូរអង្វែងប្រឆាំងនឹងគោលដៅដែលមានតម្លៃខ្ពស់"។ "ប្រតិបត្តិករទាញយកអត្ថប្រយោជន៍ពីហេដ្ឋារចនាសម្ព័ន្ធពហុមុខដែលរួមបញ្ចូលគ្នានូវសេវាកម្ម cloud ស្របច្បាប់ជាមួយនឹងធនធានដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ ដែលអនុញ្ញាតឱ្យមានការចូលប្រើដំបូងដោយរលូន ការបញ្ជា និងការគ្រប់គ្រងជាប់លាប់ (C2) និងការលួចយកទិន្នន័យដោយសម្ងាត់"។