- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

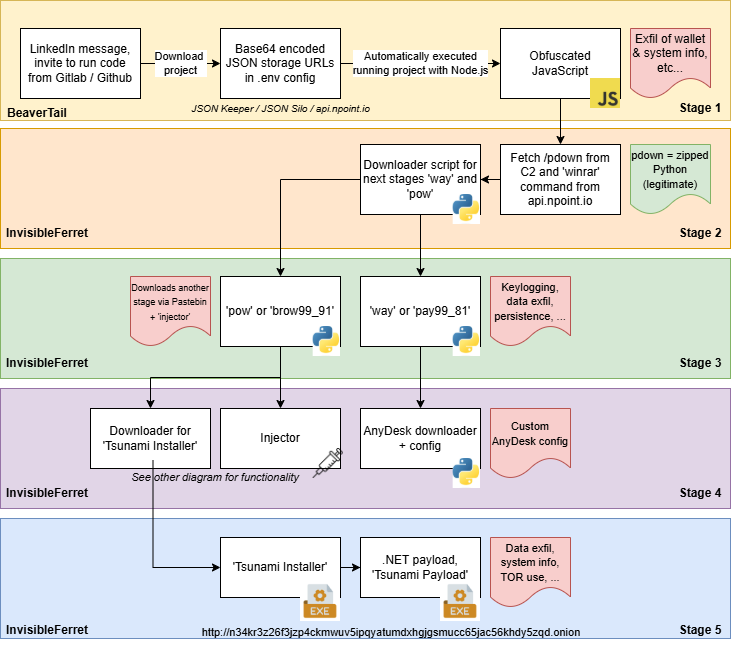

អ្នកគំរាមកំហែងកូរ៉េខាងជើងដែលនៅពីក្រោយយុទ្ធនាការ Contagious Interview បានកែសម្រួលយុទ្ធសាស្ត្ររបស់ពួកគេម្តងទៀតដោយប្រើប្រាស់សេវាកម្មផ្ទុក JSON ដើម្បីរៀបចំ payloads ព្យាបាទ។

អ្នកស្រាវជ្រាវ NVISO គឺលោក Bart Parys, Stef Collart និង Efstratios Lontzetidis បាននិយាយនៅក្នុងរបាយការណ៍ថ្ងៃព្រហស្បតិ៍ថា "ថ្មីៗនេះ អ្នកគំរាមកំហែងបានងាកទៅរកការប្រើប្រាស់សេវាកម្មផ្ទុក JSON ដូចជា JSON Keeper, JSONsilo និង npoint.io ដើម្បីបង្ហោះ និងចែកចាយមេរោគពីគម្រោងកូដដែលមានមេរោគ trojanized ជាមួយនឹងការល្បួង"។

យុទ្ធនាការនេះពាក់ព័ន្ធនឹងការចូលទៅជិតគោលដៅដែលមានសក្តានុពលនៅលើគេហទំព័របណ្តាញវិជ្ជាជីវៈដូចជា LinkedIn ទាំងក្រោមលេសនៃការធ្វើការវាយតម្លៃការងារ ឬសហការលើគម្រោងមួយ ដែលជាផ្នែកមួយនៃការដែលពួកគេត្រូវបានណែនាំឱ្យទាញយកគម្រោងសាកល្បងដែលបង្ហោះនៅលើវេទិកាដូចជា GitHub, GitLab ឬ Bitbucket។

នៅក្នុងគម្រោងមួយក្នុងចំណោមគម្រោងទាំងនោះដែល NVISO បានរកឃើញ វាត្រូវបានគេរកឃើញថាឯកសារមួយដែលមានឈ្មោះថា "server/config/.config.env" មានតម្លៃដែលបានអ៊ិនកូដ Base64 ដែលក្លែងបន្លំជាកូនសោ API ប៉ុន្តែតាមពិតវាគឺជា URL ទៅកាន់សេវាកម្មផ្ទុក JSON ដូចជា JSON Keeper ដែល payload ដំណាក់កាលបន្ទាប់ត្រូវបានរក្សាទុកក្នុងទម្រង់មិនច្បាស់លាស់។

payload គឺជាមេរោគ JavaScript ដែលគេស្គាល់ថាជា BeaverTail ដែលមានសមត្ថភាពប្រមូលទិន្នន័យរសើប និងទម្លាក់ backdoor Python ដែលមានឈ្មោះថា InvisibleFerret។ ខណៈពេលដែលមុខងាររបស់ backdoor នៅតែមិនផ្លាស់ប្តូរច្រើនពីពេលដែលវាត្រូវបានកត់ត្រាជាលើកដំបូងដោយ Palo Alto Networks នៅចុងឆ្នាំ 2023 ការផ្លាស់ប្តូរគួរឱ្យកត់សម្គាល់មួយពាក់ព័ន្ធនឹងការទាញយក payload បន្ថែមដែលមានឈ្មោះថា TsunamiKit ពី Pastebin។

គួរកត់សម្គាល់ថាការប្រើប្រាស់ TsunamiKit ជាផ្នែកមួយនៃយុទ្ធនាការ Contagious Interview ត្រូវបានគូសបញ្ជាក់ដោយ ESET កាលពីខែកញ្ញា ឆ្នាំ 2025 ដោយការវាយប្រហារក៏បានទម្លាក់ Tropidoor និង AkdoorTea ផងដែរ។ ឧបករណ៍នេះមានសមត្ថភាពស្កេនស្នាមម្រាមដៃប្រព័ន្ធ ការប្រមូលទិន្នន័យ និងទាញយកបន្ទុកបន្ថែមពីអាសយដ្ឋាន .onion ដែលបានអ៊ិនកូដរឹង ដែលកំពុងក្រៅបណ្តាញ។

អ្នកស្រាវជ្រាវបានសន្និដ្ឋានថា "វាច្បាស់ណាស់ថា តួអង្គនៅពីក្រោយ Contagious Interview មិនយឺតយ៉ាវទេ ហើយកំពុងព្យាយាមបង្កើតបណ្តាញដ៏ធំទូលាយមួយដើម្បីសម្របសម្រួលអ្នកអភិវឌ្ឍន៍ (កម្មវិធី) ណាមួយដែលអាចហាក់ដូចជាគួរឱ្យចាប់អារម្មណ៍សម្រាប់ពួកគេ ដែលបណ្តាលឱ្យមានការលួចចូលទិន្នន័យរសើប និងព័ត៌មានកាបូបគ្រីបតូ"។

"ការប្រើប្រាស់គេហទំព័រស្របច្បាប់ដូចជា JSON Keeper, JSON Silo និង npoint.io រួមជាមួយនឹងឃ្លាំងកូដដូចជា GitLab និង GitHub គូសបញ្ជាក់ពីការលើកទឹកចិត្តរបស់តួអង្គ និងការប៉ុនប៉ងជាបន្តបន្ទាប់ដើម្បីដំណើរការដោយលួចលាក់ និងលាយឡំជាមួយចរាចរណ៍ធម្មតា"។