- ដោយ Admin

- Feb 19, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

យុទ្ធនាការមួយដែលកំពុងបន្តត្រូវបានគេសង្កេតឃើញផ្តោតលើអតិថិជន Amazon Web Services (AWS) ដោយប្រើប្រាស់អត្តសញ្ញាណ និងការគ្រប់គ្រងការចូលប្រើ (IAM) ដែលរងការគំរាមកំហែង ដើម្បីឱ្យអាចជីកយករូបិយប័ណ្ណគ្រីបតូ។

សកម្មភាពនេះ ដែលត្រូវបានរកឃើញជាលើកដំបូងដោយសេវាកម្មរកឃើញការគំរាមកំហែងដែលគ្រប់គ្រងដោយ GuardDuty របស់ Amazon និងប្រព័ន្ធត្រួតពិនិត្យសុវត្ថិភាពដោយស្វ័យប្រវត្តិរបស់ខ្លួននៅថ្ងៃទី 2 ខែវិច្ឆិកា ឆ្នាំ 2025 ប្រើប្រាស់បច្ចេកទេសតស៊ូដែលមិនធ្លាប់មានពីមុនមក ដើម្បីរារាំងការឆ្លើយតបនៃឧប្បត្តិហេតុ និងបន្តដោយគ្មានការរារាំង នេះបើយោងតាមរបាយការណ៍ថ្មីមួយដែលបានចែករំលែកដោយក្រុមហ៊ុនបច្ចេកវិទ្យាយក្សមុនពេលបោះពុម្ពផ្សាយ។

ក្រុមហ៊ុន Amazon បាននិយាយថា "ដោយដំណើរការពីអ្នកផ្តល់សេវាបង្ហោះខាងក្រៅ ភ្នាក់ងារគំរាមកំហែងបានរាប់បញ្ចូលធនធាន និងការអនុញ្ញាតយ៉ាងឆាប់រហ័ស មុនពេលដាក់ពង្រាយធនធានជីកយករូបិយប័ណ្ណគ្រីបតូនៅទូទាំង ECS និង EC2"។ "ក្នុងរយៈពេល 10 នាទី បន្ទាប់ពីភ្នាក់ងារគំរាមកំហែងទទួលបានការចូលប្រើដំបូង ភ្នាក់ងាររុករករូបិយប័ណ្ណគ្រីបតូបានដំណើរការ"។

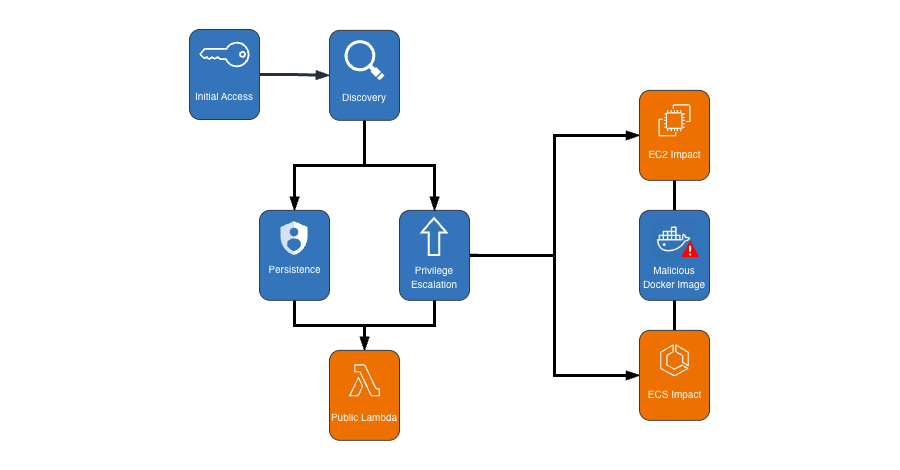

ខ្សែសង្វាក់វាយប្រហារច្រើនដំណាក់កាលចាប់ផ្តើមជាចម្បងជាមួយនឹងគូប្រជែងដែលមិនស្គាល់ ដែលប្រើប្រាស់អត្តសញ្ញាណអ្នកប្រើប្រាស់ IAM ដែលរងការគំរាមកំហែងជាមួយនឹងសិទ្ធិដូចអ្នកគ្រប់គ្រង ដើម្បីចាប់ផ្តើមដំណាក់កាលរកឃើញដែលត្រូវបានរចនាឡើងដើម្បីស៊ើបអង្កេតបរិស្ថានសម្រាប់កូតាសេវាកម្ម EC2 និងសាកល្បងការអនុញ្ញាតរបស់ពួកគេ ដោយហៅ RunInstances API ជាមួយនឹងសំណុំទង់ "DryRun"។

ការបើកដំណើរការទង់ "DryRun" នេះ គឺមានសារៈសំខាន់ និងចេតនា ព្រោះវាអនុញ្ញាតឱ្យអ្នកវាយប្រហារផ្ទៀងផ្ទាត់ការអនុញ្ញាត IAM របស់ពួកគេដោយមិនចាំបាច់បើកដំណើរការឧទាហរណ៍ជាក់ស្តែង ដោយហេតុនេះជៀសវាងការកើនឡើងថ្លៃដើម និងកាត់បន្ថយដានកោសល្យវិច្ច័យរបស់ពួកគេ។ គោលដៅចុងក្រោយនៃជំហាននេះគឺដើម្បីកំណត់ថាតើហេដ្ឋារចនាសម្ព័ន្ធគោលដៅសមស្របសម្រាប់ការដាក់ពង្រាយកម្មវិធី miner ដែរឬទេ។

ការឆ្លងមេរោគនេះបន្តទៅដំណាក់កាលបន្ទាប់ នៅពេលដែលភ្នាក់ងារគំរាមកំហែងហៅ CreateServiceLinkedRole និង CreateRole ដើម្បីបង្កើតតួនាទី IAM សម្រាប់ក្រុមធ្វើមាត្រដ្ឋានដោយស្វ័យប្រវត្តិ និង AWS Lambda រៀងៗខ្លួន។ នៅពេលដែលតួនាទីត្រូវបានបង្កើត គោលការណ៍ "AWSLambdaBasicExecutionRole" ត្រូវបានភ្ជាប់ទៅនឹងតួនាទី Lambda។

នៅក្នុងសកម្មភាពដែលបានសង្កេតឃើញរហូតមកដល់បច្ចុប្បន្ន ភ្នាក់ងារគំរាមកំហែងនេះត្រូវបានគេនិយាយថាបានបង្កើតចង្កោម ECS រាប់សិបនៅទូទាំងបរិស្ថាន ក្នុងករណីខ្លះលើសពី 50 ចង្កោម ECS ក្នុងការវាយប្រហារតែមួយ។

"បន្ទាប់មកពួកគេបានហៅ RegisterTaskDefinition ជាមួយរូបភាព DockerHub ព្យាបាទ yenik65958/secret:user" Amazon បាននិយាយ។ "ជាមួយនឹងខ្សែអក្សរដូចគ្នាដែលប្រើសម្រាប់ការបង្កើតចង្កោម ភ្នាក់ងារបានបង្កើតសេវាកម្មមួយ ដោយប្រើនិយមន័យភារកិច្ចដើម្បីចាប់ផ្តើមការជីកយករ៉ែគ្រីបតូនៅលើណូត ECS Fargate"។

រូបភាព DockerHub ដែលត្រូវបានដកចេញចាប់តាំងពីពេលនោះមក ត្រូវបានកំណត់រចនាសម្ព័ន្ធដើម្បីដំណើរការស្គ្រីបសែលភ្លាមៗនៅពេលដែលវាត្រូវបានដាក់ពង្រាយដើម្បីចាប់ផ្តើមការជីកយករ៉ែគ្រីបតូដោយប្រើក្បួនដោះស្រាយការជីកយករ៉ែ RandomVIREL។ លើសពីនេះ ភ្នាក់ងារគំរាមកំហែងត្រូវបានគេសង្កេតឃើញបង្កើតក្រុមធ្វើមាត្រដ្ឋានដោយស្វ័យប្រវត្តិ ដែលត្រូវបានកំណត់ដើម្បីធ្វើមាត្រដ្ឋានពី 20 ទៅ 999 ករណី ក្នុងកិច្ចខិតខំប្រឹងប្រែងដើម្បីទាញយកអត្ថប្រយោជន៍ពីកូតាសេវាកម្ម EC2 និងបង្កើនការប្រើប្រាស់ធនធានឱ្យបានច្រើនបំផុត។

សកម្មភាព EC2 បានកំណត់គោលដៅទាំងករណី GPU ដំណើរការខ្ពស់ និងការរៀនម៉ាស៊ីន និងករណីកុំព្យូទ័រ អង្គចងចាំ និងគោលបំណងទូទៅ។

អ្វីដែលធ្វើឱ្យយុទ្ធនាការនេះលេចធ្លោគឺការប្រើប្រាស់សកម្មភាព ModifyInstanceAttribute ជាមួយនឹងប៉ារ៉ាម៉ែត្រ "disableApiTermination" ដែលកំណត់ទៅ "True" ដែលការពារ instance ពីការបញ្ចប់ដោយប្រើកុងសូល Amazon EC2 ចំណុចប្រទាក់បន្ទាត់ពាក្យបញ្ជា ឬ API។ នេះវិញមានឥទ្ធិពលនៃការទាមទារឱ្យជនរងគ្រោះបើកការបញ្ចប់ API ឡើងវិញមុនពេលលុបធនធានដែលរងផលប៉ះពាល់។

Amazon បាននិយាយថា "ការការពារការបញ្ចប់ instance អាចធ្វើឱ្យខូចសមត្ថភាពឆ្លើយតបឧប្បត្តិហេតុ និងរំខានដល់ការគ្រប់គ្រងការស្តារឡើងវិញដោយស្វ័យប្រវត្តិ"។ "បច្ចេកទេសនេះបង្ហាញពីការយល់ដឹងអំពីនីតិវិធីឆ្លើយតបសុវត្ថិភាពទូទៅ និងចេតនាដើម្បីបង្កើនរយៈពេលនៃប្រតិបត្តិការរុករករ៉ែឱ្យបានអតិបរមា"។

នេះមិនមែនជាលើកទីមួយទេដែលហានិភ័យសុវត្ថិភាពដែលទាក់ទងនឹង ModifyInstanceAttribute បានលេចចេញមក។ នៅក្នុងខែមេសា ឆ្នាំ 2024 អ្នកស្រាវជ្រាវសន្តិសុខ Harsha Koushik បានបង្ហាញភស្តុតាងនៃគំនិត (PoC) ដែលរៀបរាប់លម្អិតអំពីរបៀបដែលសកម្មភាពអាចត្រូវបានរំលោភបំពានដើម្បីទទួលយក instance លុបព័ត៌មានសម្គាល់តួនាទី instance និងថែមទាំងដណ្តើមយកការគ្រប់គ្រងគណនី AWS ទាំងមូលទៀតផង។

លើសពីនេះ ការវាយប្រហារទាំងនេះពាក់ព័ន្ធនឹងការបង្កើតមុខងារ Lambda ដែលអាចត្រូវបានហៅដោយគោលការណ៍ណាមួយ និងអ្នកប្រើប្រាស់ IAM "user-x1x2x3x4" ដែលគោលការណ៍គ្រប់គ្រងដោយ AWS "AmazonSESFullAccess" ត្រូវបានភ្ជាប់ ដោយផ្តល់សិទ្ធិចូលប្រើពេញលេញដល់សត្រូវលើ Amazon Simple Email Service (SES) ដើម្បីអនុវត្តការវាយប្រហារតាមបែប phishing។

ដើម្បីការពារប្រឆាំងនឹងការគំរាមកំហែង Amazon កំពុងជំរុញឱ្យអតិថិជន AWS អនុវត្តតាមជំហានខាងក្រោម -

-អនុវត្តការគ្រប់គ្រងអត្តសញ្ញាណ និងការគ្រប់គ្រងការចូលប្រើដ៏រឹងមាំ

-អនុវត្តលិខិតសម្គាល់បណ្ដោះអាសន្នជំនួសឱ្យកូនសោចូលប្រើរយៈពេលវែង

-ប្រើប្រាស់ការផ្ទៀងផ្ទាត់ពហុកត្តា (MFA) សម្រាប់អ្នកប្រើប្រាស់ទាំងអស់

-អនុវត្តគោលការណ៍នៃសិទ្ធិតិចតួចបំផុត (PoLP) ទៅលើគោលការណ៍ IAM ដើម្បីកំណត់ការចូលប្រើ

-បន្ថែមការគ្រប់គ្រងសុវត្ថិភាពកុងតឺន័រដើម្បីស្កេនរករូបភាពគួរឱ្យសង្ស័យ

-ត្រួតពិនិត្យសំណើបែងចែក CPU មិនប្រក្រតីនៅក្នុងនិយមន័យភារកិច្ច ECS

-ប្រើប្រាស់ AWS CloudTrail ដើម្បីកត់ត្រាព្រឹត្តិការណ៍នៅទូទាំងសេវាកម្ម AWS

-ធានាថា AWS GuardDuty ត្រូវបានបើកដើម្បីសម្រួលដល់លំហូរការងារឆ្លើយតបដោយស្វ័យប្រវត្តិ

Amazon បានសន្និដ្ឋានថា "ការប្រើប្រាស់ស្គ្រីបរបស់ភ្នាក់ងារគំរាមកំហែងនៃសេវាកម្មគណនាច្រើន រួមផ្សំជាមួយនឹងបច្ចេកទេសតស៊ូដែលកំពុងលេចចេញ តំណាងឱ្យការរីកចម្រើនគួរឱ្យកត់សម្គាល់នៅក្នុងវិធីសាស្រ្តវាយប្រហារការជីកយករ៉ែគ្រីបតូ"។