- ដោយ Admin

- Feb 19, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានរកឃើញកញ្ចប់ NuGet ថ្មីមួយដែលមានគំនិតអាក្រក់ ដែលវាយអក្សរខុស និងធ្វើពុតជាបណ្ណាល័យតាមដាន .NET ដ៏ពេញនិយម និងអ្នកនិពន្ធរបស់វា ដើម្បីលួចចូលទៅក្នុងកម្មវិធីលួចកាបូបរូបិយប័ណ្ណគ្រីបតូ។

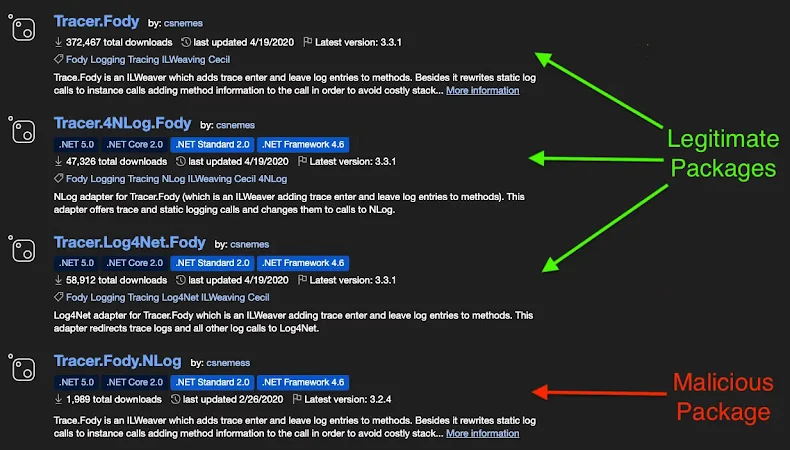

កញ្ចប់ដែលមានគំនិតអាក្រក់នេះ ដែលមានឈ្មោះថា "Tracer.Fody.NLog" នៅតែមាននៅលើឃ្លាំងអស់រយៈពេលជិតប្រាំមួយឆ្នាំ។ វាត្រូវបានបោះពុម្ពផ្សាយដោយអ្នកប្រើប្រាស់ម្នាក់ឈ្មោះ "csnemess" នៅថ្ងៃទី 26 ខែកុម្ភៈ ឆ្នាំ 2020។ វាក្លែងបន្លំជា "Tracer.Fody" ដែលត្រូវបានថែរក្សាដោយ "csnemes"។ កញ្ចប់នេះនៅតែបន្តអាចប្រើបាននៅពេលសរសេរនេះ ហើយត្រូវបានទាញយកយ៉ាងហោចណាស់ 2,000 ដង ដែលក្នុងនោះ 19 ដងបានកើតឡើងក្នុងរយៈពេលប្រាំមួយសប្តាហ៍ចុងក្រោយសម្រាប់កំណែ 3.2.4។

"វាបង្ហាញខ្លួនវាថាជាការរួមបញ្ចូលការតាមដាន .NET ស្តង់ដារ ប៉ុន្តែតាមពិតវាដំណើរការជាអ្នកលួចកាបូបរូបិយប័ណ្ណគ្រីបតូ" អ្នកស្រាវជ្រាវសន្តិសុខ Socket លោក Kirill Boychenko បាននិយាយ។ "នៅខាងក្នុងកញ្ចប់ព្យាបាទ Tracer.Fody.dll ដែលបានបង្កប់នឹងស្កេនថតឯកសារកាបូប Stratis លំនាំដើម អានឯកសារ *.wallet.json ស្រង់ទិន្នន័យកាបូប និងច្រោះវាចេញរួមគ្នាជាមួយពាក្យសម្ងាត់កាបូបទៅកាន់ហេដ្ឋារចនាសម្ព័ន្ធដែលគ្រប់គ្រងដោយអ្នកគំរាមកំហែងនៅក្នុងប្រទេសរុស្ស៊ីនៅ 176.113.82[.]163"។

ក្រុមហ៊ុនសន្តិសុខខ្សែសង្វាក់ផ្គត់ផ្គង់កម្មវិធីបាននិយាយថា ការគំរាមកំហែងនេះបានប្រើប្រាស់យុទ្ធសាស្ត្រមួយចំនួនដែលអនុញ្ញាតឱ្យវាគេចផុតពីការពិនិត្យឡើងវិញដោយចៃដន្យ រួមទាំងការធ្វើត្រាប់តាមអ្នកថែទាំស្របច្បាប់ដោយប្រើឈ្មោះដែលខុសគ្នាដោយអក្សរតែមួយ ("csnemess" ទល់នឹង "csnemess") ដោយប្រើតួអក្សរ Cyrillic ដែលមើលទៅដូចគ្នានៅក្នុងកូដប្រភព និងលាក់ទម្លាប់ព្យាបាទនៅក្នុងមុខងារជំនួយទូទៅ ("Guard.NotNull") ដែលត្រូវបានប្រើក្នុងអំឡុងពេលប្រតិបត្តិកម្មវិធីធម្មតា។

នៅពេលដែលគម្រោងមួយយោងទៅលើកញ្ចប់ព្យាបាទ វានឹងធ្វើឱ្យឥរិយាបថរបស់វាសកម្មដោយការស្កេនថតឯកសារកាបូប Stratis លំនាំដើមនៅលើ Windows ("%APPDATA%\\StratisNode\\stratis\\StratisMain") អានឯកសារ *.wallet.json និងពាក្យសម្ងាត់ក្នុងអង្គចងចាំ ហើយលួចយកវាទៅកាន់អាសយដ្ឋាន IP ដែលបង្ហោះដោយរុស្ស៊ី។

លោក Boychenko បាននិយាយថា "ករណីលើកលែងទាំងអស់ត្រូវបានចាប់បានដោយស្ងៀមស្ងាត់ ដូច្នេះទោះបីជាការលួចយកបរាជ័យក៏ដោយ កម្មវិធីម៉ាស៊ីននៅតែបន្តដំណើរការដោយគ្មានកំហុសដែលអាចមើលឃើញ ខណៈពេលដែលការហៅទូរស័ព្ទជោគជ័យនឹងលេចធ្លាយទិន្នន័យកាបូបទៅកាន់ហេដ្ឋារចនាសម្ព័ន្ធរបស់ភ្នាក់ងារគំរាមកំហែងដោយស្ងៀមស្ងាត់"។

Socket បាននិយាយថា អាសយដ្ឋាន IP ដូចគ្នានេះត្រូវបានដាក់ឱ្យប្រើប្រាស់ពីមុននៅក្នុងខែធ្នូ ឆ្នាំ 2023 ទាក់ទងនឹងការវាយប្រហារក្លែងបន្លំ NuGet មួយផ្សេងទៀត ដែលភ្នាក់ងារគំរាមកំហែងបានចេញផ្សាយកញ្ចប់មួយដែលមានឈ្មោះថា "Cleary.AsyncExtensions" ក្រោមឈ្មោះក្លែងក្លាយ "stevencleary" និងបញ្ចូលមុខងារដើម្បីលួចយកឃ្លាគ្រាប់ពូជកាបូប។ កញ្ចប់នេះត្រូវបានគេហៅថាដើម្បីក្លែងខ្លួនជាបណ្ណាល័យ AsyncEx NuGet។

ការរកឃើញនេះធ្លាប់បង្ហាញពីរបៀបដែលមេរោគ typosquats ដែលឆ្លុះបញ្ចាំងពីឧបករណ៍ស្របច្បាប់អាចដំណើរការដោយលួចលាក់ដោយមិនទាក់ទាញការចាប់អារម្មណ៍ណាមួយនៅទូទាំងប្រព័ន្ធអេកូឡូស៊ីឃ្លាំងប្រភពបើកចំហ។

លោក Socket បាននិយាយថា "អ្នកការពារគួរតែរំពឹងថានឹងឃើញសកម្មភាពស្រដៀងគ្នា និងការបង្កប់ជាបន្តបន្ទាប់ដែលពង្រីកគំរូនេះ"។ "គោលដៅដែលទំនងជារួមមានការរួមបញ្ចូលការកត់ត្រា និងការតាមដានផ្សេងទៀត បណ្ណាល័យផ្ទៀងផ្ទាត់អាគុយម៉ង់ និងកញ្ចប់ឧបករណ៍ប្រើប្រាស់ដែលជារឿងធម្មតានៅក្នុងគម្រោង .NET"។