- ដោយ Admin

- Jan 20, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមហ៊ុន Mandiant ដែលគ្រប់គ្រងដោយ Google បានចេញផ្សាយជាសាធារណៈនូវសំណុំទិន្នន័យដ៏ទូលំទូលាយនៃតារាងឥន្ទធនូ Net-NTLMv1 ដែលបង្ហាញពីការកើនឡើងគួរឱ្យកត់សម្គាល់ក្នុងការបង្ហាញពីហានិភ័យសុវត្ថិភាពនៃពិធីការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវចាស់។

ការចេញផ្សាយនេះគូសបញ្ជាក់ពីសារបន្ទាន់មួយ៖ អង្គការនានាត្រូវតែផ្លាស់ប្តូរចេញពី Net-NTLMv1 ជាបន្ទាន់ ដែលជាពិធីការដែលលែងប្រើ ដែលត្រូវបានបំបែកដោយគ្រីបតូក្រាហ្វីចាប់តាំងពីឆ្នាំ 1999 ហើយត្រូវបានគេស្គាល់យ៉ាងទូលំទូលាយថាមិនមានសុវត្ថិភាពចាប់តាំងពីយ៉ាងហោចណាស់ឆ្នាំ 2012។

ទោះបីជាមានការព្រមានសុវត្ថិភាពរយៈពេលពីរទសវត្សរ៍ក៏ដោយ អ្នកប្រឹក្សាយោបល់របស់ Mandiant នៅតែបន្តកំណត់អត្តសញ្ញាណ Net-NTLMv1 នៅក្នុងបរិយាកាសសហគ្រាសសកម្ម ដែលបង្ហាញថាភាពអសកម្មរបស់អង្គការនៅតែជាឧបសគ្គដ៏សំខាន់ចំពោះការស្តារឡើងវិញ។

សារៈសំខាន់នៃការចេញផ្សាយនេះស្ថិតនៅក្នុងការកាត់បន្ថយរបាំងប្រតិបត្តិការសម្រាប់ការសង្គ្រោះព័ត៌មានបញ្ជាក់អត្តសញ្ញាណយ៉ាងខ្លាំង។ ពីមុន ការកេងប្រវ័ញ្ច Net-NTLMv1 តម្រូវឱ្យបញ្ចូលទិន្នន័យផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវដ៏រសើបទៅកាន់សេវាកម្មភាគីទីបី ឬផ្នែករឹងដែលមានតម្លៃថ្លៃសម្រាប់ការវាយប្រហារដោយកម្លាំង brute-force។

សំណុំទិន្នន័យរបស់ Mandiant ឥឡូវនេះអនុញ្ញាតឱ្យអ្នកជំនាញសុវត្ថិភាពសង្គ្រោះកូនសោផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវក្នុងរយៈពេលតិចជាង 12 ម៉ោងដោយប្រើផ្នែករឹងកម្រិតអ្នកប្រើប្រាស់ដែលមានតម្លៃតិចជាង 600 ដុល្លារអាមេរិក។ ភាពងាយស្រួលនេះបំលែង Net-NTLMv1 ពីភាពងាយរងគ្រោះខាងទ្រឹស្តីទៅជាវ៉ិចទ័រវាយប្រហារជាក់ស្តែងដែលអាចចូលប្រើបានសម្រាប់មូលដ្ឋានអ្នកគំរាមកំហែងកាន់តែទូលំទូលាយ។

តារាងឥន្ទធនូបើកការ Hack អ្នកគ្រប់គ្រង NTLMv1

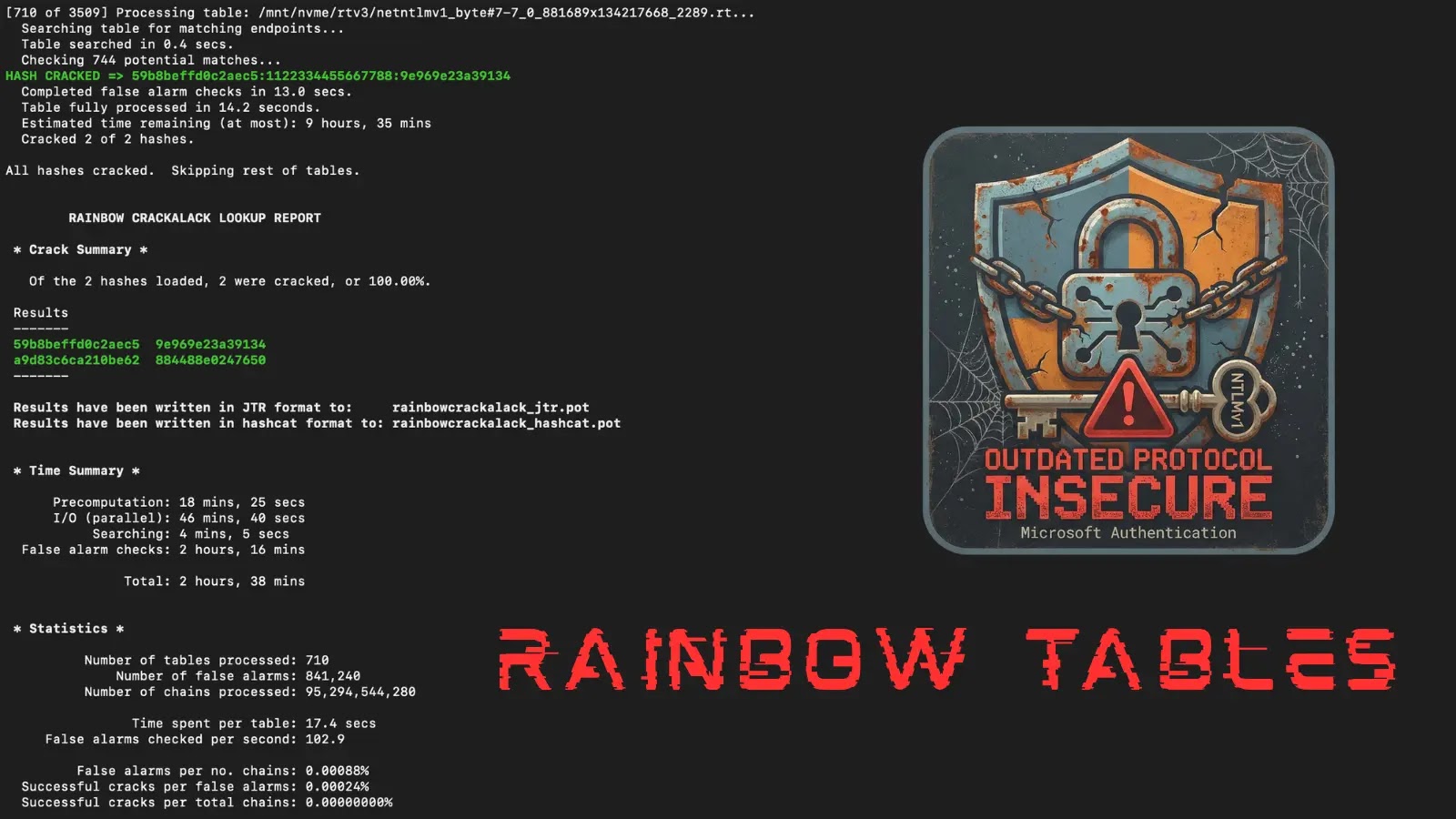

ភាពងាយរងគ្រោះនេះកើតចេញពីការពឹងផ្អែករបស់ Net-NTLMv1 លើយន្តការវាយប្រហារអត្ថបទធម្មតា (KPA) ដែលគេស្គាល់។ នៅពេលដែលអ្នកវាយប្រហារទទួលបានហាស Net-NTLMv1 ដោយគ្មាន Extended Session Security (ESS) សម្រាប់តម្លៃអត្ថបទធម្មតាដែលគេស្គាល់ 1122334455667788 ពួកគេអាចអនុវត្តការវាយប្រហារគ្រីបតូក្រាហ្វិចដើម្បីសង្គ្រោះសម្ភារៈសំខាន់ ដែលស្មើនឹងហាសពាក្យសម្ងាត់នៃវត្ថុ Active Directory ដែលកំពុងផ្ទៀងផ្ទាត់។

ខ្សែសង្វាក់វាយប្រហារជាធម្មតាចាប់ផ្តើមជាមួយនឹងការបង្ខិតបង្ខំផ្ទៀងផ្ទាត់ប្រឆាំងនឹងគោលដៅដែលមានសិទ្ធិខ្ពស់ ដូចជាឧបករណ៍បញ្ជាដែន ដោយប្រើឧបករណ៍ដូចជា PetitPotam ឬ DFSCoerce ដើម្បីបង្ខំការតភ្ជាប់ចូល

នៅពេលដែលចាប់បាន អ្នកវាយប្រហារដំណើរការហាស Net-NTLMv1 ជាមុនទៅជាសមាសធាតុ DES ដោយប្រើឧបករណ៍ប្រើប្រាស់ដូចជា ntlmv1-multi បន្ទាប់មកអនុវត្តតារាងឥន្ទធនូរបស់ Mandiant ជាមួយឧបករណ៍ដូចជា RainbowCrack ឬ RainbowCrack-NG ដើម្បីសង្គ្រោះកូនសោ DES។

សមាសធាតុគន្លឹះចុងក្រោយអាចត្រូវបានគណនា ឬស្វែងរកដោយប្រើឧបករណ៍ឯកទេស ដោយកសាងឡើងវិញនូវហាស NT ពេញលេញសម្រាប់ការសម្របសម្រួលព័ត៌មានសម្ងាត់។

ផ្លូវកើនឡើងទូទៅមួយពាក់ព័ន្ធនឹងការស្ដារហាសគណនីម៉ាស៊ីនបញ្ជាដែន ដែលបន្ទាប់មកអនុញ្ញាតឱ្យការវាយប្រហារ DCSync សម្របសម្រួលគណនីណាមួយនៅក្នុង Active Directory។

តារាងឥន្ទធនូតំណាងឱ្យបច្ចេកទេសដោះដូរអង្គចងចាំពេលវេលាដែលបានស្នើឡើងដំបូងដោយ Martin Hellman ក្នុងឆ្នាំ 1980 ជាមួយនឹងការអភិវឌ្ឍផ្លូវការដែលបានចេញផ្សាយដោយ Philippe Oechslin ក្នុងឆ្នាំ 2003។

Hashcat បានបន្ថែមការគាំទ្រសម្រាប់ការបំបែកសោ DES ដោយប្រើអត្ថបទធម្មតាដែលគេស្គាល់ក្នុងខែសីហា ឆ្នាំ 2016 ដោយធ្វើឱ្យមានប្រជាធិបតេយ្យបន្ថែមទៀតនូវការកេងប្រវ័ញ្ច Net-NTLMv1។ ការចេញផ្សាយរបស់ Mandiant រួមបញ្ចូលគ្នានូវធនធានកុំព្យូទ័ររបស់ Google Cloud ជាមួយនឹងជំនាញសន្តិសុខជួរមុខ ដើម្បីលុបបំបាត់ការវាយប្រហារផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទាំងមូលក្នុងទ្រង់ទ្រាយធំ។

សំណុំទិន្នន័យអាចរកបានតាមរយៈវិបផតថល Google Cloud Research Dataset ឬតាមរយៈពាក្យបញ្ជា gsutil។ ការត្រួតពិនិត្យ SHA512 អាចឱ្យមានការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវនៃសំណុំទិន្នន័យ ហើយសហគមន៍សុវត្ថិភាពបានបង្កើតការអនុវត្តនិស្សន្ទវត្ថុដែលបានធ្វើឱ្យប្រសើរឡើងសម្រាប់ដំណើរការ CPU និង GPU រួចហើយ។

អ្នកវាយប្រហារប្រើប្រាស់ Responder ជាមួយទង់ –lm និង –disable-ess ដោយកំណត់ការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវទៅតម្លៃឋិតិវន្ត 1122334455667788 ដើម្បីបង្ខំឱ្យមានការចរចា Net-NTLMv1។

អង្គការនានាអាចរកឃើញសកម្មភាពនេះដោយត្រងលេខសម្គាល់ព្រឹត្តិការណ៍កំណត់ហេតុព្រឹត្តិការណ៍វីនដូ ៤៦២៤ (“គណនីមួយត្រូវបានចូលដោយជោគជ័យ”) សម្រាប់វាល “កញ្ចប់ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ” ដោយជូនដំណឹងនៅពេលដែលតម្លៃ “LM” ឬ “NTLMv1” លេចឡើង។

ការកាត់បន្ថយភ្លាមៗតម្រូវឱ្យបិទ Net-NTLMv1 នៅទូទាំងអង្គការ។ ប្រព័ន្ធវីនដូត្រូវតែត្រូវបានកំណត់រចនាសម្ព័ន្ធឱ្យ “ផ្ញើការឆ្លើយតប NTLMv2 តែប៉ុណ្ណោះ” តាមរយៈការកំណត់សុវត្ថិភាពក្នុងស្រុក ឬគោលការណ៍ក្រុម ជាពិសេសតាមរយៈការកំណត់ “សុវត្ថិភាពបណ្តាញ៖ កម្រិតផ្ទៀងផ្ទាត់អ្នកគ្រប់គ្រង LAN”។

ទោះជាយ៉ាងណាក៏ដោយ អង្គការនានាគួរកត់សម្គាល់ថាការកំណត់រចនាសម្ព័ន្ធប្រព័ន្ធក្នុងស្រុកអនុញ្ញាតឱ្យអ្នកវាយប្រហារដែលមានសិទ្ធិចូលប្រើប្រាស់រដ្ឋបាលដើម្បីបន្ទាបការកំណត់បន្ទាប់ពីការសម្របសម្រួល ដែលតម្រូវឱ្យមានយន្តការត្រួតពិនិត្យ និងរកឃើញជាបន្តបន្ទាប់លើសពីការអនុវត្តគោលនយោបាយតែម្នាក់ឯង។

ការចេញផ្សាយតារាងឥន្ទធនូរបស់ Mandiant គឺជាពេលវេលាដ៏សំខាន់មួយនៅក្នុងការពិភាក្សាសុវត្ថិភាព Net-NTLMv1។ អ្វីដែលធ្លាប់ជាកង្វល់ផ្នែកសិក្សាបានផ្លាស់ប្តូរទៅជាវ៉ិចទ័រវាយប្រហារជាក់ស្តែង និងអាចចូលដំណើរការបាន ដែលតម្រូវឱ្យមានការយកចិត្តទុកដាក់របស់អង្គការជាបន្ទាន់ និងយុទ្ធសាស្ត្រស្តារឡើងវិញយ៉ាងទូលំទូលាយ។