- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ទីភ្នាក់ងារសន្តិសុខតាមអ៊ីនធឺណិត និងហេដ្ឋារចនាសម្ព័ន្ធសហរដ្ឋអាមេរិក (CISA) នៅថ្ងៃសុក្រ បានបន្ថែមកំហុសសុវត្ថិភាពដ៏សំខាន់មួយដែលប៉ះពាល់ដល់ React Server Components (RSC) ទៅក្នុងកាតាឡុក Known Exploited Vulnerabilities (KEV) របស់ខ្លួនជាផ្លូវការ បន្ទាប់ពីមានរបាយការណ៍អំពីការកេងប្រវ័ញ្ចសកម្មនៅក្នុងពិភពពិត។

ចំណុចខ្សោយនេះ CVE-2025-55182 (ពិន្ទុ CVSS: 10.0) ទាក់ទងនឹងករណីនៃការប្រតិបត្តិកូដពីចម្ងាយ ដែលអាចត្រូវបានបង្កឡើងដោយអ្នកវាយប្រហារដែលមិនបានផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ ដោយមិនត្រូវការការដំឡើងពិសេសណាមួយឡើយ។ វាក៏ត្រូវបានតាមដានថាជា React2Shell ផងដែរ។

CISA បាននិយាយនៅក្នុងការណែនាំមួយថា "Meta React Server Components មានភាពងាយរងគ្រោះនៃការប្រតិបត្តិកូដពីចម្ងាយ ដែលអាចអនុញ្ញាតឱ្យមានការប្រតិបត្តិកូដពីចម្ងាយដែលមិនបានផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ ដោយការកេងប្រវ័ញ្ចចំណុចខ្សោយមួយនៅក្នុងរបៀបដែល React ឌិគ្រីប payloads ដែលបានផ្ញើទៅកាន់ចំណុចបញ្ចប់ React Server Function"។

បញ្ហានេះកើតចេញពីការ deserialization ដែលមិនមានសុវត្ថិភាពនៅក្នុងពិធីការ Flight របស់បណ្ណាល័យ ដែល React ប្រើដើម្បីទំនាក់ទំនងរវាងម៉ាស៊ីនមេ និងអតិថិជន។ ជាលទ្ធផល វានាំឱ្យមានសេណារីយ៉ូមួយដែលអ្នកវាយប្រហារពីចម្ងាយដែលមិនបានផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ អាចប្រតិបត្តិពាក្យបញ្ជាតាមអំពើចិត្តនៅលើម៉ាស៊ីនមេ ដោយផ្ញើសំណើ HTTP ដែលបង្កើតឡើងជាពិសេស។

លោក Martin Zugec នាយកផ្នែកដំណោះស្រាយបច្ចេកទេសនៅ Bitdefender បានមានប្រសាសន៍ថា "ដំណើរការនៃការបំលែងអត្ថបទទៅជាវត្ថុត្រូវបានចាត់ទុកថាជាប្រភេទនៃភាពងាយរងគ្រោះផ្នែកកម្មវិធីដ៏គ្រោះថ្នាក់បំផុតមួយ"។ "ភាពងាយរងគ្រោះ React2Shell ស្ថិតនៅក្នុង thereact-serverpackage ជាពិសេសនៅក្នុងរបៀបដែលវាវិភាគឯកសារយោងវត្ថុក្នុងអំឡុងពេល deserialization"។

ភាពងាយរងគ្រោះនេះត្រូវបានដោះស្រាយកំណែ 19.0.1, 19.1.2 និង 19.2.1 នៃបណ្ណាល័យខាងក្រោម -

-react-server-dom-webpack

-react-server-dom-parcel

-react-server-dom-turbopack

ក្របខ័ណ្ឌខាងក្រោមមួយចំនួនដែលពឹងផ្អែកលើ React ក៏ត្រូវបានរងផលប៉ះពាល់ផងដែរ។ នេះរួមមាន៖ Next.js, React Router, Waku, Parcel, Vite និង RedwoodSDK។

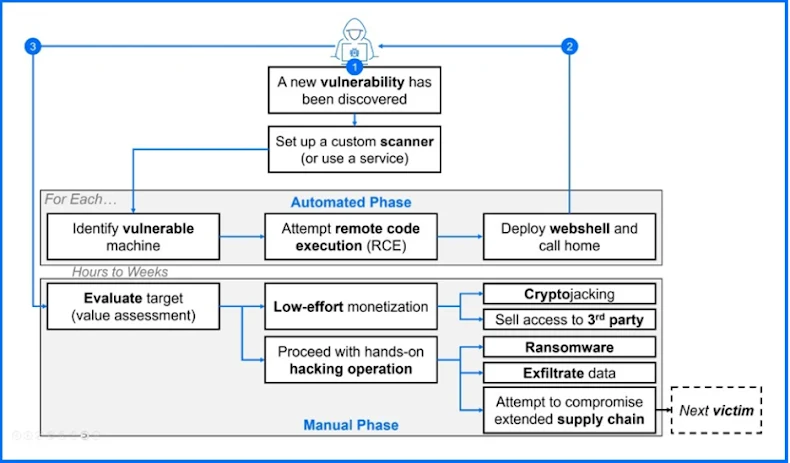

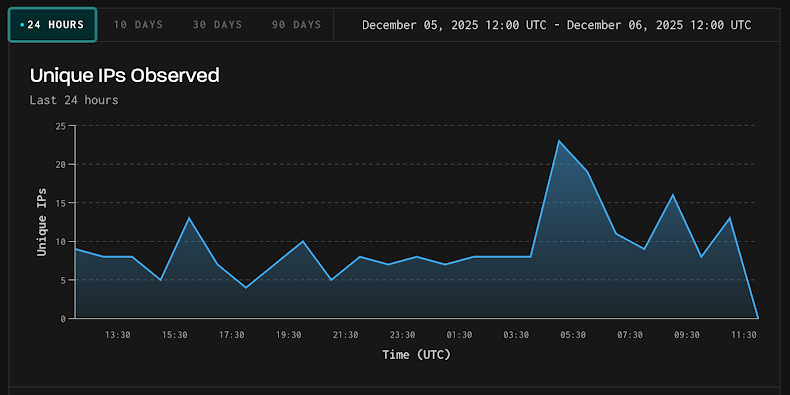

ការវិវឌ្ឍនេះកើតឡើងបន្ទាប់ពីក្រុមហ៊ុន Amazon បានរាយការណ៍ថា ខ្លួនបានសង្កេតឃើញការប៉ុនប៉ងវាយប្រហារដែលមានប្រភពមកពីហេដ្ឋារចនាសម្ព័ន្ធដែលជាប់ទាក់ទងនឹងក្រុម hacking របស់ចិនដូចជា Earth Lamia និង Jackpot Panda ក្នុងរយៈពេលប៉ុន្មានម៉ោងបន្ទាប់ពីការបង្ហាញជាសាធារណៈអំពីកំហុសនេះ។ ក្រុមហ៊ុន Coalition, Fastly, GreyNoise, VulnCheck និង Wiz ក៏បានរាយការណ៍ផងដែរថាបានឃើញកិច្ចខិតខំប្រឹងប្រែងកេងប្រវ័ញ្ចដែលផ្តោតលើកំហុសនេះ ដែលបង្ហាញថាអ្នកគំរាមកំហែងជាច្រើនកំពុងចូលរួមក្នុងការវាយប្រហារឱកាសនិយម។

ការវាយប្រហារមួយចំនួនពាក់ព័ន្ធនឹងការដាក់ពង្រាយឧបករណ៍ជីកយករូបិយប័ណ្ណគ្រីបតូ ក៏ដូចជាការប្រតិបត្តិពាក្យបញ្ជា PowerShell "cheap math" ដើម្បីបញ្ជាក់ពីការកេងប្រវ័ញ្ចដោយជោគជ័យ បន្ទាប់មកដោយការដំណើរការពាក្យបញ្ជាដើម្បីទម្លាក់កម្មវិធីទាញយកក្នុងអង្គចងចាំដែលមានសមត្ថភាពទាញយកបន្ទុកបន្ថែមពីម៉ាស៊ីនមេពីចម្ងាយ។

យោងតាមទិន្នន័យដែលបានចែករំលែកដោយវេទិកាគ្រប់គ្រងផ្ទៃវាយប្រហារ Censys មានឧទាហរណ៍ប្រហែល 2.15 លាននៃសេវាកម្មដែលប្រឈមមុខនឹងអ៊ីនធឺណិតដែលអាចរងផលប៉ះពាល់ដោយភាពងាយរងគ្រោះនេះ។ នេះរួមបញ្ចូលទាំងសេវាកម្មគេហទំព័រដែលបង្ហាញដោយប្រើ React Server Components និងឧទាហរណ៍នៃក្របខ័ណ្ឌដូចជា Next.js, Waku, React Router និង RedwoodSDK។

នៅក្នុងសេចក្តីថ្លែងការណ៍មួយដែលបានចែករំលែកជាមួយ The Hacker News អង្គភាព Palo Alto Networks អង្គភាពទី 42 បាននិយាយថា ខ្លួនបានបញ្ជាក់ពីអង្គការដែលរងផលប៉ះពាល់ជាង 30 នៅទូទាំងវិស័យជាច្រើន ដោយមានសកម្មភាពមួយឈុតស្របនឹងក្រុម hacking របស់ចិនដែលត្រូវបានតាមដានថាជា UNC5174 (ហៅកាត់ថា CL-STA-1015)។ ការវាយប្រហារទាំងនេះត្រូវបានកំណត់លក្ខណៈដោយការដាក់ពង្រាយ SNOWLIGHT និង VShell។

លោក Justin Moore អ្នកគ្រប់គ្រងជាន់ខ្ពស់ផ្នែកស្រាវជ្រាវព័ត៌មានគំរាមកំហែងនៅអង្គភាព Palo Alto Networks អង្គភាពទី 42 បាននិយាយថា "យើងបានសង្កេតឃើញការស្កេនរក RCE ដែលងាយរងគ្រោះ សកម្មភាពឈ្លបយកការណ៍ ការប៉ុនប៉ងលួចឯកសារកំណត់រចនាសម្ព័ន្ធ AWS និងលិខិតសម្គាល់ ក៏ដូចជាការដំឡើងកម្មវិធីទាញយកដើម្បីទាញយក payload ពីហេដ្ឋារចនាសម្ព័ន្ធបញ្ជា និងត្រួតពិនិត្យរបស់អ្នកវាយប្រហារ"។

អ្នកស្រាវជ្រាវសន្តិសុខ Lachlan Davidson ដែលត្រូវបានគេទទួលស្គាល់ថាបានរកឃើញ និងរាយការណ៍ពីកំហុសនេះ ចាប់តាំងពីពេលនោះមក បានចេញផ្សាយការកេងប្រវ័ញ្ចភស្តុតាងនៃគំនិត (PoC) ជាច្រើន ដែលធ្វើឱ្យវាចាំបាច់ដែលអ្នកប្រើប្រាស់ត្រូវធ្វើបច្ចុប្បន្នភាពឧទាហរណ៍របស់ពួកគេទៅកំណែចុងក្រោយបំផុតឱ្យបានឆាប់តាមដែលអាចធ្វើទៅបាន។ PoC ដែលកំពុងដំណើរការមួយផ្សេងទៀតត្រូវបានបោះពុម្ពផ្សាយដោយអ្នកស្រាវជ្រាវជនជាតិតៃវ៉ាន់ម្នាក់ដែលមានឈ្មោះហៅក្រៅ GitHub maple3142។

អនុលោមតាមសេចក្តីណែនាំប្រតិបត្តិការចងភ្ជាប់ (BOD) 22-01 ទីភ្នាក់ងារសាខាប្រតិបត្តិស៊ីវិលសហព័ន្ធ (FCEB) មានពេលរហូតដល់ថ្ងៃទី 26 ខែធ្នូ ឆ្នាំ 2025 ដើម្បីអនុវត្តការអាប់ដេតចាំបាច់ដើម្បីធានាសុវត្ថិភាពបណ្តាញរបស់ពួកគេ។