- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ភ្នាក់ងារគំរាមកំហែងនៅពីក្រោយយុទ្ធនាការ smishing ទ្រង់ទ្រាយធំ និងកំពុងបន្តត្រូវបានសន្មតថាជាដែនព្យាបាទជាង 194,000 ចាប់តាំងពីថ្ងៃទី 1 ខែមករា ឆ្នាំ 2024 ដោយកំណត់គោលដៅសេវាកម្មជាច្រើននៅទូទាំងពិភពលោក នេះបើយោងតាមការរកឃើញថ្មីពីអង្គភាព Palo Alto Networks Unit 42។

"ទោះបីជាដែនទាំងនេះត្រូវបានចុះឈ្មោះតាមរយៈអ្នកចុះឈ្មោះដែលមានមូលដ្ឋាននៅហុងកុង និងប្រើប្រាស់ម៉ាស៊ីនបម្រើឈ្មោះចិនក៏ដោយ ហេដ្ឋារចនាសម្ព័ន្ធវាយប្រហារភាគច្រើនត្រូវបានបង្ហោះនៅលើសេវាកម្ម cloud ដ៏ពេញនិយមរបស់សហរដ្ឋអាមេរិក" អ្នកស្រាវជ្រាវសន្តិសុខ Reethika Ramesh, Zhanhao Chen, Daiping Liu, Chi-Wei Liu, Shehroze Farooqi និង Moe Ghasemisharif បាននិយាយ។

សកម្មភាពនេះត្រូវបានសន្មតថាជាក្រុមមួយដែលមានទំនាក់ទំនងជាមួយប្រទេសចិន ដែលគេស្គាល់ថាជា Smishing Triad ដែលត្រូវបានគេដឹងថាជន់លិចឧបករណ៍ចល័តជាមួយនឹងការរំលោភលើលេខសម្គាល់ក្លែងក្លាយ និងការជូនដំណឹងអំពីការដឹកជញ្ជូនកញ្ចប់ខុស ដើម្បីបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យចាត់វិធានការភ្លាមៗ និងផ្តល់ព័ត៌មានរសើប។

យុទ្ធនាការទាំងនេះបានបង្ហាញថាមានផលចំណេញ ដែលអនុញ្ញាតឱ្យភ្នាក់ងារគំរាមកំហែងរកប្រាក់ចំណូលបានជាង 1 ពាន់លានដុល្លារក្នុងរយៈពេលបីឆ្នាំចុងក្រោយនេះ នេះបើយោងតាមរបាយការណ៍ថ្មីៗមួយពី The Wall Street Journal។

នៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយកាលពីដើមសប្តាហ៍នេះ ក្រុមហ៊ុន Fortra បាននិយាយថា ឧបករណ៍បន្លំបន្លំដែលជាប់ទាក់ទងនឹង Smishing Triad កំពុងត្រូវបានប្រើប្រាស់ដើម្បីកំណត់គោលដៅគណនីឈ្មួញកណ្តាលកាន់តែច្រើនឡើងៗ ដើម្បីទទួលបានព័ត៌មានបញ្ជាក់អត្តសញ្ញាណធនាគារ និងលេខកូដផ្ទៀងផ្ទាត់ ដោយការវាយប្រហារដែលកំណត់គោលដៅគណនីទាំងនេះបានកើនឡើងប្រាំដងនៅក្នុងត្រីមាសទីពីរនៃឆ្នាំ 2025 បើប្រៀបធៀបទៅនឹងរយៈពេលដូចគ្នាកាលពីឆ្នាំមុន។

អ្នកស្រាវជ្រាវសន្តិសុខ Alexis Ober បាននិយាយថា "នៅពេលដែលមានការលួចចូល អ្នកវាយប្រហាររៀបចំតម្លៃទីផ្សារភាគហ៊ុនដោយប្រើយុទ្ធសាស្ត្រ 'ramp and dump'"។ "វិធីសាស្រ្តទាំងនេះស្ទើរតែមិនបន្សល់ទុកស្លាកស្នាមក្រដាស ដែលបង្កើនហានិភ័យហិរញ្ញវត្ថុដែលកើតឡើងពីការគំរាមកំហែងនេះ"។

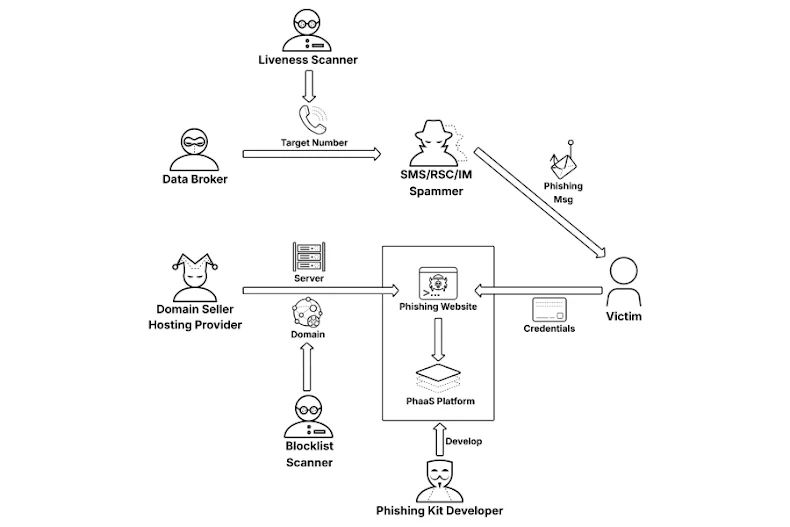

សមូហភាពប្រឆាំងនេះត្រូវបានគេនិយាយថាបានវិវត្តន៍ពីអ្នកផ្គត់ផ្គង់ឧបករណ៍បន្លំបន្លំដែលឧទ្ទិសដល់ "សហគមន៍សកម្មខ្ពស់" ដែលប្រមូលផ្តុំអ្នកគំរាមកំហែងផ្សេងៗគ្នា ដែលម្នាក់ៗដើរតួនាទីយ៉ាងសំខាន់នៅក្នុងប្រព័ន្ធអេកូឡូស៊ីបន្លំបន្លំជាសេវាកម្ម (PhaaS)។

នេះរួមបញ្ចូលទាំងអ្នកអភិវឌ្ឍន៍ឧបករណ៍បន្លំ (phishing kit) អ្នកសម្របសម្រួលទិន្នន័យ (ដែលលក់លេខទូរស័ព្ទគោលដៅ) អ្នកលក់ដូមេន (ដែលចុះឈ្មោះដូមេនចោលសម្រាប់បង្ហោះគេហទំព័របន្លំ) អ្នកផ្តល់សេវាបង្ហោះ (ដែលផ្តល់ម៉ាស៊ីនមេ) អ្នកផ្ញើសារឥតបានការ (ដែលផ្ញើសារទៅជនរងគ្រោះក្នុងទ្រង់ទ្រាយធំ) អ្នកស្កេនភាពរស់រវើក (ដែលផ្ទៀងផ្ទាត់លេខទូរស័ព្ទ) និងម៉ាស៊ីនស្កេនបញ្ជីរារាំង (ដែលពិនិត្យមើលដូមេនបន្លំប្រឆាំងនឹងបញ្ជីរារាំងដែលគេស្គាល់សម្រាប់ការបង្វិល)។

ការវិភាគរបស់អង្គភាពទី៤២ បានបង្ហាញថា ដែន root ជិត ៩៣,២០០ ក្នុងចំណោម ១៣៦,៩៣៣ (៦៨.០៦%) ត្រូវបានចុះបញ្ជីក្រោមក្រុមហ៊ុន Dominet (HK) Limited ដែលជាក្រុមហ៊ុនចុះបញ្ជីដែលមានមូលដ្ឋាននៅទីក្រុងហុងកុង។ ដែនដែលមានបុព្វបទ "com" មានចំនួនភាគច្រើនគួរឱ្យកត់សម្គាល់ ទោះបីជាមានការកើនឡើងនៃការចុះឈ្មោះដែន "gov" ក្នុងរយៈពេលបីខែកន្លងមកក៏ដោយ។

ក្នុងចំណោមដែនដែលបានកំណត់អត្តសញ្ញាណ ដែនចំនួន ៣៩,៩៦៤ (២៩.១៩%) សកម្មរយៈពេលពីរថ្ងៃ ឬតិចជាងនេះ ៧១.៣% នៃពួកវាសកម្មតិចជាងមួយសប្តាហ៍ ៨២.៦% នៃពួកវាសកម្មរយៈពេលពីរសប្តាហ៍ ឬតិចជាងនេះ ហើយតិចជាង ៦% មានអាយុកាលលើសពីបីខែដំបូងនៃការចុះឈ្មោះរបស់ពួកគេ។

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតបានកត់សម្គាល់ថា "ការផ្លាស់ប្តូរយ៉ាងឆាប់រហ័សនេះបង្ហាញយ៉ាងច្បាស់ថាយុទ្ធសាស្ត្ររបស់យុទ្ធនាការនេះពឹងផ្អែកលើវដ្តបន្តនៃដែនដែលបានចុះឈ្មោះថ្មីដើម្បីគេចពីការរកឃើញ" ដោយបន្ថែមឈ្មោះដែនដែលមានសមត្ថភាពពេញលេញចំនួន 194,345 (FQDNs) ដែលប្រើក្នុងការដោះស្រាយទៅនឹងអាសយដ្ឋាន IP តែមួយគត់ចំនួន 43,494 ដែលភាគច្រើននៅសហរដ្ឋអាមេរិក និងបង្ហោះនៅលើ Cloudflare (AS13335)។

ទិដ្ឋភាពសំខាន់ៗមួយចំនួនទៀតនៃការវិភាគហេដ្ឋារចនាសម្ព័ន្ធមានដូចខាងក្រោម -

សេវាប្រៃសណីយ៍សហរដ្ឋអាមេរិក (USPS) គឺជាសេវាកម្មក្លែងបន្លំតែមួយគត់ដែលមាន FQDN ចំនួន 28,045។

យុទ្ធនាការដែលប្រើប្រាស់សេវាកម្មបោកបញ្ឆោតគឺជាប្រភេទដែលត្រូវបានក្លែងបន្លំច្រើនជាងគេ ដែលមាន FQDN បន្លំប្រហែល 90,000។

ហេដ្ឋារចនាសម្ព័ន្ធវាយប្រហារសម្រាប់ដែនដែលបង្កើតចរាចរណ៍ច្រើនបំផុតមានទីតាំងនៅសហរដ្ឋអាមេរិក បន្ទាប់មកគឺប្រទេសចិន និងសិង្ហបុរី។

យុទ្ធនាការទាំងនេះបានធ្វើត្រាប់តាមធនាគារ ការផ្លាស់ប្តូររូបិយប័ណ្ណគ្រីបតូ សេវាប្រៃសណីយ៍ និងដឹកជញ្ជូន កងកម្លាំងប៉ូលីស សហគ្រាសរដ្ឋ សេវាបង់ប្រាក់តាមអេឡិចត្រូនិក កម្មវិធីជិះរថយន្តរួមគ្នា សេវាបដិសណ្ឋារកិច្ច ប្រព័ន្ធផ្សព្វផ្សាយសង្គម និងវេទិកាពាណិជ្ជកម្មអេឡិចត្រូនិកនៅក្នុងប្រទេសរុស្ស៊ី ប៉ូឡូញ និងលីទុយអានី។

នៅក្នុងយុទ្ធនាការបន្លំបន្លំដែលក្លែងបន្លំសេវាកម្មរដ្ឋាភិបាល អ្នកប្រើប្រាស់ត្រូវបានបញ្ជូនបន្តទៅទំព័រចុះចតដែលទាមទារប្រាក់បង់ប្រាក់ដែលមិនទាន់បង់ និងថ្លៃសេវាផ្សេងទៀត ក្នុងករណីខ្លះថែមទាំងប្រើប្រាស់ល្បិចបោកបញ្ឆោត ClickFix ដើម្បីបញ្ឆោតពួកគេឱ្យដំណើរការកូដព្យាបាទក្រោមលេសនៃការបំពេញការត្រួតពិនិត្យ CAPTCHA។

អង្គភាពទី៤២ បាននិយាយថា «យុទ្ធនាការបោកប្រាស់ដែលក្លែងបន្លំសេវាបង់ប្រាក់របស់សហរដ្ឋអាមេរិកមិនមែនជារឿងដាច់ដោយឡែកនោះទេ»។ «ផ្ទុយទៅវិញ វាគឺជាយុទ្ធនាការទ្រង់ទ្រាយធំមួយដែលមានវិសាលភាពទូទាំងពិភពលោក ដោយក្លែងបន្លំសេវាជាច្រើននៅទូទាំងវិស័យផ្សេងៗគ្នា។ ការគំរាមកំហែងនេះមានលក្ខណៈវិមជ្ឈការខ្ពស់។ អ្នកវាយប្រហារកំពុងចុះឈ្មោះ និងបង្កើតដែនរាប់ពាន់ជារៀងរាល់ថ្ងៃ»។