- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ការកេងប្រវ័ញ្ចលើចំណុចខ្សោយសុវត្ថិភាពដ៏សំខាន់មួយដែលទើបត្រូវបានបង្ហាញថ្មីៗនេះនៅក្នុង Motex Lanscope Endpoint Manager ត្រូវបានសន្មតថាជាក្រុមចារកម្មតាមអ៊ីនធឺណិតមួយក្រុមដែលគេស្គាល់ថា Tick។

ចំណុចខ្សោយនេះ ដែលត្រូវបានតាមដានថាជា CVE-2025-61932 (ពិន្ទុ CVSS: 9.3) អនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចម្ងាយប្រតិបត្តិពាក្យបញ្ជាតាមអំពើចិត្តជាមួយសិទ្ធិប្រព័ន្ធលើកំណែនៅនឹងកន្លែងនៃកម្មវិធី។ JPCERT/CC នៅក្នុងការជូនដំណឹងដែលចេញក្នុងខែនេះ បាននិយាយថា ខ្លួនបានបញ្ជាក់ពីរបាយការណ៍នៃការរំលោភបំពានយ៉ាងសកម្មនៃចំណុចខ្សោយសុវត្ថិភាពដើម្បីទម្លាក់ទ្វារក្រោយលើប្រព័ន្ធដែលរងការសម្របសម្រួល។

Tick ដែលត្រូវបានគេស្គាល់ផងដែរថាជា Bronze Butler, Daserf, REDBALDKNIGHT, Stalker Panda, Stalker Taurus និង Swirl Typhoon (ពីមុន Tellurium) គឺជាជនសង្ស័យជាចារកម្មតាមអ៊ីនធឺណិតចិនដែលត្រូវបានគេស្គាល់ថាមានគោលដៅយ៉ាងទូលំទូលាយលើអាស៊ីបូព៌ា ជាពិសេសប្រទេសជប៉ុន។ វាត្រូវបានវាយតម្លៃថាសកម្មតាំងពីយ៉ាងហោចណាស់ឆ្នាំ ២០០៦។

យុទ្ធនាការដ៏ស្មុគស្មាញនេះ ដែលត្រូវបានសង្កេតឃើញដោយ Sophos ពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ច CVE-2025-61932 ដើម្បីបញ្ជូន backdoor ដែលគេស្គាល់ថា Gokcpdoor ដែលអាចបង្កើតការតភ្ជាប់ប្រូកស៊ីជាមួយម៉ាស៊ីនមេពីចម្ងាយ និងដើរតួជា backdoor ដើម្បីប្រតិបត្តិពាក្យបញ្ជាព្យាបាទលើម៉ាស៊ីនដែលរងការសម្របសម្រួល។

"វ៉ារ្យ៉ង់ឆ្នាំ ២០២៥ បានបញ្ឈប់ការគាំទ្រសម្រាប់ពិធីការ KCP ហើយបានបន្ថែមការទំនាក់ទំនង multiplexing ដោយប្រើបណ្ណាល័យភាគីទីបី [smux] សម្រាប់ការទំនាក់ទំនង C2 [បញ្ជា និងត្រួតពិនិត្យ] របស់វា" Sophos Counter Threat Unit (CTU) បាននិយាយនៅក្នុងរបាយការណ៍ថ្ងៃព្រហស្បតិ៍។

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតបាននិយាយថា ខ្លួនបានរកឃើញ Gokcpdoor ពីរប្រភេទផ្សេងគ្នាដែលបម្រើករណីប្រើប្រាស់ផ្សេងៗគ្នា -

-ប្រភេទម៉ាស៊ីនមេដែលស្តាប់ការតភ្ជាប់អតិថិជនចូលដើម្បីបើកការចូលប្រើពីចម្ងាយ

-ប្រភេទម៉ាស៊ីនមេដែលចាប់ផ្តើមការតភ្ជាប់ទៅកាន់ម៉ាស៊ីនមេ C2 ដែលមានកូដរឹងជាមួយនឹងគោលដៅនៃការបង្កើតឆានែលទំនាក់ទំនងសម្ងាត់

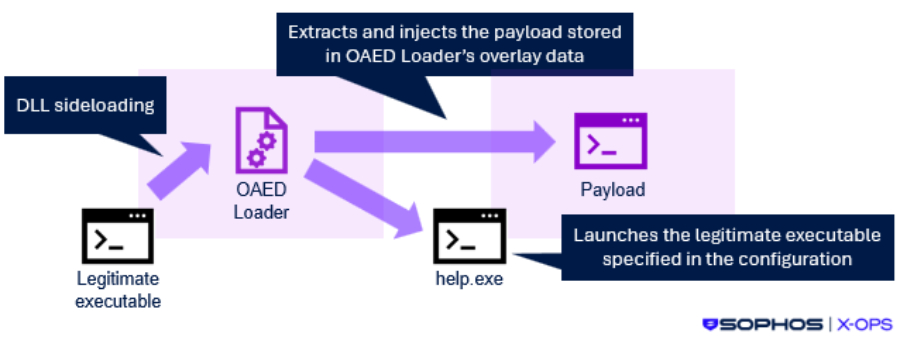

ការវាយប្រហារនេះក៏ត្រូវបានកំណត់លក្ខណៈដោយការដាក់ពង្រាយក្របខ័ណ្ឌក្រោយការកេងប្រវ័ញ្ច Havoc លើប្រព័ន្ធដែលបានជ្រើសរើស ដោយខ្សែសង្វាក់ឆ្លងមេរោគពឹងផ្អែកលើការផ្ទុកចំហៀង DLL ដើម្បីបើកដំណើរការ DLL loader ដែលមានឈ្មោះថា OAED Loader ដើម្បីចាក់បញ្ចូលបន្ទុក។

ឧបករណ៍មួយចំនួនទៀតដែលប្រើក្នុងការវាយប្រហារដើម្បីសម្រួលដល់ចលនាចំហៀង និងការលួចទិន្នន័យរួមមាន goddi ដែលជាឧបករណ៍ចាក់សំរាមព័ត៌មាន Active Directory ប្រភពបើកចំហ; Remote Desktop សម្រាប់ការចូលប្រើពីចម្ងាយតាមរយៈផ្លូវរូងក្រោមដីខាងក្រោយ; និង 7-Zip។

អ្នកគំរាមកំហែងក៏ត្រូវបានគេរកឃើញថាចូលប្រើសេវាកម្ម cloud ដូចជា io, LimeWire និង Piping Server តាមរយៈកម្មវិធីរុករកតាមអ៊ីនធឺណិតក្នុងអំឡុងពេលវគ្គកុំព្យូទ័រពីចម្ងាយ ក្នុងកិច្ចខិតខំប្រឹងប្រែងដើម្បីលួចយកទិន្នន័យដែលប្រមូលបាន។

នេះមិនមែនជាលើកទីមួយទេដែល Tick ត្រូវបានគេសង្កេតឃើញទាញយកអត្ថប្រយោជន៍ពីកំហុស zero-day នៅក្នុងយុទ្ធនាការវាយប្រហាររបស់ខ្លួន។ នៅក្នុងខែតុលា ឆ្នាំ 2017 ក្រុមហ៊ុន Secureworks ដែលគ្រប់គ្រងដោយ Sophos បានរៀបរាប់លម្អិតអំពីការកេងប្រវ័ញ្ចក្រុម hacking នៃភាពងាយរងគ្រោះនៃការប្រតិបត្តិកូដពីចម្ងាយដែលមិនទាន់បានជួសជុល (CVE-2016-7836) នៅក្នុង SKYSEA Client View ដែលជាកម្មវិធីគ្រប់គ្រងទ្រព្យសកម្ម IT របស់ជប៉ុន ដើម្បីសម្របសម្រួលម៉ាស៊ីន និងលួចទិន្នន័យ។

Sophos TRU បាននិយាយថា "អង្គការនានាធ្វើឱ្យប្រសើរឡើងនូវម៉ាស៊ីនមេ Lanscope ដែលងាយរងគ្រោះតាមភាពសមស្របនៅក្នុងបរិស្ថានរបស់ពួកគេ"។ "អង្គការនានាក៏គួរតែពិនិត្យមើលម៉ាស៊ីនមេ Lanscope ដែលប្រឈមមុខនឹងអ៊ីនធឺណិត ដែលមានកម្មវិធីអតិថិជន Lanscope (MR) ឬភ្នាក់ងាររកឃើញ (DA) ដែលបានដំឡើង ដើម្បីកំណត់ថាតើមានតម្រូវការអាជីវកម្មសម្រាប់ពួកគេដើម្បីបង្ហាញជាសាធារណៈដែរឬទេ"។