- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងដែលគេស្គាល់ថាជា Curly COMrades ត្រូវបានគេសង្កេតឃើញថាកំពុងកេងប្រវ័ញ្ចបច្ចេកវិទ្យានិម្មិតជាមធ្យោបាយមួយដើម្បីរំលងដំណោះស្រាយសុវត្ថិភាព និងប្រតិបត្តិមេរោគផ្ទាល់ខ្លួន។

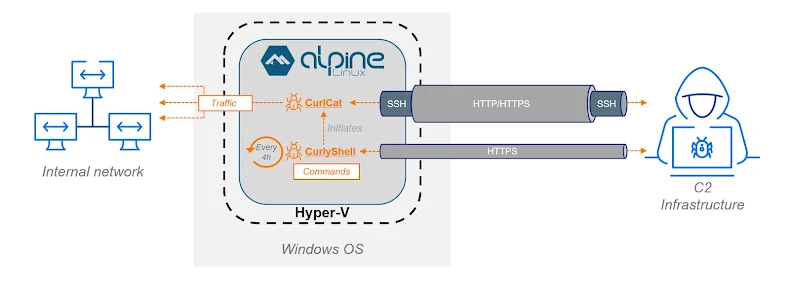

យោងតាមរបាយការណ៍ថ្មីមួយពី Bitdefender សត្រូវត្រូវបានគេនិយាយថាបានអនុញ្ញាតឱ្យតួនាទី Hyper-V លើប្រព័ន្ធជនរងគ្រោះដែលបានជ្រើសរើសដាក់ពង្រាយម៉ាស៊ីននិម្មិតដែលមានមូលដ្ឋានលើ Alpine Linux តិចតួចបំផុត។

អ្នកស្រាវជ្រាវសន្តិសុខ Victor Vrabie រួមជាមួយ Adrian Schipor និង Martin Zugec បាននិយាយនៅក្នុងរបាយការណ៍បច្ចេកទេសមួយថា "បរិស្ថានលាក់កំបាំងនេះ ជាមួយនឹងទំហំផ្ទុកស្រាលរបស់វា (មានតែទំហំថាស 120MB និងអង្គចងចាំ 256MB) បានរៀបចំសែលបញ្ច្រាសផ្ទាល់ខ្លួនរបស់ពួកគេ CurlyShell និងប្រូកស៊ីបញ្ច្រាស CurlCat"។

Curly COMrades ត្រូវបានកត់ត្រាជាលើកដំបូងដោយអ្នកលក់សន្តិសុខតាមអ៊ីនធឺណិតរ៉ូម៉ានីនៅក្នុងខែសីហា ឆ្នាំ 2025 ទាក់ទងនឹងការវាយប្រហារជាបន្តបន្ទាប់ដែលផ្តោតលើប្រទេសហ្សកហ្ស៊ី និងម៉ុលដាវី។ ចង្កោមសកម្មភាពត្រូវបានវាយតម្លៃថាសកម្មចាប់តាំងពីចុងឆ្នាំ 2023 ដោយដំណើរការជាមួយផលប្រយោជន៍ដែលមានទំនាក់ទំនងជាមួយប្រទេសរុស្ស៊ី។

ការវាយប្រហារទាំងនេះត្រូវបានគេរកឃើញថាបានដាក់ពង្រាយឧបករណ៍ដូចជា CurlCat សម្រាប់ការផ្ទេរទិន្នន័យទ្វេទិស RuRat សម្រាប់ការចូលប្រើពីចម្ងាយជាប់លាប់ Mimikatz សម្រាប់ការប្រមូលផលព័ត៌មានបញ្ជាក់អត្តសញ្ញាណ និងការបង្កប់ .NET ម៉ូឌុលដែលមានឈ្មោះថា MucorAgent ដែលមានកំណែដំបូងៗមានតាំងពីខែវិច្ឆិកា ឆ្នាំ២០២៣។

នៅក្នុងការវិភាគតាមដានដែលធ្វើឡើងដោយសហការជាមួយ Georgia CERT ឧបករណ៍បន្ថែមដែលទាក់ទងនឹងអ្នកគំរាមកំហែងត្រូវបានកំណត់អត្តសញ្ញាណ រួមជាមួយនឹងការប៉ុនប៉ងបង្កើតការចូលប្រើរយៈពេលវែងដោយការប្រើប្រាស់ Hyper-V លើម៉ាស៊ីន Windows 10 ដែលរងការសម្របសម្រួលដើម្បីបង្កើតបរិយាកាសប្រតិបត្តិការពីចម្ងាយដែលលាក់។

អ្នកស្រាវជ្រាវបាននិយាយថា "តាមរយៈការញែកមេរោគ និងបរិយាកាសប្រតិបត្តិការរបស់វានៅក្នុងម៉ាស៊ីននិម្មិត (VM) អ្នកវាយប្រហារបានរំលងការរកឃើញ EDR ដែលមានមូលដ្ឋានលើម៉ាស៊ីននិម្មិតជាច្រើនយ៉ាងមានប្រសិទ្ធភាព"។ "អ្នកគំរាមកំហែងបានបង្ហាញពីការប្តេជ្ញាចិត្តយ៉ាងច្បាស់លាស់ក្នុងការរក្សាសមត្ថភាពប្រូកស៊ីបញ្ច្រាស ដោយណែនាំឧបករណ៍ថ្មីម្តងហើយម្តងទៀតទៅក្នុងបរិយាកាស"។

ក្រៅពីការប្រើប្រាស់វិធីសាស្ត្រ Resocks, Rsockstun, Ligolo-ng, CCProxy, Stunnel និង SSH ដែលមានមូលដ្ឋានលើប្រូកស៊ី និង tunneling ក្រុមហ៊ុន Curly COMrades បានប្រើប្រាស់ឧបករណ៍ផ្សេងៗជាច្រើនទៀត រួមទាំងស្គ្រីប PowerShell ដែលត្រូវបានរចនាឡើងសម្រាប់ការប្រតិបត្តិពាក្យបញ្ជាពីចម្ងាយ និង CurlyShell ដែលជាប្រព័ន្ធគោលពីរ ELF ដែលមិនទាន់មានឯកសារពីមុនដែលត្រូវបានដាក់ពង្រាយនៅក្នុងម៉ាស៊ីននិម្មិត ដែលផ្តល់នូវសែលបញ្ច្រាសជាប់លាប់។

សរសេរជាភាសា C++ មេរោគនេះត្រូវបានប្រតិបត្តិជាដេមិនផ្ទៃខាងក្រោយគ្មានក្បាល ដើម្បីភ្ជាប់ទៅម៉ាស៊ីនមេបញ្ជា និងត្រួតពិនិត្យ (C2) និងបើកដំណើរការសែលបញ្ច្រាស ដែលអនុញ្ញាតឱ្យអ្នកគំរាមកំហែងដំណើរការពាក្យបញ្ជាដែលបានអ៊ិនគ្រីប។ ការទំនាក់ទំនងត្រូវបានសម្រេចតាមរយៈសំណើ HTTP GET ដើម្បីស្ទង់មតិម៉ាស៊ីនមេសម្រាប់ពាក្យបញ្ជាថ្មី និងប្រើសំណើ HTTP POST ដើម្បីបញ្ជូនលទ្ធផលនៃការប្រតិបត្តិពាក្យបញ្ជាត្រឡប់ទៅម៉ាស៊ីនមេវិញ។

Bitdefender បាននិយាយថា "គ្រួសារមេរោគផ្ទាល់ខ្លួនពីរគឺ CurlyShell និង CurlCat គឺជាចំណុចកណ្តាលនៃសកម្មភាពនេះ ដោយចែករំលែកមូលដ្ឋានកូដដូចគ្នាបេះបិទ ប៉ុន្តែខុសគ្នាពីរបៀបដែលពួកគេដោះស្រាយទិន្នន័យដែលបានទទួល៖ CurlyShell បានប្រតិបត្តិពាក្យបញ្ជាដោយផ្ទាល់ ខណៈពេលដែល CurlCat បានបញ្ជូនចរាចរណ៍តាមរយៈ SSH"។ "ឧបករណ៍ទាំងនេះត្រូវបានដាក់ពង្រាយ និងដំណើរការដើម្បីធានាបាននូវការគ្រប់គ្រង និងភាពបត់បែន"។