- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

យុទ្ធនាការដែលទើបរកឃើញថ្មីមួយបានធ្វើឱ្យខូចរ៉ោតទ័រ ASUS រាប់ម៉ឺនគ្រឿងដែលហួសសម័យ ឬអស់អាយុកាល (EoL) នៅទូទាំងពិភពលោក ជាពិសេសនៅតៃវ៉ាន់ សហរដ្ឋអាមេរិក និងរុស្ស៊ី ដើម្បីភ្ជាប់ពួកវាទៅក្នុងបណ្តាញដ៏ធំមួយ។

សកម្មភាពលួចរ៉ោតទ័រនេះត្រូវបានគេដាក់ឈ្មោះកូដថា Operation WrtHug ដោយក្រុម STRIKE របស់ SecurityScorecard។ អាស៊ីអាគ្នេយ៍ និងបណ្តាប្រទេសនៅអឺរ៉ុប គឺជាតំបន់មួយចំនួនទៀតដែលមានការឆ្លង។ ក្នុងរយៈពេលប្រាំមួយខែកន្លងមកនេះ អាសយដ្ឋាន IP តែមួយគត់ជាង 50,000 ដែលជាកម្មសិទ្ធិរបស់ឧបករណ៍ដែលរងការលួចទាំងនេះនៅជុំវិញពិភពលោកត្រូវបានកំណត់អត្តសញ្ញាណ។

ការវាយប្រហារទាំងនេះទំនងជាពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ចចំណុចខ្វះខាតសុវត្ថិភាពចំនួនប្រាំមួយដែលគេស្គាល់នៅក្នុងរ៉ោតទ័រ ASUS WRT អស់អាយុកាល ដើម្បីគ្រប់គ្រងឧបករណ៍ដែលងាយរងគ្រោះ។ រ៉ោតទ័រដែលឆ្លងមេរោគទាំងអស់ត្រូវបានគេរកឃើញថាចែករំលែកវិញ្ញាបនបត្រ TLS ដែលចុះហត្ថលេខាដោយខ្លួនឯងតែមួយគត់ ដែលមានកាលបរិច្ឆេទផុតកំណត់កំណត់សម្រាប់រយៈពេល 100 ឆ្នាំចាប់ពីខែមេសា ឆ្នាំ 2022។

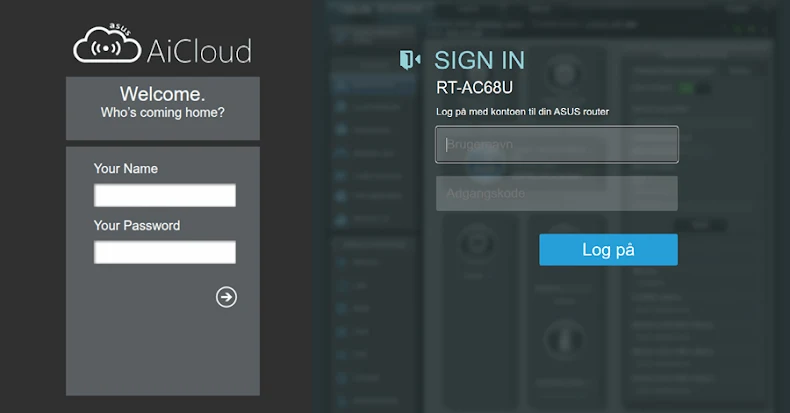

SecurityScorecard បាននិយាយថា 99% នៃសេវាកម្មដែលបង្ហាញវិញ្ញាបនបត្រគឺ ASUS AiCloud ដែលជាសេវាកម្មផ្តាច់មុខដែលត្រូវបានរចនាឡើងដើម្បីអាចចូលប្រើការផ្ទុកទិន្នន័យក្នុងស្រុកតាមរយៈអ៊ីនធឺណិត។

ក្រុមហ៊ុនបាននិយាយនៅក្នុងរបាយការណ៍មួយដែលចែករំលែកជាមួយ The Hacker News ថា "វាទាញយកអត្ថប្រយោជន៍ពីសេវាកម្ម AiCloud ដែលមានកម្មសិទ្ធិជាមួយនឹងភាពងាយរងគ្រោះ n-day ដើម្បីទទួលបានសិទ្ធិខ្ពស់លើរ៉ោតទ័រ ASUS WRT ចុងក្រោយបង្អស់"។ ដោយបន្ថែមថាយុទ្ធនាការនេះ ខណៈពេលដែលមិនមែនជា Operational Relay Box (ORB) មានភាពស្រដៀងគ្នាជាមួយ ORB និងបណ្តាញ botnet ដែលភ្ជាប់ជាមួយប្រទេសចិនផ្សេងទៀត។

ការវាយប្រហារទំនងជាទាញយកអត្ថប្រយោជន៍ពីភាពងាយរងគ្រោះដែលត្រូវបានតាមដានថាជា CVE-2023-41345, CVE-2023-41346, CVE-2023-41347, CVE-2023-41348, CVE-2023-39780, CVE-2024-12912 និង CVE-2025-2492 សម្រាប់ការរីកសាយ។ គួរឱ្យចាប់អារម្មណ៍ ការទាញយកអត្ថប្រយោជន៍ពី CVE-2023-39780 ក៏ត្រូវបានភ្ជាប់ទៅនឹង botnet ដើមកំណើតចិនមួយផ្សេងទៀតដែលមានឈ្មោះថា AyySSHush (ហៅកាត់ថា ViciousTrap)។ ORB ពីរផ្សេងទៀតដែលបានកំណត់គោលដៅលើរ៉ោតទ័រក្នុងរយៈពេលប៉ុន្មានខែថ្មីៗនេះគឺ LapDogs និង PolarEdge។

ក្នុងចំណោមឧបករណ៍ដែលឆ្លងមេរោគទាំងអស់ អាសយដ្ឋាន IP ចំនួនប្រាំពីរត្រូវបានសម្គាល់ថាបង្ហាញសញ្ញានៃការសម្របសម្រួលដែលទាក់ទងនឹងទាំង WrtHug និង AyySSHush ដែលអាចបង្កើនលទ្ធភាពដែលចង្កោមទាំងពីរអាចទាក់ទងគ្នា។ ដោយនិយាយដូច្នេះ មិនមានភស្តុតាងណាមួយដើម្បីគាំទ្រសម្មតិកម្មនេះក្រៅពីភាពងាយរងគ្រោះដែលបានចែករំលែកនោះទេ។

The list of router models targeted in the attacks is below -

-ASUS Wireless Router 4G-AC55U

-ASUS Wireless Router 4G-AC860U

-ASUS Wireless Router DSL-AC68U

-ASUS Wireless Router GT-AC5300

-ASUS Wireless Router GT-AX11000

-ASUS Wireless Router RT-AC1200HP

-ASUS Wireless Router RT-AC1300GPLUS

-ASUS Wireless Router RT-AC1300UHP

បច្ចុប្បន្ននេះមិនទាន់ច្បាស់ថាអ្នកណាជាអ្នកនៅពីក្រោយប្រតិបត្តិការនេះទេ ប៉ុន្តែការកំណត់គោលដៅយ៉ាងទូលំទូលាយលើកោះតៃវ៉ាន់ និងការត្រួតស៊ីគ្នាជាមួយនឹងយុទ្ធសាស្ត្រពីមុនៗដែលសង្កេតឃើញនៅក្នុងយុទ្ធនាការ ORB ពីក្រុម hacking របស់ចិនបង្ហាញថាវាអាចជាការងាររបស់តួអង្គដែលមិនស្គាល់អត្តសញ្ញាណដែលមានទំនាក់ទំនងជាមួយប្រទេសចិន។

SecurityScorecard បាននិយាយថា "ការស្រាវជ្រាវនេះបង្ហាញពីនិន្នាការកើនឡើងនៃតួអង្គគំរាមកំហែងដែលមានគំនិតអាក្រក់ដែលកំណត់គោលដៅរ៉ោតទ័រ និងឧបករណ៍បណ្តាញផ្សេងទៀតនៅក្នុងប្រតិបត្តិការឆ្លងមេរោគទ្រង់ទ្រាយធំ"។ "ទាំងនេះជាទូទៅ (ប៉ុន្តែមិនមែនទាំងស្រុង) ត្រូវបានភ្ជាប់ទៅតួអង្គ Nexus របស់ប្រទេសចិន ដែលអនុវត្តយុទ្ធនាការរបស់ពួកគេតាមរបៀបប្រុងប្រយ័ត្ន និងគណនាដើម្បីពង្រីក និងធ្វើឱ្យវិសាលភាពសកលរបស់ពួកគេកាន់តែស៊ីជម្រៅ"។

"តាមរយៈការចាក់បញ្ចូលពាក្យបញ្ជាច្រវាក់ និងការរំលងការផ្ទៀងផ្ទាត់ តួអង្គគំរាមកំហែងបានគ្រប់គ្រងដើម្បីដាក់ពង្រាយ backdoor ជាប់លាប់តាមរយៈ SSH ដែលជារឿយៗរំលោភលើលក្ខណៈពិសេសរ៉ោតទ័រស្របច្បាប់ ដើម្បីធានាថាវត្តមានរបស់ពួកគេនៅរស់រានមានជីវិតពីការចាប់ផ្ដើមឡើងវិញ ឬការអាប់ដេតកម្មវិធីបង្កប់"។