- ដោយ Admin

- Jan 20, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

មេធាវីសិទ្ធិមនុស្សម្នាក់មកពីខេត្ត Balochistan ប្រទេសប៉ាគីស្ថាន បានទទួលតំណភ្ជាប់គួរឱ្យសង្ស័យមួយនៅលើ WhatsApp ពីលេខដែលមិនស្គាល់ ដែលជាលើកដំបូងដែលសមាជិកសង្គមស៊ីវិលនៅក្នុងប្រទេសត្រូវបានកំណត់គោលដៅដោយកម្មវិធីចារកម្ម Predator របស់ Intellexa នេះបើយោងតាមរបាយការណ៍មួយ។

អង្គការមិនស្វែងរកប្រាក់ចំណេញនេះបាននិយាយថា តំណភ្ជាប់នេះគឺជា "ការប៉ុនប៉ងវាយប្រហារ Predator ដោយផ្អែកលើឥរិយាបថបច្ចេកទេសរបស់ម៉ាស៊ីនមេឆ្លងមេរោគ និងលើលក្ខណៈជាក់លាក់នៃតំណភ្ជាប់ឆ្លងមេរោគម្តងដែលស្របនឹងតំណភ្ជាប់ Predator ចុចតែម្តងដែលត្រូវបានសង្កេតឃើញពីមុន"។ ប្រទេសប៉ាគីស្ថានបានច្រានចោលការចោទប្រកាន់នេះ ដោយបញ្ជាក់ថា "មិនមានការពិតអ្វីទាំងអស់នៅក្នុងវា"។

ការរកឃើញនេះបានមកពីការស៊ើបអង្កេតរួមគ្នាថ្មីមួយដែលបានបោះពុម្ពផ្សាយរួមគ្នាជាមួយកាសែតអ៊ីស្រាអែល Haaretz គេហទំព័រព័ត៌មានក្រិក Inside Story និងគេហទំព័របច្ចេកវិទ្យាស្វីស Inside IT។ វាផ្អែកលើឯកសារ និងសម្ភារៈផ្សេងទៀតដែលលេចធ្លាយពីក្រុមហ៊ុន រួមទាំងឯកសារផ្ទៃក្នុង សម្ភារៈលក់ និងទីផ្សារ និងវីដេអូបណ្តុះបណ្តាល។

Intellexa គឺជាក្រុមហ៊ុនផលិតឧបករណ៍ចារកម្មទាហានស៊ីឈ្នួលមួយឈ្មោះថា Predator ដែលស្រដៀងនឹង Pegasus របស់ NSO Group អាចប្រមូលទិន្នន័យរសើបដោយសម្ងាត់ពីឧបករណ៍ Android និង iOS របស់គោលដៅដោយមិនដឹងខ្លួន។ ការលេចធ្លាយបង្ហាញថា Predator ក៏ត្រូវបានដាក់លក់ជា Helios, Nova, Green Arrow និង Red Arrow ផងដែរ។

ជារឿយៗ នេះពាក់ព័ន្ធនឹងការប្រើប្រាស់វ៉ិចទ័រចូលប្រើដំបូងផ្សេងៗគ្នាដូចជាវេទិកាផ្ញើសារដែលប្រើប្រាស់គុណវិបត្តិដែលមិនធ្លាប់មានពីមុនមក ដើម្បីដំឡើង spyware ដោយលួចលាក់តាមរយៈវិធីសាស្រ្ត zero-click ឬ 1-click។ ដូច្នេះ ការវាយប្រហារនេះតម្រូវឱ្យមានតំណភ្ជាប់ព្យាបាទមួយដើម្បីបើកនៅក្នុងទូរស័ព្ទរបស់គោលដៅ ដើម្បីបង្កឱ្យមានការឆ្លងមេរោគ។

ប្រសិនបើជនរងគ្រោះបញ្ចប់ការចុចលើតំណភ្ជាប់ដែលជាប់គាំង ការកេងប្រវ័ញ្ចកម្មវិធីរុករកសម្រាប់ Google Chrome (នៅលើ Android) ឬ Apple Safari (នៅលើ iOS) ត្រូវបានផ្ទុក ដើម្បីទទួលបានសិទ្ធិចូលប្រើដំបូងទៅកាន់ឧបករណ៍ និងទាញយក payload spyware សំខាន់។ យោងតាមទិន្នន័យពី Google Threat Intelligence Group (GTIG) Intellexa ត្រូវបានភ្ជាប់ទៅនឹងការកេងប្រវ័ញ្ចនៃ zero-days ដូចខាងក្រោម ទាំងត្រូវបានបង្កើតឡើងនៅក្នុងផ្ទះ ឬទទួលបានពីអង្គភាពខាងក្រៅ -

-CVE-2025-48543 - Use-after-free in Android Runtime (Google)

-CVE-2025-6554 - ការភាន់ច្រឡំប្រភេទនៅក្នុង V8 (Google Chrome)

-CVE-2023-41993 - WebKit JIT RCE (Apple Safari)

-CVE-2023-41992 - Kernel IPC Use-After-Free (Apple)

-CVE-2023-41991 - ការរំលងការផ្ទៀងផ្ទាត់វិញ្ញាបនបត្រនៅក្នុង Security framework (Apple)

-CVE-2024-4610 - Use-after-free in Bifrost GPU and Valhall GPU Kernel Driver (Arm)

-CVE-2023-4762 - ការភាន់ច្រឡំប្រភេទនៅក្នុង V8 (Google Chrome)

-CVE-2023-3079 - ការភាន់ច្រឡំប្រភេទនៅក្នុង V8 (Google Chrome)

-CVE-2023-2136 - ចំនួនគត់លើសចំណុះនៅក្នុង Skia (Google Chrome)

-CVE-2023-2033 - Use-After-Free នៅក្នុង V8 (Google Chrome)

-CVE-2021-38003 - ការអនុវត្តមិនសមរម្យនៅក្នុង V8 (Google Chrome)

-CVE-2021-38000 - ការផ្ទៀងផ្ទាត់មិនគ្រប់គ្រាន់នៃការបញ្ចូលដែលមិនគួរឱ្យទុកចិត្តនៅក្នុង Intents (Google Chrome)

-CVE-2021-37976 - ការលេចធ្លាយព័ត៌មាននៅក្នុង memory_instrumentation (Google Chrome)

-CVE-2021-37973 - Use-after-free នៅក្នុង Portals (Google Chrome)

-CVE-2021-1048 - Use-After-Free នៅក្នុង Android Kernel (Google)

ខ្សែសង្វាក់កេងប្រវ័ញ្ច zero-day របស់ iOS មួយក្នុងចំណោមខ្សែសង្វាក់ដែលប្រើប្រឆាំងនឹងគោលដៅនៅក្នុងប្រទេសអេហ្ស៊ីបក្នុងឆ្នាំ 2023 ពាក់ព័ន្ធនឹងការប្រើប្រាស់ CVE-2023-41993 និងក្របខ័ណ្ឌមួយដែលមានឈ្មោះថា JSKit ដើម្បីអនុវត្តការប្រតិបត្តិកូដដើម។ GTIG បាននិយាយថា ខ្លួនបានសង្កេតឃើញការវាយប្រហារ និងក្របខ័ណ្ឌដូចគ្នាដែលប្រើក្នុងការវាយប្រហារដ៏គួរឱ្យភ្ញាក់ផ្អើលមួយដែលរៀបចំឡើងដោយពួក Hacker ដែលគាំទ្រដោយរដ្ឋាភិបាលរុស្ស៊ីប្រឆាំងនឹងគេហទំព័ររដ្ឋាភិបាលម៉ុងហ្គោលី ដែលបង្កើនលទ្ធភាពដែលការវាយប្រហារទាំងនេះកំពុងត្រូវបានប្រភពមកពីភាគីទីបី។

Google បានពន្យល់ថា "ក្របខ័ណ្ឌ JSKit ត្រូវបានថែរក្សាយ៉ាងល្អ គាំទ្រកំណែ iOS ជាច្រើនប្រភេទ ហើយមានលក្ខណៈម៉ូឌុលគ្រប់គ្រាន់ដើម្បីគាំទ្រការរំលងកូដផ្ទៀងផ្ទាត់ចំណុច (PAC) ផ្សេងៗគ្នា និងបច្ចេកទេសប្រតិបត្តិកូដ"។ "ក្របខ័ណ្ឌនេះអាចវិភាគឯកសារគោលពីរ Mach-O ក្នុងអង្គចងចាំ ដើម្បីដោះស្រាយនិមិត្តសញ្ញាផ្ទាល់ខ្លួន ហើយនៅទីបំផុតអាចផ្គូផ្គង និងប្រតិបត្តិឯកសារគោលពីរ Mach-O ដោយដៃដោយផ្ទាល់ពីអង្គចងចាំ"។

បន្ទាប់ពីការកេងប្រវ័ញ្ច CVE-2023-41993 ការវាយប្រហារបានផ្លាស់ប្តូរទៅដំណាក់កាលទីពីរដើម្បីបំបែកចេញពី Safari sandbox ហើយប្រតិបត្តិ payload ដំណាក់កាលទីបីដែលមិនគួរឱ្យទុកចិត្តដែលមានឈ្មោះថា PREYHUNTER ដោយទាញយកអត្ថប្រយោជន៍ពី CVE-2023-41991 និង CVE-2023-41992។ PREYHUNTER មានម៉ូឌុលពីរគឺ -

-Watcher ដែលត្រួតពិនិត្យការគាំង ធ្វើឱ្យប្រាកដថាឧបករណ៍ដែលឆ្លងមេរោគមិនបង្ហាញឥរិយាបថគួរឱ្យសង្ស័យណាមួយឡើយ ហើយបន្តបញ្ចប់ដំណើរការកេងប្រវ័ញ្ចប្រសិនបើគំរូបែបនេះត្រូវបានរកឃើញ

-Helper ដែលទំនាក់ទំនងជាមួយផ្នែកផ្សេងទៀតនៃការកេងប្រវ័ញ្ចតាមរយៈរន្ធ Unix និងដាក់ពង្រាយ hooks ដើម្បីថតការសន្ទនា VoIP ដំណើរការ keylogger និងចាប់យករូបភាពពីកាមេរ៉ា

Intellexa ក៏ត្រូវបានគេនិយាយថាកំពុងប្រើក្របខ័ណ្ឌផ្ទាល់ខ្លួនដែលជួយសម្រួលដល់ការកេងប្រវ័ញ្ចកំហុស V8 ផ្សេងៗនៅក្នុង Chrome - ឧ. CVE-2021-38003, CVE-2023-2033, CVE-2023-3079, CVE-2023-4762 និង CVE-2025-6554 - ជាមួយនឹងការរំលោភបំពាន CVE-2025-6554 ដែលសង្កេតឃើញនៅក្នុងខែមិថុនា ឆ្នាំ 2025 នៅក្នុងប្រទេសអារ៉ាប៊ីសាអូឌីត។

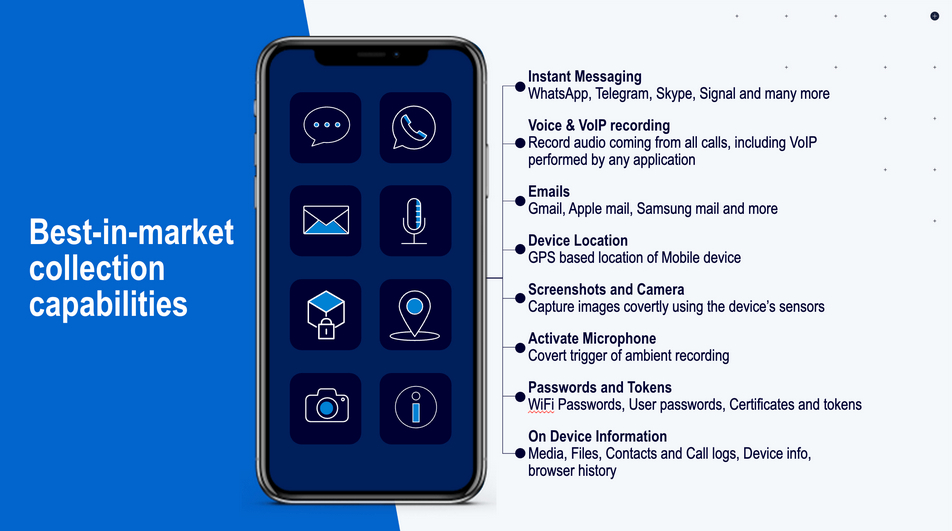

នៅពេលដែលឧបករណ៍នេះត្រូវបានដំឡើងរួច វានឹងប្រមូលទិន្នន័យពីកម្មវិធីផ្ញើសារ ការហៅទូរសព្ទ អ៊ីមែល ទីតាំងឧបករណ៍ រូបថតអេក្រង់ ពាក្យសម្ងាត់ និងព័ត៌មានផ្សេងទៀតនៅលើឧបករណ៍ ហើយបញ្ចូលវាទៅកាន់ម៉ាស៊ីនមេខាងក្រៅដែលមានទីតាំងជាក់ស្តែងនៅក្នុងប្រទេសរបស់អតិថិជន។ Predator ក៏ភ្ជាប់មកជាមួយនឹងសមត្ថភាពក្នុងការធ្វើឱ្យមីក្រូហ្វូនរបស់ឧបករណ៍សកម្មដើម្បីចាប់យកសំឡេងព័ទ្ធជុំវិញដោយស្ងៀមស្ងាត់ និងប្រើប្រាស់កាមេរ៉ាដើម្បីថតរូប។

ក្រុមហ៊ុននេះ រួមជាមួយនាយកប្រតិបត្តិសំខាន់ៗមួយចំនួន ត្រូវបានទទួលរងនូវទណ្ឌកម្មរបស់សហរដ្ឋអាមេរិកកាលពីឆ្នាំមុន ចំពោះការអភិវឌ្ឍ និងចែកចាយឧបករណ៍ឃ្លាំមើល និងធ្វើឱ្យប៉ះពាល់ដល់សេរីភាពស៊ីវិល។ ទោះបីជាមានការរាយការណ៍ជាសាធារណៈជាបន្តបន្ទាប់ក៏ដោយ ក្រុមហ៊ុន Insikt Group របស់ Recorded Future បានបង្ហាញនៅក្នុងខែមិថុនា ឆ្នាំ 2025 ថា ខ្លួនបានរកឃើញសកម្មភាពទាក់ទងនឹង Predator នៅក្នុងប្រទេសជាងដប់ ជាពិសេសនៅទ្វីបអាហ្វ្រិក ដែលបង្ហាញពី "តម្រូវការកើនឡើងសម្រាប់ឧបករណ៍ចារកម្ម"។

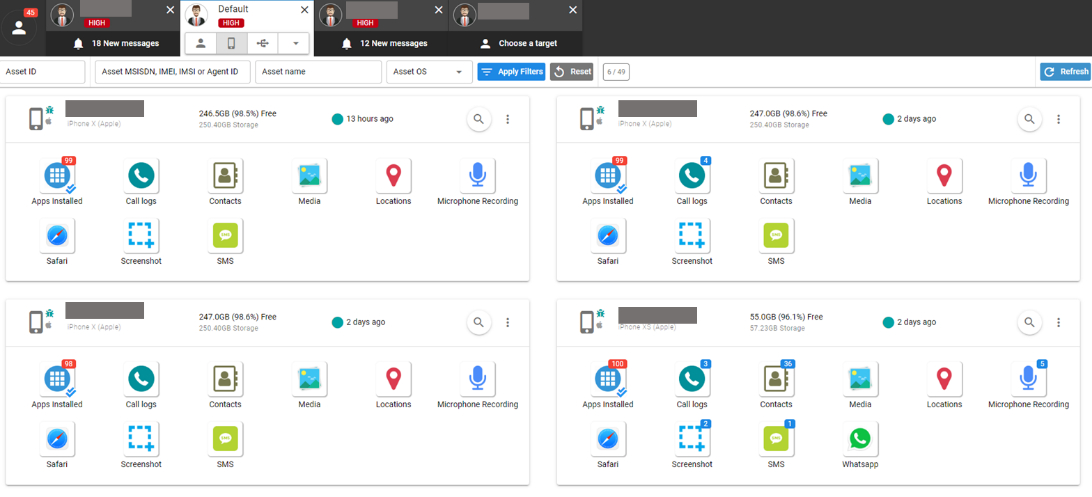

ប្រហែលជាការបង្ហាញដ៏សំខាន់បំផុតគឺថា មនុស្សដែលធ្វើការនៅ Intellexa ត្រូវបានគេចោទប្រកាន់ថាមានសមត្ថភាពចូលប្រើប្រព័ន្ធឃ្លាំមើលរបស់អតិថិជនយ៉ាងហោចណាស់មួយចំនួនរបស់ខ្លួន រួមទាំងអ្នកដែលមានទីតាំងនៅក្នុងបរិវេណរបស់អតិថិជនរដ្ឋាភិបាលរបស់ខ្លួន ដោយប្រើ TeamViewer។

«ការពិតដែលថាយ៉ាងហោចណាស់ក្នុងករណីខ្លះ Intellexa ហាក់ដូចជារក្សាសមត្ថភាពក្នុងការចូលមើលកំណត់ហេតុអតិថិជន Predator ពីចម្ងាយ - ដែលអនុញ្ញាតឱ្យបុគ្គលិកក្រុមហ៊ុនមើលឃើញព័ត៌មានលម្អិតនៃប្រតិបត្តិការឃ្លាំមើល និងបុគ្គលគោលដៅបង្កើតសំណួរអំពីដំណើរការស៊ើបអង្កេតសិទ្ធិមនុស្សរបស់ខ្លួន» Jurre van Bergen អ្នកបច្ចេកវិទ្យានៅ Amnesty International Security Lab បាននិយាយនៅក្នុងសេចក្តីប្រកាសព័ត៌មានមួយ។

«ប្រសិនបើក្រុមហ៊ុនចារកម្មស៊ីឈ្នួលត្រូវបានរកឃើញថាមានជាប់ពាក់ព័ន្ធដោយផ្ទាល់នៅក្នុងប្រតិបត្តិការនៃផលិតផលរបស់ខ្លួន នោះតាមស្តង់ដារសិទ្ធិមនុស្ស វាអាចធ្វើឱ្យពួកគេបើកចំហចំពោះការទាមទារការទទួលខុសត្រូវក្នុងករណីប្រើប្រាស់ខុស និងប្រសិនបើការរំលោភសិទ្ធិមនុស្សណាមួយបណ្តាលមកពីការប្រើប្រាស់ចារកម្ម»។

របាយការណ៍នេះក៏បានបញ្ជាក់ពីវ៉ិចទ័រចែកចាយផ្សេងៗគ្នាដែលត្រូវបានអនុម័តដោយ Intellexa ដើម្បីបង្កឱ្យមានការបើកតំណភ្ជាប់ព្យាបាទដោយមិនចាំបាច់ឱ្យគោលដៅចុចលើវាដោយដៃ។ នេះរួមបញ្ចូលទាំងវ៉ិចទ័រយុទ្ធសាស្ត្រដូចជា Triton (បានបង្ហាញនៅក្នុងខែតុលា ឆ្នាំ 2023) Thor និង Oberon (ទាំងពីរមិនស្គាល់នៅដំណាក់កាលនេះ) ក៏ដូចជាវ៉ិចទ័រយុទ្ធសាស្ត្រដែលត្រូវបានបញ្ជូនពីចម្ងាយតាមរយៈអ៊ីនធឺណិត ឬបណ្តាញទូរស័ព្ទចល័ត។

វ៉ិចទ័រយុទ្ធសាស្ត្រទាំងបីត្រូវបានរាយខាងក្រោម -

-Mars និង Jupiter ដែលជាប្រព័ន្ធចាក់បណ្តាញដែលត្រូវការកិច្ចសហប្រតិបត្តិការរវាងអតិថិជន Predator និងប្រតិបត្តិករទូរស័ព្ទចល័ត ឬអ្នកផ្តល់សេវាអ៊ីនធឺណិត (ISP) របស់ជនរងគ្រោះ ដើម្បីធ្វើការវាយប្រហារប្រឆាំងនៅកណ្តាល (AitM) ដោយរង់ចាំគោលដៅបើកគេហទំព័រ HTTP ដែលមិនបានអ៊ិនគ្រីប ដើម្បីធ្វើឱ្យការឆ្លងមេរោគសកម្ម ឬនៅពេលដែលគោលដៅចូលមើលគេហទំព័រ HTTPS ក្នុងស្រុក ដែលត្រូវបានស្ទាក់ចាប់រួចហើយ ដោយប្រើវិញ្ញាបនបត្រ TLS ដែលមានសុពលភាព។

-Aladdin ដែលកេងប្រវ័ញ្ចប្រព័ន្ធអេកូឡូស៊ីផ្សាយពាណិជ្ជកម្មចល័ត ដើម្បីអនុវត្តការវាយប្រហារដោយចុចសូន្យ ដែលត្រូវបានបង្កឡើងដោយគ្រាន់តែមើលការផ្សាយពាណិជ្ជកម្មដែលបង្កើតឡើងជាពិសេស។ ប្រព័ន្ធនេះត្រូវបានគេជឿថាត្រូវបានអភិវឌ្ឍតាំងពីយ៉ាងហោចណាស់ឆ្នាំ 2022។

អង្គការលើកលែងទោសបាននិយាយថា "ប្រព័ន្ធ Aladdin ឆ្លងទូរស័ព្ទរបស់គោលដៅដោយបង្ខំការផ្សាយពាណិជ្ជកម្មដែលមានគំនិតអាក្រក់ដែលបង្កើតឡើងដោយអ្នកវាយប្រហារឱ្យបង្ហាញនៅលើទូរស័ព្ទរបស់គោលដៅ"។ "ការផ្សាយពាណិជ្ជកម្មដែលមានគំនិតអាក្រក់នេះអាចត្រូវបានបម្រើនៅលើគេហទំព័រណាមួយដែលបង្ហាញការផ្សាយពាណិជ្ជកម្ម"។

Google បាននិយាយថា ការប្រើប្រាស់ការផ្សាយពាណិជ្ជកម្មដែលមានគំនិតអាក្រក់នៅលើវេទិកាភាគីទីបី គឺជាការប៉ុនប៉ងរំលោភលើប្រព័ន្ធអេកូឡូស៊ីផ្សាយពាណិជ្ជកម្ម សម្រាប់ការស្កេនស្នាមម្រាមដៃអ្នកប្រើប្រាស់ និងបញ្ជូនអ្នកប្រើប្រាស់គោលដៅទៅកាន់ម៉ាស៊ីនបម្រើចែកចាយការកេងប្រវ័ញ្ចរបស់ Intellexa។ វាក៏បាននិយាយផងដែរថា ខ្លួនបានធ្វើការជាមួយដៃគូផ្សេងទៀត ដើម្បីកំណត់អត្តសញ្ញាណក្រុមហ៊ុនដែល Intellexa បង្កើតឡើង ដើម្បីបង្កើតការផ្សាយពាណិជ្ជកម្ម និងបិទគណនីទាំងនោះ។

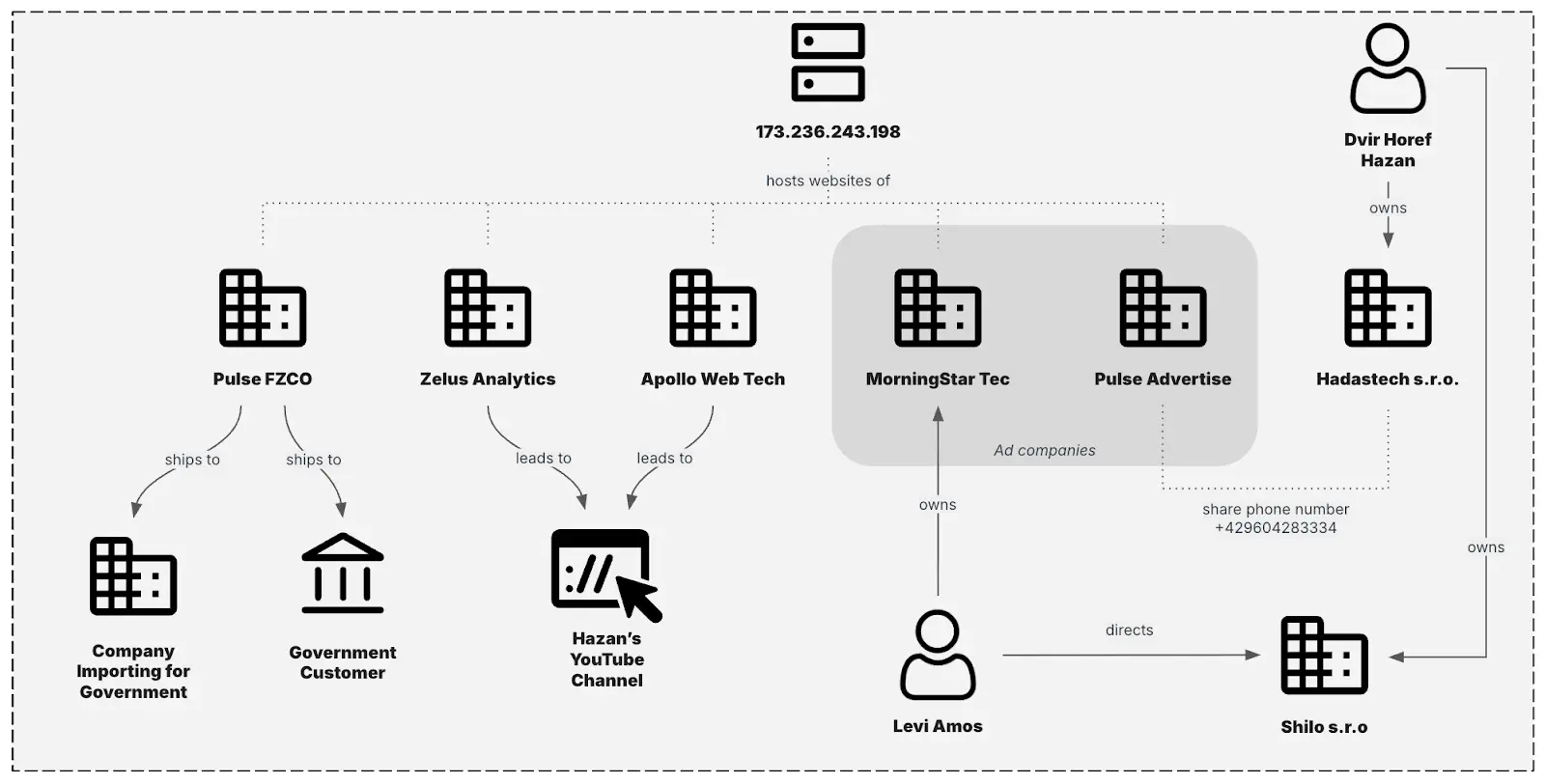

នៅក្នុងរបាយការណ៍ដាច់ដោយឡែកមួយ Recorded Future បាននិយាយថា ខ្លួនបានរកឃើញក្រុមហ៊ុនពីរឈ្មោះ Pulse Advertise និង MorningStar TEC ដែលហាក់ដូចជាកំពុងដំណើរការនៅក្នុងវិស័យផ្សាយពាណិជ្ជកម្ម ហើយទំនងជាមានទំនាក់ទំនងជាមួយវ៉ិចទ័រឆ្លង Aladdin។ លើសពីនេះ មានភស្តុតាងនៃអតិថិជន Intellexa ដែលមានមូលដ្ឋាននៅអារ៉ាប៊ីសាអូឌីត កាហ្សាក់ស្ថាន អង់ហ្គោឡា និងម៉ុងហ្គោលី នៅតែទំនាក់ទំនងជាមួយហេដ្ឋារចនាសម្ព័ន្ធពហុកម្រិតរបស់ Predator។

ក្រុមហ៊ុនបានបន្ថែមថា "ផ្ទុយទៅវិញ អតិថិជននៅបុតស្វាណា ទ្រីនីដាដ និងតូបាហ្គោ និងអេហ្ស៊ីប បានបញ្ឈប់ការទំនាក់ទំនងនៅក្នុងខែមិថុនា ឧសភា និងមីនា ឆ្នាំ២០២៥ រៀងៗខ្លួន"។ «នេះអាចបង្ហាញថាអង្គភាពទាំងនេះបានបញ្ឈប់ការប្រើប្រាស់កម្មវិធីចារកម្ម Predator របស់ពួកគេនៅក្នុងអំឡុងពេលនោះ។ ទោះជាយ៉ាងណាក៏ដោយ វាក៏អាចទៅរួចដែរថាពួកគេគ្រាន់តែកែប្រែ ឬធ្វើចំណាកស្រុកការរៀបចំហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួកគេ»។ Google បាននិយាយថា ការប្រើប្រាស់ការផ្សាយពាណិជ្ជកម្មដែលមានគំនិតអាក្រក់នៅលើវេទិកាភាគីទីបី គឺជាការប៉ុនប៉ងរំលោភលើប្រព័ន្ធអេកូឡូស៊ីផ្សាយពាណិជ្ជកម្មសម្រាប់ការចាប់ស្នាមម្រាមដៃអ្នកប្រើប្រាស់ និងបញ្ជូនអ្នកប្រើប្រាស់គោលដៅទៅកាន់ម៉ាស៊ីនមេចែកចាយការកេងប្រវ័ញ្ចរបស់ Intellexa។ វាក៏បាននិយាយផងដែរថា ខ្លួនបានធ្វើការជាមួយដៃគូផ្សេងទៀត ដើម្បីកំណត់អត្តសញ្ញាណក្រុមហ៊ុនដែល Intellexa បង្កើតឡើង ដើម្បីបង្កើតការផ្សាយពាណិជ្ជកម្ម និងបិទគណនីទាំងនោះ។

នៅក្នុងរបាយការណ៍ដាច់ដោយឡែកមួយ Recorded Future បាននិយាយថា ខ្លួនបានរកឃើញក្រុមហ៊ុនពីរឈ្មោះ Pulse Advertise និង MorningStar TEC ដែលហាក់ដូចជាកំពុងដំណើរការនៅក្នុងវិស័យផ្សាយពាណិជ្ជកម្ម ហើយទំនងជាមានទំនាក់ទំនងជាមួយវ៉ិចទ័រឆ្លង Aladdin។ លើសពីនេះ មានភស្តុតាងនៃអតិថិជន Intellexa ដែលមានមូលដ្ឋាននៅអារ៉ាប៊ីសាអូឌីត កាហ្សាក់ស្ថាន អង់ហ្គោឡា និងម៉ុងហ្គោលី នៅតែទំនាក់ទំនងជាមួយហេដ្ឋារចនាសម្ព័ន្ធពហុកម្រិតរបស់ Predator។

វាបានបន្ថែមថា «ផ្ទុយទៅវិញ អតិថិជននៅបុតស្វាណា ទ្រីនីដាដ និងតូបាហ្គោ និងអេហ្ស៊ីបបានបញ្ឈប់ការទំនាក់ទំនងនៅក្នុងខែមិថុនា ឧសភា និងមីនា ឆ្នាំ២០២៥ រៀងៗខ្លួន»។ "នេះអាចបង្ហាញថាអង្គភាពទាំងនេះបានបញ្ឈប់ការប្រើប្រាស់កម្មវិធីចារកម្ម Predator របស់ពួកគេនៅក្នុងអំឡុងពេលទាំងនោះ។ ទោះជាយ៉ាងណាក៏ដោយ វាក៏អាចទៅរួចដែរថាពួកគេគ្រាន់តែកែប្រែ ឬធ្វើចំណាកស្រុកការរៀបចំហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួកគេ"។