- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងម្នាក់ដែលមានទំនាក់ទំនងជាមួយប្រទេសចិនត្រូវបានសន្មតថាជាការវាយប្រហារតាមអ៊ីនធឺណិតដែលកំណត់គោលដៅអង្គការមិនស្វែងរកប្រាក់ចំណេញរបស់សហរដ្ឋអាមេរិក ដោយមានគោលបំណងបង្កើតភាពស្ថិតស្ថេររយៈពេលវែង ដែលជាផ្នែកមួយនៃសកម្មភាពទូលំទូលាយដែលមានគោលបំណងទៅលើអង្គភាពអាមេរិកដែលមានទំនាក់ទំនង ឬពាក់ព័ន្ធនឹងបញ្ហាគោលនយោបាយ។

យោងតាមរបាយការណ៍មួយពីក្រុម Symantec និង Carbon Black របស់ Broadcom អង្គការនេះ "សកម្មក្នុងការព្យាយាមជះឥទ្ធិពលដល់គោលនយោបាយរបស់រដ្ឋាភិបាលសហរដ្ឋអាមេរិកលើបញ្ហាអន្តរជាតិ"។ អ្នកវាយប្រហារបានគ្រប់គ្រងដើម្បីចូលប្រើបណ្តាញអស់រយៈពេលជាច្រើនសប្តាហ៍នៅក្នុងខែមេសា ឆ្នាំ 2025។

សញ្ញាដំបូងនៃសកម្មភាពបានកើតឡើងនៅថ្ងៃទី 5 ខែមេសា ឆ្នាំ 2025 នៅពេលដែលកិច្ចខិតខំប្រឹងប្រែងស្កេនទ្រង់ទ្រាយធំត្រូវបានរកឃើញប្រឆាំងនឹងម៉ាស៊ីនមេដោយទាញយកអត្ថប្រយោជន៍ពីការវាយប្រហារល្បីៗជាច្រើន រួមទាំង CVE-2022-26134 (Atlassian), CVE-2021-44228 (Apache Log4j), CVE-2017-9805 (Apache Struts) និង CVE-2017-17562 (GoAhead Web Server)។ គ្មានសកម្មភាពបន្ថែមទៀតត្រូវបានកត់ត្រាទុករហូតដល់ថ្ងៃទី 16 ខែមេសា នៅពេលដែលការវាយប្រហារបានប្រតិបត្តិពាក្យបញ្ជា curl ជាច្រើនដើម្បីសាកល្បងការតភ្ជាប់អ៊ីនធឺណិត បន្ទាប់ពីនោះឧបករណ៍បន្ទាត់ពាក្យបញ្ជា Windows netstat ត្រូវបានប្រតិបត្តិដើម្បីប្រមូលព័ត៌មានការកំណត់រចនាសម្ព័ន្ធបណ្តាញ។ បន្ទាប់មកដោយការរៀបចំការបន្តនៅលើម៉ាស៊ីនតាមរយៈភារកិច្ចដែលបានកំណត់ពេល។

ភារកិច្ចនេះត្រូវបានរចនាឡើងដើម្បីប្រតិបត្តិឯកសារគោលពីរ Microsoft "msbuild.exe" ស្របច្បាប់ដើម្បីដំណើរការបន្ទុកដែលមិនស្គាល់ ក៏ដូចជាបង្កើតភារកិច្ចដែលបានកំណត់ពេលមួយផ្សេងទៀតដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធដើម្បីដំណើរការរៀងរាល់ 60 នាទីម្តងជាអ្នកប្រើប្រាស់ប្រព័ន្ធដែលមានសិទ្ធិខ្ពស់។

Symantec និង Carbon Black បាននិយាយថា ភារកិច្ចថ្មីនេះមានសមត្ថភាពផ្ទុក និងចាក់កូដដែលមិនស្គាល់ទៅក្នុង "csc.exe" ដែលនៅទីបំផុតបានបង្កើតទំនាក់ទំនងជាមួយម៉ាស៊ីនមេបញ្ជា និងត្រួតពិនិត្យ (C2) ("38.180.83[.]166")។ ក្រោយមក អ្នកវាយប្រហារត្រូវបានគេសង្កេតឃើញកំពុងប្រតិបត្តិកម្មវិធីផ្ទុកផ្ទាល់ខ្លួនដើម្បីស្រាយ និងដំណើរការបន្ទុកដែលមិនបានបញ្ជាក់ ដែលទំនងជាមេរោគ Trojan ចូលប្រើពីចម្ងាយ (RAT) នៅក្នុងអង្គចងចាំ។

ក៏ត្រូវបានគេសង្កេតឃើញផងដែរនូវការប្រតិបត្តិនៃសមាសភាគ Vipre AV ស្របច្បាប់ ("vetysafe.exe") ដើម្បីផ្ទុក DLL loader ("sbamres.dll")។ សមាសភាគនេះក៏ត្រូវបានគេនិយាយថាត្រូវបានប្រើសម្រាប់ការផ្ទុក DLL ចំហៀងទាក់ទងនឹង Deed RAT (ហៅកាត់ថា Snappybee) ក្នុងសកម្មភាពមុនដែលសន្មតថាជា Salt Typhoon (ហៅកាត់ថា Earth Estries) និងក្នុងការវាយប្រហារដែលសន្មតថាជា Earth Longzhi ដែលជាក្រុមរងនៃ APT41។

Broadcom បាននិយាយថា "ច្បាប់ចម្លងនៃ DLL ព្យាបាទនេះពីមុនត្រូវបានប្រើក្នុងការវាយប្រហារដែលភ្ជាប់ទៅនឹងអ្នកគំរាមកំហែងដែលមានមូលដ្ឋាននៅប្រទេសចិនដែលគេស្គាល់ថាជា Space Pirates"។ "វ៉ារ្យ៉ង់នៃសមាសភាគនេះ ដែលមានឈ្មោះឯកសារខុសគ្នា ក៏ត្រូវបានប្រើប្រាស់ដោយក្រុម APT ចិន Kelp (ហៅកាត់ថា Salt Typhoon) ក្នុងឧប្បត្តិហេតុដាច់ដោយឡែកមួយផងដែរ"។

ឧបករណ៍មួយចំនួនផ្សេងទៀតដែលត្រូវបានគេសង្កេតឃើញនៅក្នុងបណ្តាញគោលដៅរួមមាន Dcsync និង Imjpuexc។ វាមិនច្បាស់ទេថាតើអ្នកវាយប្រហារទទួលបានជោគជ័យប៉ុណ្ណាក្នុងកិច្ចខិតខំប្រឹងប្រែងរបស់ពួកគេ។ គ្មានសកម្មភាពបន្ថែមណាមួយត្រូវបានចុះបញ្ជីបន្ទាប់ពីថ្ងៃទី 16 ខែមេសា ឆ្នាំ 2025 ទេ។

"វាច្បាស់ណាស់ពីសកម្មភាពលើជនរងគ្រោះនេះថា អ្នកវាយប្រហារកំពុងមានគោលបំណងបង្កើតវត្តមានជាប់លាប់ និងលួចលាក់នៅលើបណ្តាញ ហើយពួកគេក៏ចាប់អារម្មណ៍យ៉ាងខ្លាំងក្នុងការកំណត់គោលដៅឧបករណ៍បញ្ជាដែន ដែលអាចអនុញ្ញាតឱ្យពួកគេរីករាលដាលដល់ម៉ាស៊ីនជាច្រើននៅលើបណ្តាញ" Symantec និង Carbon Black បាននិយាយ។

"ការចែករំលែកឧបករណ៍ក្នុងចំណោមក្រុមនានា គឺជានិន្នាការយូរអង្វែងក្នុងចំណោមអ្នកគំរាមកំហែងចិន ដែលធ្វើឱ្យវាពិបាកក្នុងការនិយាយថាក្រុមជាក់លាក់ណាមួយនៅពីក្រោយសកម្មភាពមួយចំនួន"។

ការបង្ហាញនេះកើតឡើងនៅពេលដែលអ្នកស្រាវជ្រាវសន្តិសុខម្នាក់ដែលមានឈ្មោះហៅក្រៅតាមអ៊ីនធឺណិត BartBlaze បានបង្ហាញពី Salt Typhoon ពីការកេងប្រវ័ញ្ចកំហុសសុវត្ថិភាពនៅក្នុង WinRAR (CVE-2025-8088) ដើម្បីចាប់ផ្តើមខ្សែសង្វាក់វាយប្រហារដែលផ្ទុក DLL ដែលទទួលខុសត្រូវចំពោះការដំណើរការ shellcode នៅលើម៉ាស៊ីនដែលរងការសម្របសម្រួល។ បន្ទុកចុងក្រោយត្រូវបានរចនាឡើងដើម្បីបង្កើតទំនាក់ទំនងជាមួយម៉ាស៊ីនមេពីចម្ងាយ ("mimosa.gleeze[.]com")។

សកម្មភាពពីក្រុម Hacking ចិនផ្សេងទៀត

យោងតាមរបាយការណ៍មួយពី ESET ក្រុមដែលមានសម្ព័ន្ធភាពជាមួយចិនបានបន្តសកម្មវាយប្រហារអង្គភាពនានានៅទូទាំងអាស៊ី អឺរ៉ុប អាមេរិកឡាទីន និងសហរដ្ឋអាមេរិក ដើម្បីបម្រើអាទិភាពភូមិសាស្ត្រនយោបាយរបស់ទីក្រុងប៉េកាំង។ យុទ្ធនាការគួរឱ្យកត់សម្គាល់មួយចំនួនរួមមាន -

-ការកំណត់គោលដៅលើវិស័យថាមពលនៅអាស៊ីកណ្តាលដោយអ្នកគំរាមកំហែងម្នាក់ដែលមានរហស្សនាមថា Speccom (ហៅកាត់ថា IndigoZebra ឬ SMAC) ក្នុងខែកក្កដា ឆ្នាំ២០២៥ តាមរយៈអ៊ីមែលបន្លំដើម្បីចែកចាយបំរែបំរួលនៃ BLOODALCHEMY និង backdoor ផ្ទាល់ខ្លួនដូចជា kidsRAT និង RustVoralix។

-ការកំណត់គោលដៅលើអង្គការអឺរ៉ុបដោយអ្នកគំរាមកំហែងម្នាក់ដែលមានរហស្សនាមថា DigitalRecyclers ក្នុងខែកក្កដា ឆ្នាំ២០២៥ ដោយប្រើបច្ចេកទេសតស៊ូមិនធម្មតាដែលពាក់ព័ន្ធនឹងការប្រើប្រាស់ឧបករណ៍ចូលប្រើប្រាស់ Magnifier ដើម្បីទទួលបានសិទ្ធិប្រព័ន្ធ។

-ការកំណត់គោលដៅលើអង្គភាពរដ្ឋាភិបាលនៅអាមេរិកឡាទីន (អាហ្សង់ទីន អេក្វាឌ័រ ហ្គាតេម៉ាឡា ហុងឌូរ៉ាស និងប៉ាណាម៉ា) រវាងខែមិថុនា និងខែកញ្ញា ឆ្នាំ២០២៥ ដោយអ្នកគំរាមកំហែងម្នាក់ដែលមានរហស្សនាមថា FamousSparrow ដែលទំនងជាកេងចំណេញពីចំណុចខ្វះខាត ProxyLogon នៅក្នុង Microsoft Exchange Server ដើម្បីដាក់ពង្រាយ SparrowDoor។

-ការកំណត់គោលដៅលើក្រុមហ៊ុនតៃវ៉ាន់មួយក្នុងវិស័យអាកាសចរណ៍ការពារជាតិ អង្គការពាណិជ្ជកម្មសហរដ្ឋអាមេរិកដែលមានមូលដ្ឋាននៅប្រទេសចិន និងការិយាល័យរបស់អង្គភាពរដ្ឋាភិបាលក្រិកដែលមានមូលដ្ឋាននៅប្រទេសចិន និងស្ថាប័នរដ្ឋាភិបាលអេក្វាឌ័ររវាងខែឧសភា និងខែកញ្ញា ឆ្នាំ២០២៥ ដោយអ្នកគំរាមកំហែងម្នាក់ដែលមានឈ្មោះកូដ SinisterEye (ហៅកាត់ថា LuoYu និង Cascade Panda) ដើម្បីចែកចាយមេរោគដូចជា WinDealer (សម្រាប់ Windows) និង SpyDealer (សម្រាប់ Android) ដោយប្រើការវាយប្រហាររបស់សត្រូវនៅកណ្តាល (AitM) ដើម្បីប្លន់យន្តការធ្វើបច្ចុប្បន្នភាពកម្មវិធីស្របច្បាប់។

ការកំណត់គោលដៅលើក្រុមហ៊ុនជប៉ុន និងសហគ្រាសពហុជាតិសាសន៍មួយ ដែលទាំងពីរនៅក្នុងប្រទេសកម្ពុជា ក្នុងខែមិថុនា ឆ្នាំ២០២៥ ដោយអ្នកគំរាមកំហែងម្នាក់ដែលមានឈ្មោះកូដ PlushDaemon ដោយមធ្យោបាយនៃការបំពុល AitM ដើម្បីចែកចាយ SlowStepper។

ESET បាននិយាយថា "PlushDaemon សម្រេចបានទីតាំង AitM ដោយការធ្វើឱ្យខូចឧបករណ៍បណ្តាញដូចជារ៉ោតទ័រ និងការដាក់ពង្រាយឧបករណ៍មួយដែលយើងបានដាក់ឈ្មោះថា EdgeStepper ដែលប្តូរទិសចរាចរណ៍ DNS ពីបណ្តាញគោលដៅទៅកាន់ម៉ាស៊ីនមេ DNS ពីចម្ងាយដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ"។

"ម៉ាស៊ីនមេនេះឆ្លើយតបទៅនឹងសំណួរសម្រាប់ដែនដែលទាក់ទងនឹងហេដ្ឋារចនាសម្ព័ន្ធអាប់ដេតកម្មវិធីជាមួយអាសយដ្ឋាន IP របស់ម៉ាស៊ីនមេគេហទំព័រដែលអនុវត្តការលួចចូលអាប់ដេត ហើយនៅទីបំផុតបម្រើ backdoor ដ៏លេចធ្លោរបស់ PlushDaemon គឺ SlowStepper"។

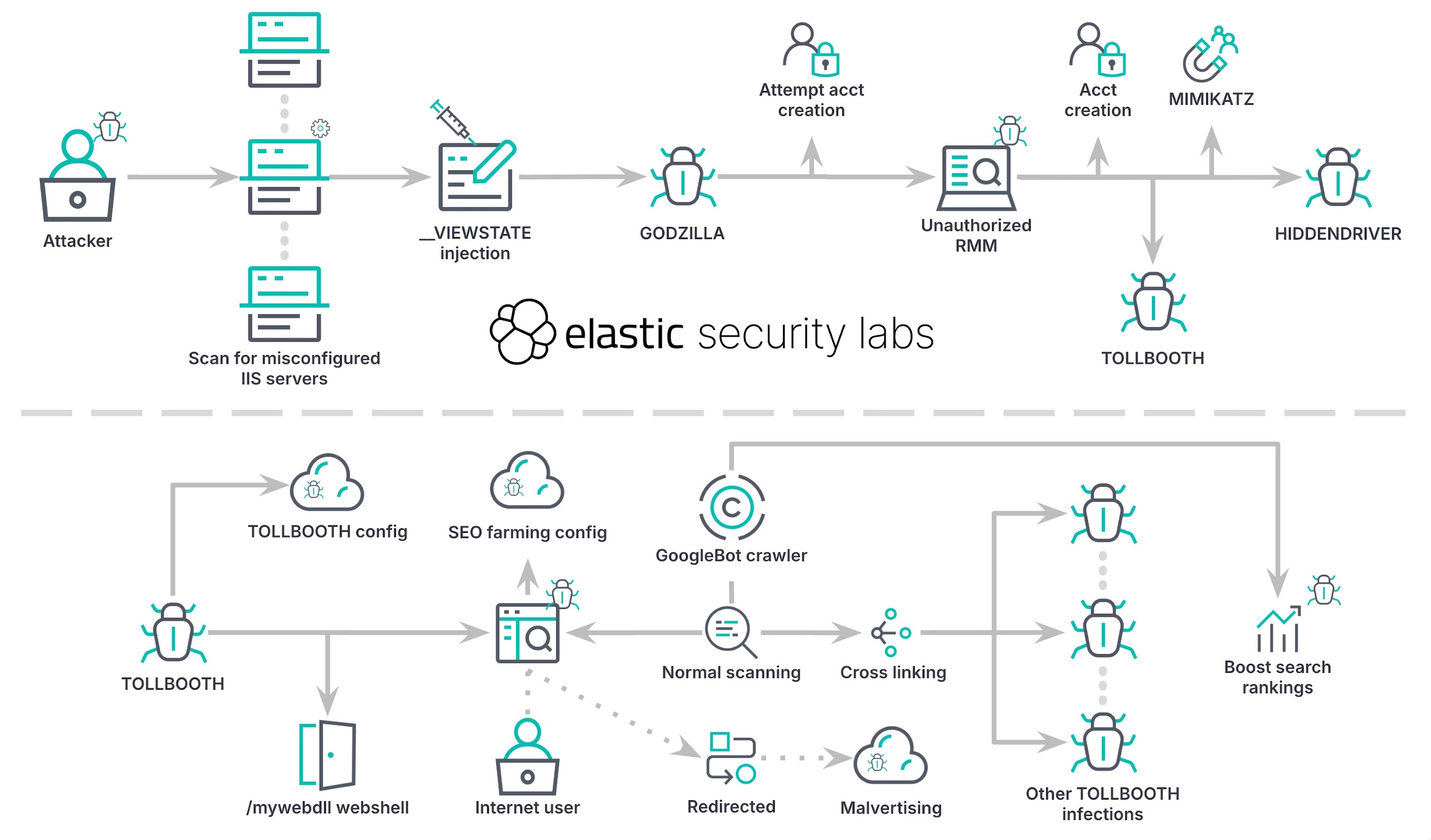

ក្រុម Hacker ចិនកំណត់គោលដៅម៉ាស៊ីនមេ IIS ដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធមិនត្រឹមត្រូវ

ក្នុងរយៈពេលប៉ុន្មានខែថ្មីៗនេះ អ្នកប្រមាញ់ការគំរាមកំហែងក៏បានប្រទះឃើញអ្នកគំរាមកំហែងនិយាយភាសាចិនដែលកំណត់គោលដៅម៉ាស៊ីនមេ IIS ដែលត្រូវបានកំណត់រចនាសម្ព័ន្ធមិនត្រឹមត្រូវដោយប្រើសោម៉ាស៊ីនដែលបង្ហាញជាសាធារណៈដើម្បីដំឡើង backdoor ដែលមានឈ្មោះថា TOLLBOOTH (ហៅកាត់ថា HijackServer) ដែលភ្ជាប់មកជាមួយនឹងសមត្ថភាព SEO cloaking និង web shell។

ក្រុមអ្នកស្រាវជ្រាវ Elastic Security Labs បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយនៅចុងខែមុនថា "REF3927 បានរំលោភលើកូនសោម៉ាស៊ីន ASP.NET ដែលបានបង្ហាញជាសាធារណៈ ដើម្បីសម្របសម្រួលម៉ាស៊ីនមេ IIS និងដាក់ពង្រាយម៉ូឌុលក្លែងបន្លំ SEO TOLLBOOTH នៅទូទាំងពិភពលោក"។ យោងតាម HarfangLab ប្រតិបត្តិការនេះបានឆ្លងមេរោគម៉ាស៊ីនមេរាប់រយនៅជុំវិញពិភពលោក ដោយការឆ្លងមេរោគផ្តោតសំខាន់នៅក្នុងប្រទេសឥណ្ឌា និងសហរដ្ឋអាមេរិក។

ការវាយប្រហារទាំងនេះក៏ត្រូវបានកំណត់លក្ខណៈដោយការប៉ុនប៉ងប្រើប្រាស់ការចូលប្រើដំបូងដើម្បីទម្លាក់សំបកគេហទំព័រ Godzilla ប្រតិបត្តិឧបករណ៍ចូលប្រើពីចម្ងាយ GotoHTTP ប្រើ Mimikatz ដើម្បីប្រមូលព័ត៌មានសម្ងាត់ និងដាក់ពង្រាយ HIDDENDRIVER ដែលជាកំណែដែលបានកែប្រែនៃ rootkit ប្រភពបើកចំហដែលលាក់ ដើម្បីលាក់វត្តមាននៃ payloads ដែលមានគំនិតអាក្រក់នៅលើម៉ាស៊ីនដែលឆ្លងមេរោគ។

គួរកត់សម្គាល់ថា ចង្កោមនេះគឺជាការបន្ថែមចុងក្រោយបំផុតទៅក្នុងបញ្ជីវែងនៃអ្នកគំរាមកំហែងចិន ដូចជា GhostRedirector, Operation Rewrite និង UAT-8099 ដែលបានកំណត់គោលដៅម៉ាស៊ីនមេ IIS ដែលបង្ហាញពីការកើនឡើងនៃសកម្មភាពបែបនេះ។

ក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតរបស់បារាំងបាននិយាយថា "ខណៈពេលដែលប្រតិបត្តិករព្យាបាទហាក់ដូចជាកំពុងប្រើភាសាចិនជាភាសាសំខាន់របស់ពួកគេ និងទាញយកប្រយោជន៍ពីការសម្របសម្រួលដើម្បីគាំទ្រដល់ការបង្កើនប្រសិទ្ធភាពម៉ាស៊ីនស្វែងរក (SEO) យើងសង្កេតឃើញថាម៉ូឌុលដែលដាក់ពង្រាយផ្តល់នូវឆានែលអចិន្ត្រៃយ៍ និងមិនមានសុពលភាព ដែលអនុញ្ញាតឱ្យភាគីណាមួយប្រតិបត្តិពាក្យបញ្ជាពីចម្ងាយនៅលើម៉ាស៊ីនមេដែលរងផលប៉ះពាល់"។