- ដោយ Admin

- Mar 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

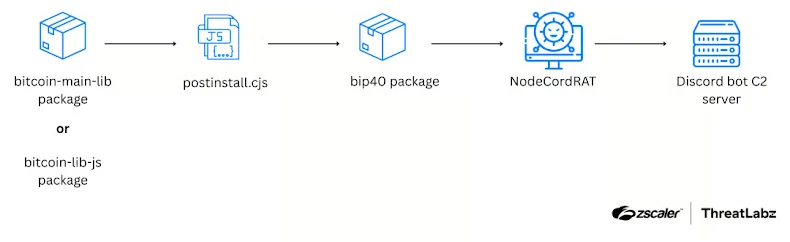

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានរកឃើញកញ្ចប់ npm ព្យាបាទចំនួនបី ដែលត្រូវបានរចនាឡើងដើម្បីចែកចាយមេរោគដែលពីមុនមិនមានឯកសារហៅថា NodeCordRAT។

ឈ្មោះនៃកញ្ចប់ទាំងនោះ ដែលទាំងអស់នេះត្រូវបានដកចេញគិតត្រឹមខែវិច្ឆិកា ឆ្នាំ២០២៥ ត្រូវបានរាយខាងក្រោម។ ពួកវាត្រូវបានផ្ទុកឡើងដោយអ្នកប្រើប្រាស់ម្នាក់ឈ្មោះ "wenmoonx"។

-bitcoin-main-lib (ទាញយកចំនួន ២៣០០ ដង)

-bitcoin-lib-js (ទាញយកចំនួន ១៩៣ ដង)

-bip40 (ទាញយកចំនួន ៩៧០ ដង)

"កញ្ចប់ bitcoin-main-lib និង bitcoin-lib-js ប្រតិបត្តិស្គ្រីប postinstall.cjs កំឡុងពេលដំឡើង ដែលដំឡើង bip40 ដែលជាកញ្ចប់ដែលមានផ្ទុកមេរោគព្យាបាទ" អ្នកស្រាវជ្រាវ Zscaler ThreatLabz លោក Satyam Singh និង Lakhan Parashar បាននិយាយ។ "Payload ចុងក្រោយនេះ ដែលមានឈ្មោះថា NodeCordRAT ដោយ ThreatLabz គឺជាមេរោគ Trojan ចូលប្រើពីចម្ងាយ (RAT) ដែលមានសមត្ថភាពលួចទិន្នន័យ"។

NodeCordRAT ទទួលបានឈ្មោះរបស់វាពីការប្រើប្រាស់ npm ជាវ៉ិចទ័រផ្សព្វផ្សាយ និងម៉ាស៊ីនមេ Discord សម្រាប់ការទំនាក់ទំនងបញ្ជា និងគ្រប់គ្រង (C2)។ មេរោគនេះត្រូវបានបំពាក់ដើម្បីលួចយកព័ត៌មានសម្ងាត់ Google Chrome ថូខឹន API និងឃ្លាគ្រាប់ពូជពីកាបូបរូបិយប័ណ្ណគ្រីបតូដូចជា MetaMask។

យោងតាមក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិត ជនល្មើសគំរាមកំហែងនៅពីក្រោយយុទ្ធនាការនេះត្រូវបានគេវាយតម្លៃថាបានដាក់ឈ្មោះកញ្ចប់ទាំងនោះតាមឃ្លាំងផ្ទុកពិតប្រាកដដែលត្រូវបានរកឃើញនៅក្នុងគម្រោង bitcoinjs ស្របច្បាប់ ដូចជា bitcoinjs-lib, bip32, bip38 និង bip38។

ទាំង "bitcoin-main-lib" និង "bitcoin-lib-js" រួមមានឯកសារ "package.json" ដែលមាន "postinstall.cjs" ជាស្គ្រីប postinstall ដែលនាំទៅដល់ការប្រតិបត្តិ "bip40" ដែលមាន NodeCordRAT payload។

មេរោគនេះ ក្រៅពីការស្កេនស្នាមម្រាមដៃរបស់ម៉ាស៊ីនដែលឆ្លងមេរោគ ដើម្បីបង្កើតឧបករណ៍កំណត់អត្តសញ្ញាណតែមួយគត់នៅទូទាំងប្រព័ន្ធ Windows, Linux និង macOS វាប្រើប្រាស់ម៉ាស៊ីនមេ Discord ដែលបានអ៊ិនកូដរឹង ដើម្បីបើកឆានែលទំនាក់ទំនងសម្ងាត់ ដើម្បីទទួលការណែនាំ និងប្រតិបត្តិវា -

-!run ដើម្បីប្រតិបត្តិពាក្យបញ្ជាសែលតាមអំពើចិត្ត ដោយប្រើមុខងារ exec របស់ Node.js

-!screenshot ដើម្បីថតរូបអេក្រង់កុំព្យូទ័រលើតុពេញលេញ និងច្រោះឯកសារ PNG ទៅកាន់ឆានែល Discord

-!sendfile ដើម្បីផ្ទុកឡើងឯកសារដែលបានបញ្ជាក់ទៅកាន់ឆានែល Discord

"ទិន្នន័យនេះត្រូវបានច្រោះចេញដោយប្រើ API របស់ Discord ជាមួយនឹងសញ្ញាសម្ងាត់ដែលបានអ៊ិនកូដរឹង ហើយផ្ញើទៅកាន់ឆានែលឯកជន" Zscaler បាននិយាយ។ "ឯកសារដែលត្រូវបានគេលួចត្រូវបានផ្ទុកឡើងជាឯកសារភ្ជាប់សារតាមរយៈចំណុចបញ្ចប់ REST របស់ Discord /channels/{id}/messages"។