- ដោយ Admin

- Jan 20, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតកំពុងទាក់ទាញចំណាប់អារម្មណ៍ទៅលើយុទ្ធនាការថ្មីមួយដែលកំពុងទាញយកឃ្លាំង Python ដែលបង្ហោះដោយ GitHub ដើម្បីចែកចាយ Remote Access Trojan (RAT) ដែលមានមូលដ្ឋានលើ JavaScript ដែលមិនមានឯកសារពីមុន ដែលមានឈ្មោះថា PyStoreRAT។

អ្នកស្រាវជ្រាវ Morphisec លោក Yonatan Edri បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលចែករំលែកជាមួយ The Hacker News ថា "ឃ្លាំងទាំងនេះ ដែលជារឿយៗត្រូវបានគេចាត់ទុកថាជាឧបករណ៍អភិវឌ្ឍន៍ ឬឧបករណ៍ OSINT មានតែកូដមួយចំនួនតូចប៉ុណ្ណោះដែលទទួលខុសត្រូវចំពោះការទាញយកឯកសារ HTA ពីចម្ងាយដោយស្ងាត់ៗ និងប្រតិបត្តិវាតាមរយៈ 'mshta.exe'"។

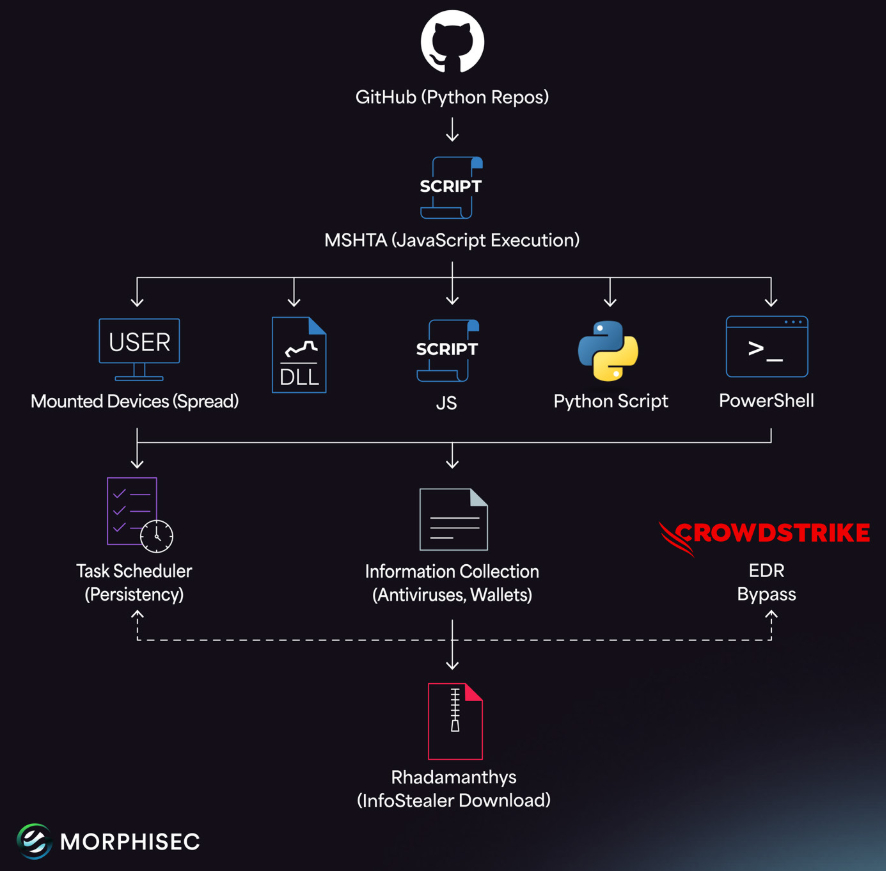

PyStoreRAT ត្រូវបានគេពិពណ៌នាថាជាការផ្សាំ "ម៉ូឌុល ពហុដំណាក់កាល" ដែលអាចប្រតិបត្តិម៉ូឌុល EXE, DLL, PowerShell, MSI, Python, JavaScript និង HTA។ មេរោគនេះក៏ដាក់ពង្រាយឧបករណ៍លួចព័ត៌មានដែលគេស្គាល់ថា Rhadamanthys ជាបន្ទុកបន្ត។

ខ្សែសង្វាក់វាយប្រហារពាក់ព័ន្ធនឹងការចែកចាយមេរោគតាមរយៈ Python ឬ JavaScript loader stubs ដែលបានបង្កប់នៅក្នុងឃ្លាំង GitHub ដែលក្លែងបន្លំជាឧបករណ៍ OSINT, DeFi bots, GPT wrappers និងឧបករណ៍សុវត្ថិភាពដែលត្រូវបានរចនាឡើងដើម្បីទាក់ទាញអ្នកវិភាគ និងអ្នកអភិវឌ្ឍន៍។

សញ្ញាដំបូងបំផុតនៃយុទ្ធនាការនេះមានតាំងពីពាក់កណ្តាលខែមិថុនា ឆ្នាំ២០២៥ ដោយមានលំហូរ "ឃ្លាំង" ជាបន្តបន្ទាប់ដែលបានបោះពុម្ពផ្សាយចាប់តាំងពីពេលនោះមក។ ឧបករណ៍ទាំងនេះត្រូវបានផ្សព្វផ្សាយតាមរយៈវេទិកាប្រព័ន្ធផ្សព្វផ្សាយសង្គមដូចជា YouTube និង X ក៏ដូចជាបំប៉ោងម៉ែត្រផ្កាយ និងរង្វាស់សមមូលរបស់ឃ្លាំងដោយសិប្បនិម្មិត - បច្ចេកទេសមួយដែលរំលឹកដល់បណ្តាញខ្មោច Stargazers។

អ្នកគំរាមកំហែងនៅពីក្រោយយុទ្ធនាការនេះទាញយកអត្ថប្រយោជន៍ពីគណនី GitHub ដែលទើបបង្កើតថ្មី ឬគណនីដែលអសកម្មអស់រយៈពេលជាច្រើនខែ ដើម្បីបោះពុម្ពផ្សាយឃ្លាំង ដោយលួចលាក់លួចយកទិន្នន័យព្យាបាទក្នុងទម្រង់នៃការប្តេជ្ញាចិត្ត "ថែទាំ" នៅក្នុងខែតុលា និងខែវិច្ឆិកា បន្ទាប់ពីឧបករណ៍ទាំងនោះចាប់ផ្តើមទទួលបានប្រជាប្រិយភាព និងបានចុះចតនៅក្នុងបញ្ជីនិន្នាការកំពូលរបស់ GitHub។

ជាការពិតណាស់ ឧបករណ៍ជាច្រើនមិនដំណើរការដូចដែលវាត្រូវបានផ្សព្វផ្សាយនោះទេ ដោយបង្ហាញតែម៉ឺនុយឋិតិវន្ត ឬចំណុចប្រទាក់មិនអន្តរកម្មក្នុងករណីខ្លះ ខណៈពេលដែលឧបករណ៍ផ្សេងទៀតអនុវត្តប្រតិបត្តិការកន្លែងដាក់តិចតួចបំផុត។ ចេតនានៅពីក្រោយប្រតិបត្តិការនេះគឺដើម្បីផ្តល់ឱ្យពួកគេនូវភាពស្របច្បាប់ដោយរំលោភលើទំនុកចិត្តដែលមាននៅក្នុង GitHub និងបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យប្រតិបត្តិ stub loader ដែលទទួលខុសត្រូវចំពោះការចាប់ផ្តើមខ្សែសង្វាក់ឆ្លង។

នេះបង្កឱ្យមានការប្រតិបត្តិនៃទិន្នន័យកម្មវិធី HTML ពីចម្ងាយ (HTA) ដែលផ្តល់មេរោគ PyStoreRAT ដែលភ្ជាប់មកជាមួយសមត្ថភាពក្នុងការបង្កើតទម្រង់ប្រព័ន្ធ ពិនិត្យមើលសិទ្ធិអ្នកគ្រប់គ្រង និងស្កេនប្រព័ន្ធសម្រាប់ឯកសារដែលទាក់ទងនឹងកាបូបរូបិយប័ណ្ណគ្រីបតូ ជាពិសេសឯកសារដែលទាក់ទងនឹង Ledger Live, Trezor, Exodus, Atomic, Guarda និង BitBox02។

ស្ទីវកម្មវិធីផ្ទុកទិន្នន័យប្រមូលបញ្ជីផលិតផលកំចាត់មេរោគដែលបានដំឡើង ហើយពិនិត្យមើលខ្សែអក្សរដែលត្រូវនឹង "Falcon" (ឯកសារយោងទៅ CrowdStrike Falcon) ឬ "Reason" (ឯកសារយោងទៅ Cybereason ឬ ReasonLabs) ដែលទំនងជាក្នុងការប៉ុនប៉ងកាត់បន្ថយភាពមើលឃើញ។ ក្នុងករណីដែលពួកវាត្រូវបានរកឃើញ វានឹងដំណើរការ "mshta.exe" តាមរយៈ "cmd.exe"។ បើមិនដូច្នោះទេ វាបន្តជាមួយនឹងការប្រតិបត្តិ "mshta.exe" ដោយផ្ទាល់។

ភាពស្ថិតស្ថេរត្រូវបានសម្រេចដោយការរៀបចំភារកិច្ចដែលបានកំណត់ពេលដែលត្រូវបានក្លែងបន្លំជាការអាប់ដេតកម្មវិធី NVIDIA ដោយខ្លួនឯង។ នៅដំណាក់កាលចុងក្រោយ មេរោគនឹងទាក់ទងម៉ាស៊ីនមេខាងក្រៅដើម្បីទាញយកពាក្យបញ្ជាដើម្បីប្រតិបត្តិលើម៉ាស៊ីន។ ពាក្យបញ្ជាដែលគាំទ្រមួយចំនួនត្រូវបានរាយខាងក្រោម -

-ទាញយក និងប្រតិបត្តិបន្ទុក EXE រួមទាំង Rhadamanthys

-ទាញយក និងស្រង់ចេញបណ្ណសារ ZIP

-ទាញយក DLL ព្យាបាទ ហើយប្រតិបត្តិវាដោយប្រើ "rundll32.exe"

-ទាញយកកូដ JavaScript ឆៅ ហើយប្រតិបត្តិវាដោយថាមវន្តនៅក្នុងអង្គចងចាំដោយប្រើ eval()

-ទាញយក និងដំឡើងកញ្ចប់ MSI

-បង្កើតដំណើរការ "mshta.exe" បន្ទាប់បន្សំដើម្បីផ្ទុកបន្ទុក HTA ពីចម្ងាយបន្ថែម

-ប្រតិបត្តិពាក្យបញ្ជា PowerShell ដោយផ្ទាល់នៅក្នុងអង្គចងចាំ

-រីករាលដាលតាមរយៈដ្រាយចល័តដោយជំនួសឯកសារស្របច្បាប់ជាមួយឯកសារ Windows Shortcut (LNK) ព្យាបាទ

-លុបភារកិច្ចដែលបានកំណត់ពេលដើម្បីលុបដានកោសល្យវិច្ច័យ

-បច្ចុប្បន្នមិនទាន់ដឹងថាអ្នកណានៅពីក្រោយប្រតិបត្តិការនោះទេ ប៉ុន្តែ -វត្តមាននៃវត្ថុបុរាណភាសារុស្ស៊ី និងគំរូកូដសំដៅទៅលើអ្នកគំរាមកំហែងដែលទំនងជាមានប្រភពដើមនៅអឺរ៉ុបខាងកើត នេះបើយោងតាមលោក Morphisec។

លោក Edri បានសន្និដ្ឋានថា "PyStoreRAT តំណាងឱ្យការផ្លាស់ប្តូរឆ្ពោះទៅរកការផ្សាំដែលមានមូលដ្ឋានលើស្គ្រីបម៉ូឌុល ដែលអាចសម្របខ្លួនទៅនឹងការគ្រប់គ្រងសុវត្ថិភាព និងផ្តល់ទម្រង់បន្ទុកច្រើន។ ការប្រើប្រាស់ HTA/JS សម្រាប់ការប្រតិបត្តិ កម្មវិធីផ្ទុក Python សម្រាប់ការចែកចាយ និងតក្កវិជ្ជាគេចវេស Falcon បង្កើតជាជើងទម្រដំណាក់កាលដំបូងដ៏លួចលាក់ ដែលដំណោះស្រាយ EDR បែបប្រពៃណីរកឃើញតែនៅចុងខ្សែសង្វាក់ឆ្លងប៉ុណ្ណោះ"។

ការបង្ហាញព័ត៌មាននេះកើតឡើងនៅពេលដែលអ្នកលក់សន្តិសុខចិន QiAnXin បានរៀបរាប់លម្អិតអំពីមេរោគ Trojan ចូលប្រើពីចម្ងាយ (RAT) ថ្មីមួយដែលមានឈ្មោះកូដថា SetcodeRat ដែលទំនងជាកំពុងត្រូវបានផ្សព្វផ្សាយពាសពេញប្រទេសចាប់តាំងពីខែតុលា ឆ្នាំ២០២៥ តាមរយៈការបោកបញ្ឆោតផ្សព្វផ្សាយពាណិជ្ជកម្ម។ កុំព្យូទ័ររាប់រយគ្រឿង រួមទាំងកុំព្យូទ័ររបស់រដ្ឋាភិបាល និងសហគ្រាស ត្រូវបានគេនិយាយថាបានឆ្លងមេរោគក្នុងរយៈពេលមួយខែ។

មជ្ឈមណ្ឌលស៊ើបការណ៍សម្ងាត់គំរាមកំហែង QiAnXin បាននិយាយថា "កញ្ចប់ដំឡើងព្យាបាទនឹងផ្ទៀងផ្ទាត់តំបន់របស់ជនរងគ្រោះជាមុនសិន"។ "ប្រសិនបើវាមិនស្ថិតនៅក្នុងតំបន់ដែលនិយាយភាសាចិនទេ វានឹងចេញដោយស្វ័យប្រវត្តិ"។

មេរោគនេះត្រូវបានក្លែងបន្លំជាអ្នកដំឡើងស្របច្បាប់សម្រាប់កម្មវិធីពេញនិយមដូចជា Google Chrome ហើយបន្តទៅដំណាក់កាលបន្ទាប់លុះត្រាតែភាសាប្រព័ន្ធត្រូវគ្នានឹងចិនដីគោក (Zh-CN) ហុងកុង (Zh-HK) ម៉ាកាវ (Zh-MO) និងតៃវ៉ាន់ (Zh-TW)។ វាក៏បញ្ចប់ការប្រតិបត្តិផងដែរ ប្រសិនបើការតភ្ជាប់ទៅកាន់ URL Bilibili ("api.bilibili[.]com/x/report/click/now") មិនបានសម្រេច។

នៅដំណាក់កាលបន្ទាប់ ឯកសារដែលអាចប្រតិបត្តិបានមួយឈ្មោះថា "pnm2png.exe" ត្រូវបានដាក់ឱ្យដំណើរការដើម្បីផ្ទុក "zlib1.dll" ដែលបន្ទាប់មកឌិគ្រីបខ្លឹមសារនៃឯកសារមួយឈ្មោះថា "qt.conf" ហើយដំណើរការវា។ បន្ទុកដែលបានឌិគ្រីបគឺជា DLL ដែលបង្កប់បន្ទុក RAT។ SetcodeRat អាចភ្ជាប់ទៅ Telegram ឬម៉ាស៊ីនមេបញ្ជា និងត្រួតពិនិត្យ (C2) ធម្មតាដើម្បីទាញយកការណែនាំ និងអនុវត្តការលួចទិន្នន័យ។

វាអនុញ្ញាតឱ្យមេរោគថតរូបអេក្រង់ កត់ត្រាការចុចគ្រាប់ចុច អានថតឯកសារ កំណត់ថតឯកសារ ចាប់ផ្តើមដំណើរការ ដំណើរការ "cmd.exe" កំណត់ការតភ្ជាប់រន្ធ ប្រមូលព័ត៌មានប្រព័ន្ធ និងការតភ្ជាប់បណ្តាញ ធ្វើបច្ចុប្បន្នភាពខ្លួនវាទៅកំណែថ្មី។