- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

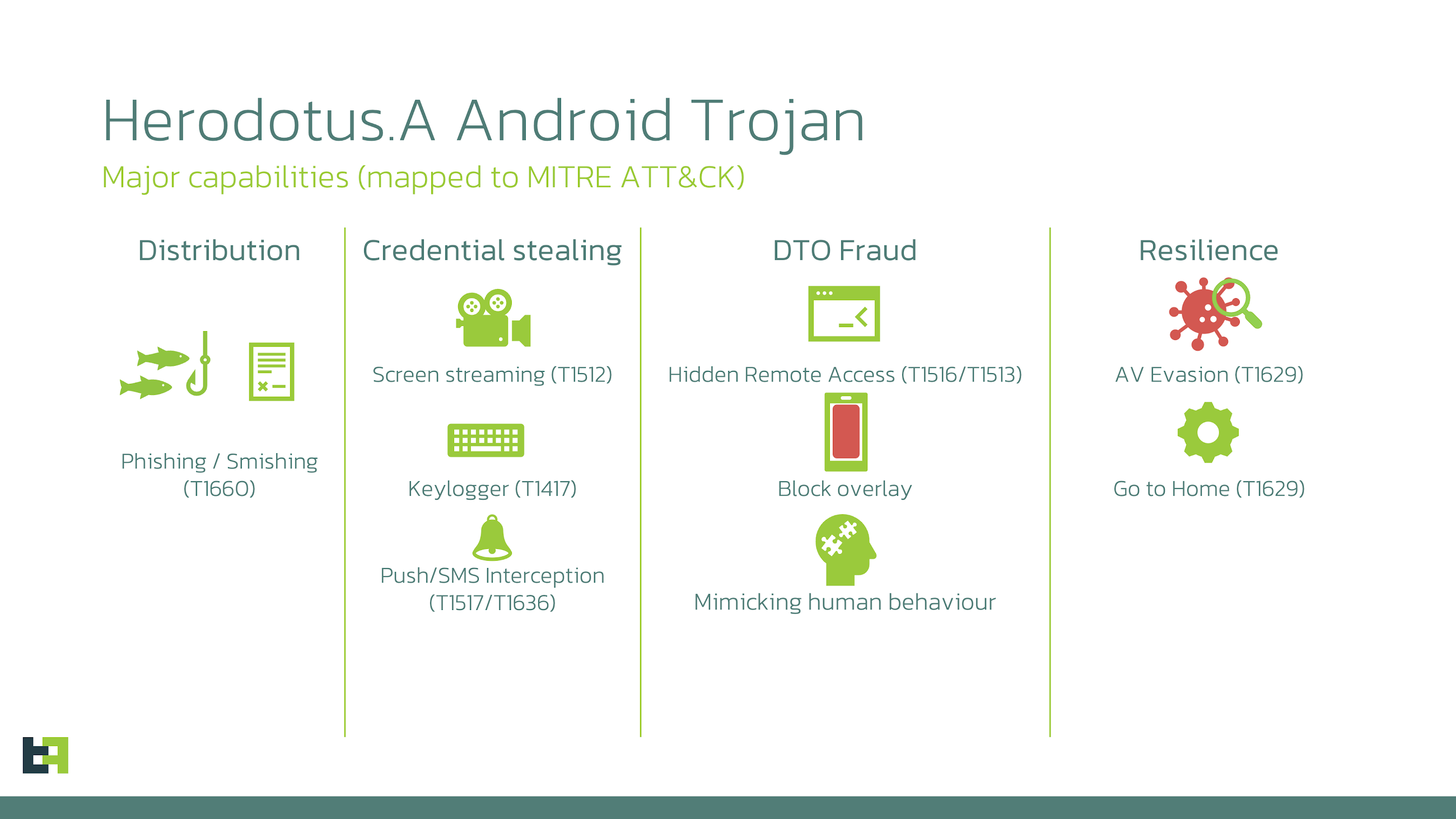

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតអំពីមេរោគ Trojan ធនាគារ Android ថ្មីមួយដែលមានឈ្មោះថា Herodotus ដែលត្រូវបានគេសង្កេតឃើញនៅក្នុងយុទ្ធនាការសកម្មដែលកំណត់គោលដៅប្រទេសអ៊ីតាលី និងប្រេស៊ីល ដើម្បីធ្វើការវាយប្រហារដណ្តើមយកឧបករណ៍ (DTO)។

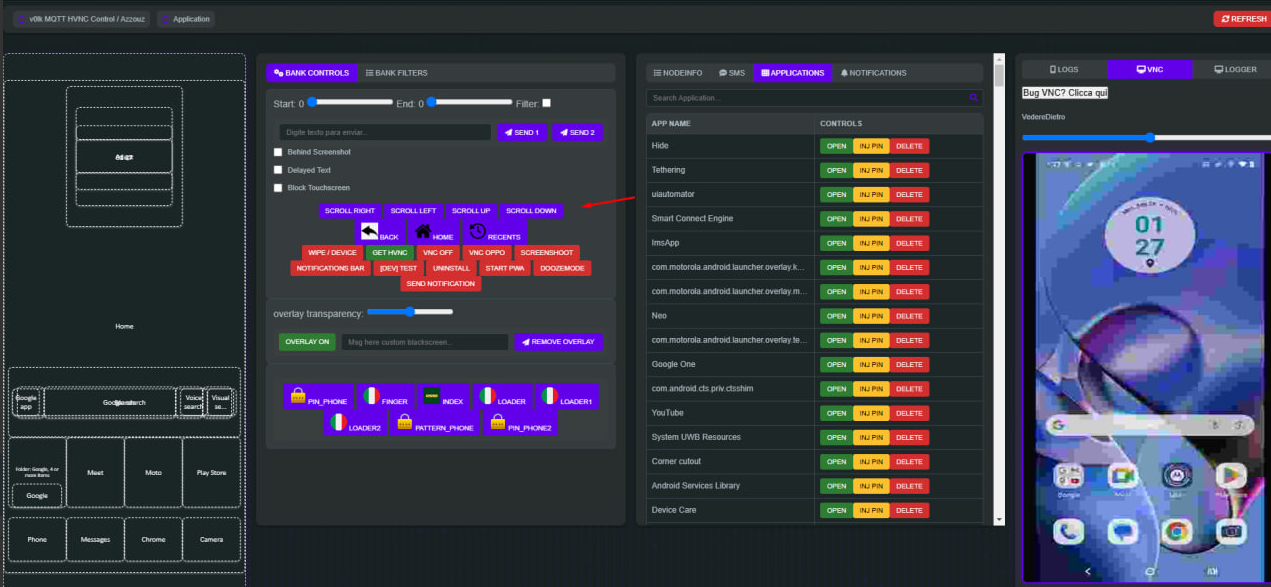

ThreatFabric បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលចែករំលែកជាមួយ The Hacker News ថា "Herodotus ត្រូវបានរចនាឡើងដើម្បីអនុវត្តការដណ្តើមយកឧបករណ៍ ខណៈពេលដែលកំពុងព្យាយាមធ្វើត្រាប់តាមឥរិយាបថរបស់មនុស្ស និងរំលងការរកឃើញជីវមាត្រឥរិយាបថ"។

ក្រុមហ៊ុនសន្តិសុខហូឡង់បាននិយាយថា មេរោគ Trojan នេះត្រូវបានផ្សព្វផ្សាយជាលើកដំបូងនៅក្នុងវេទិកាក្រោមដីនៅថ្ងៃទី 7 ខែកញ្ញា ឆ្នាំ 2025 ដែលជាផ្នែកមួយនៃគំរូ malware-as-a-service (MaaS) ដោយអួតអាងពីសមត្ថភាពរបស់វាក្នុងការដំណើរការលើឧបករណ៍ដែលដំណើរការ Android កំណែ 9 ដល់ 16។

វាត្រូវបានវាយតម្លៃថា ខណៈពេលដែលមេរោគនេះមិនមែនជាការវិវត្តដោយផ្ទាល់នៃមេរោគធនាគារមួយផ្សេងទៀតដែលគេស្គាល់ថា Brokewell វាហាក់ដូចជាបានយកផ្នែកជាក់លាក់របស់វាដើម្បីដាក់បញ្ចូលគ្នានូវពូជថ្មី។ នេះរួមបញ្ចូលទាំងភាពស្រដៀងគ្នានៅក្នុងបច្ចេកទេសបិទបាំងដែលបានប្រើ ក៏ដូចជាការលើកឡើងដោយផ្ទាល់អំពី Brokewell នៅក្នុង Herodotus (ឧទាហរណ៍ "BRKWL_JAVA")។

Herodotus ក៏ជាមេរោគចុងក្រោយបង្អស់ក្នុងចំណោមមេរោគ Android ជាច្រើនដែលបំពានសេវាកម្មភាពងាយស្រួលដើម្បីសម្រេចគោលដៅរបស់ខ្លួន។ ចែកចាយតាមរយៈកម្មវិធី dropper ដែលក្លែងបន្លំជា Google Chrome (ឈ្មោះកញ្ចប់ "com.cd3.app") តាមរយៈការបន្លំតាម SMS ឬល្បិចវិស្វកម្មសង្គមផ្សេងទៀត កម្មវិធីព្យាបាទនេះទាញយកអត្ថប្រយោជន៍ពីមុខងារភាពងាយស្រួលដើម្បីធ្វើអន្តរកម្មជាមួយអេក្រង់ បម្រើអេក្រង់ត្រួតលើគ្នាស្រអាប់ដើម្បីលាក់សកម្មភាពព្យាបាទ និងធ្វើការលួចព័ត៌មានសម្ងាត់ដោយបង្ហាញអេក្រង់ចូលក្លែងក្លាយនៅលើកម្មវិធីហិរញ្ញវត្ថុ។

លើសពីនេះ វាក៏អាចលួចលេខកូដផ្ទៀងផ្ទាត់ពីរកត្តា (2FA) ដែលបានផ្ញើតាមរយៈ SMS ស្ទាក់ចាប់អ្វីគ្រប់យ៉ាងដែលបង្ហាញនៅលើអេក្រង់ ផ្តល់សិទ្ធិបន្ថែមតាមតម្រូវការ ចាប់យកលេខកូដ PIN ឬលំនាំអេក្រង់ចាក់សោ និងដំឡើងឯកសារ APK ពីចម្ងាយ។

ប៉ុន្តែចំណុចដែលមេរោគថ្មីលេចធ្លោគឺសមត្ថភាពរបស់វាក្នុងការធ្វើឲ្យការក្លែងបន្លំមានលក្ខណៈមនុស្សធម៌ និងគេចវេះការរកឃើញដែលផ្អែកលើពេលវេលា។ ជាពិសេស នេះរួមបញ្ចូលជម្រើសមួយដើម្បីណែនាំការពន្យារពេលចៃដន្យនៅពេលចាប់ផ្តើមសកម្មភាពពីចម្ងាយដូចជាការវាយអក្សរនៅលើឧបករណ៍។ នេះ ThreatFabric បាននិយាយថា នេះគឺជាការប៉ុនប៉ងរបស់អ្នកគំរាមកំហែងដើម្បីធ្វើឲ្យវាហាក់ដូចជាការបញ្ចូលកំពុងត្រូវបានបញ្ចូលដោយអ្នកប្រើប្រាស់ពិតប្រាកដ។

វាបានពន្យល់ថា "ការពន្យារពេលដែលបានបញ្ជាក់គឺស្ថិតក្នុងចន្លោះពី 300 – 3000 មិល្លីវិនាទី (0,3 – 3 វិនាទី)"។ "ការចៃដន្យនៃការពន្យារពេលរវាងព្រឹត្តិការណ៍បញ្ចូលអត្ថបទបែបនេះស្របនឹងរបៀបដែលអ្នកប្រើប្រាស់នឹងបញ្ចូលអត្ថបទ។ ដោយការពន្យារពេលបញ្ចូលដោយចេតនាដោយចន្លោះពេលចៃដន្យ អ្នកដើរតួទំនងជាកំពុងព្យាយាមជៀសវាងការត្រូវបានរកឃើញដោយដំណោះស្រាយប្រឆាំងការក្លែងបន្លំដែលមានឥរិយាបថតែមួយគត់ដែលសម្គាល់ល្បឿនដូចម៉ាស៊ីននៃការបញ្ចូលអត្ថបទ"។

ThreatFabric បាននិយាយថា វាក៏ទទួលបានទំព័រត្រួតគ្នាដែលប្រើដោយ Herodotus ដែលកំណត់គោលដៅអង្គការហិរញ្ញវត្ថុនៅសហរដ្ឋអាមេរិក តួកគី ចក្រភពអង់គ្លេស និងប៉ូឡូញ រួមជាមួយកាបូបរូបិយប័ណ្ណឌីជីថល និងការផ្លាស់ប្តូរ ដែលបង្ហាញថាប្រតិបត្តិករកំពុងព្យាយាមពង្រីកការយល់ដឹងរបស់ពួកគេយ៉ាងសកម្ម។

ក្រុមហ៊ុនបានកត់សម្គាល់ថា "វាកំពុងស្ថិតក្រោមការអភិវឌ្ឍយ៉ាងសកម្ម ខ្ចីបច្ចេកទេសដែលជាប់ទាក់ទងជាយូរមកហើយជាមួយមេរោគ Brokewell banking Trojan ហើយហាក់ដូចជាត្រូវបានបង្កើតឡើងដើម្បីបន្តនៅក្នុងវគ្គផ្សាយផ្ទាល់ជាជាងគ្រាន់តែលួចយកព័ត៌មានសម្ងាត់ឋិតិវន្ត និងផ្តោតលើការកាន់កាប់គណនី"។

ការរកឃើញនេះកើតឡើងនៅពេលដែល CYFIRMA បានរៀបរាប់លម្អិតអំពីមេរោគ Android កម្រិតខ្ពស់មួយដែលមានឈ្មោះថា GhostGrab ដែលមានសមត្ថភាពប្រមូលព័ត៌មានសម្ងាត់ធនាគារជាប្រព័ន្ធ ខណៈពេលដែលកំពុងជីកយករូបិយប័ណ្ណគ្រីបតូ Monero ដោយសម្ងាត់នៅលើឧបករណ៍ដែលឆ្លងមេរោគ ដោយបង្កើត "លំហូរចំណូលពីរ" សម្រាប់តួអង្គគំរាមកំហែង។ យុទ្ធនាការនេះហាក់ដូចជាកំពុងកំណត់គោលដៅអ្នកប្រើប្រាស់ Android នៅក្នុងប្រទេសឥណ្ឌា។

កម្មវិធី dropper ដែលធ្វើត្រាប់តាមកម្មវិធីហិរញ្ញវត្ថុ ស្នើសុំការអនុញ្ញាត REQUEST_INSTALL_PACKAGES ដើម្បីសម្រួលដល់ការដំឡើង APK បន្ថែមនៅក្នុងកម្មវិធីដោយមិនចាំបាច់ប្រើ Google Play Store។ បន្ទុកសំខាន់ដែលបានដំឡើងនៅលើឧបករណ៍ស្នើសុំសំណុំនៃការអនុញ្ញាតដែលមានហានិភ័យខ្ពស់ដើម្បីបើកការបញ្ជូនបន្តការហៅ លួចទិន្នន័យ SMS និងបម្រើទំព័រ WebView ក្លែងក្លាយដែលធ្វើត្រាប់តាមទម្រង់ KYC ដើម្បីប្រមូលព័ត៌មានផ្ទាល់ខ្លួន រួមទាំងព័ត៌មានលម្អិតកាត លេខកូដសម្ងាត់ ATM បួនខ្ទង់ និងអត្តសញ្ញាណប័ណ្ណរដ្ឋាភិបាលដូចជាលេខ Aadhaar។

ក្រុមហ៊ុននេះបាននិយាយថា "GhostGrab ដំណើរការជាការគំរាមកំហែងចម្រុះ ដោយរួមបញ្ចូលគ្នានូវប្រតិបត្តិការជីកយករូបិយប័ណ្ណគ្រីបតូសម្ងាត់ជាមួយនឹងសមត្ថភាពលួចយកទិន្នន័យដ៏ទូលំទូលាយ"។ "វាត្រូវបានរចនាឡើងដើម្បីប្រមូលព័ត៌មានហិរញ្ញវត្ថុដ៏រសើបជាប្រព័ន្ធ រួមទាំងព័ត៌មានធនាគារ ព័ត៌មានលម្អិតកាតឥណពន្ធ និងពាក្យសម្ងាត់ម្តង (OTP) តាមរយៈការស្ទាក់ចាប់សារ SMS"។