- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានរកឃើញយុទ្ធនាការមេរោគដោយប្រើយុទ្ធសាស្ត្រវិស្វកម្មសង្គម ClickFix ដែលកំពុងរីករាលដាលនាពេលបច្ចុប្បន្ន ដើម្បីដាក់ពង្រាយ Amatera Stealer និង NetSupport RAT។

សកម្មភាពនេះ ដែលត្រូវបានសង្កេតឃើញនៅខែនេះ កំពុងត្រូវបានតាមដានដោយ eSentire ក្រោមឈ្មោះហៅក្រៅថា EVALUSION។

Amatera ដែលត្រូវបានគេប្រទះឃើញជាលើកដំបូងនៅក្នុងខែមិថុនា ឆ្នាំ២០២៥ ត្រូវបានវាយតម្លៃថាជាការវិវត្តន៍នៃ ACR (អក្សរកាត់សម្រាប់ "AcridRain") Stealer ដែលអាចរកបានក្រោមគំរូ malware-as-a-service (MaaS) រហូតដល់ការលក់មេរោគត្រូវបានផ្អាកនៅពាក់កណ្តាលខែកក្កដា ឆ្នាំ២០២៤។ Amatera អាចរកទិញបានតាមរយៈផែនការជាវដែលមានតម្លៃចាប់ពី ១៩៩ដុល្លារក្នុងមួយខែ ដល់ ១៤៩៩ដុល្លារសម្រាប់មួយឆ្នាំ។

អ្នកលក់សន្តិសុខតាមអ៊ីនធឺណិតកាណាដារូបនេះបាននិយាយថា "Amatera ផ្តល់ឱ្យអ្នកគំរាមកំហែងនូវសមត្ថភាពច្រោះទិន្នន័យយ៉ាងទូលំទូលាយ ដែលផ្តោតលើកាបូបលុយគ្រីបតូ កម្មវិធីរុករក កម្មវិធីផ្ញើសារ កម្មវិធី FTP និងសេវាកម្មអ៊ីមែល"។ "ជាពិសេស Amatera ប្រើប្រាស់បច្ចេកទេសគេចវេសកម្រិតខ្ពស់ដូចជា WoW64 SysCalls ដើម្បីគេចវេះយន្តការភ្ជាប់របៀបអ្នកប្រើប្រាស់ដែលត្រូវបានប្រើជាទូទៅដោយ sandboxes ដំណោះស្រាយប្រឆាំងមេរោគ និងផលិតផល EDR"។

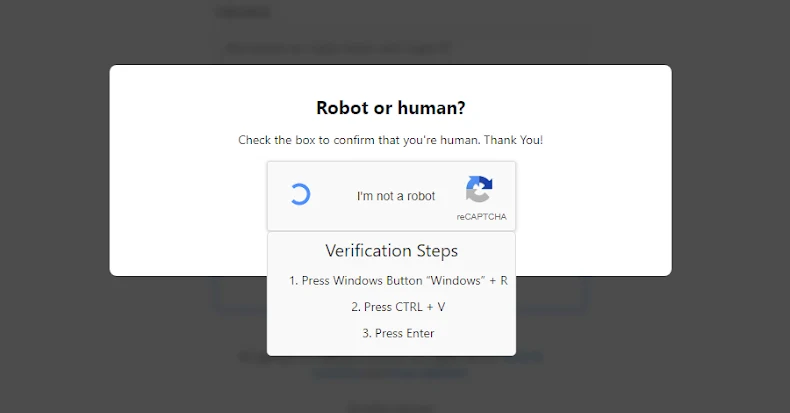

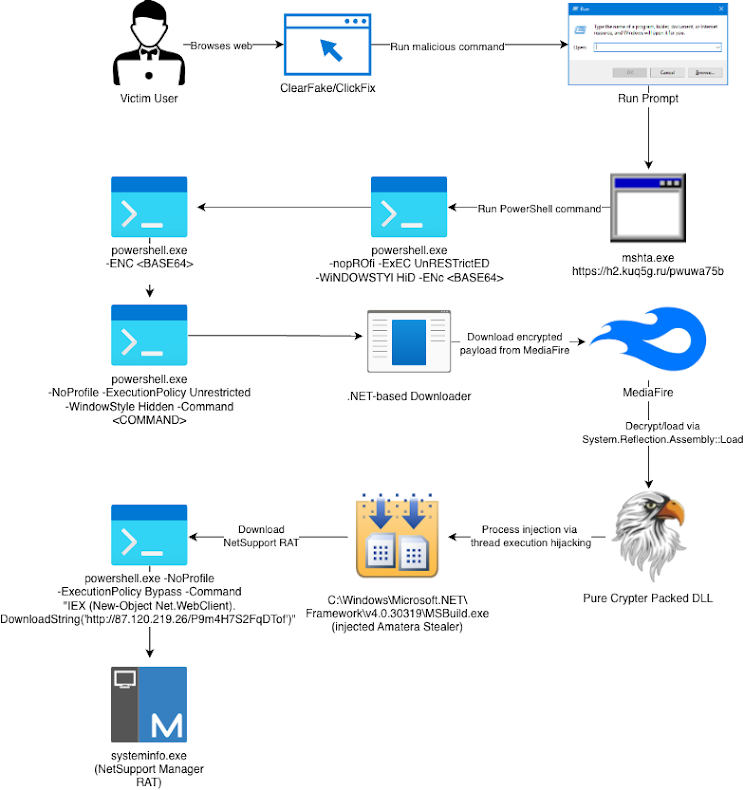

ដូចដែលករណីធម្មតានៃការវាយប្រហារ ClickFix អ្នកប្រើប្រាស់ត្រូវបានបោកបញ្ឆោតឱ្យប្រតិបត្តិពាក្យបញ្ជាព្យាបាទដោយប្រើប្រអប់ Windows Run ដើម្បីបំពេញការត្រួតពិនិត្យការផ្ទៀងផ្ទាត់ reCAPTCHA លើទំព័របន្លំបន្លំ។ ពាក្យបញ្ជានេះចាប់ផ្តើមដំណើរការច្រើនជំហានដែលពាក់ព័ន្ធនឹងការប្រើប្រាស់ប្រព័ន្ធគោលពីរ "mshta.exe" ដើម្បីបើកដំណើរការស្គ្រីប PowerShell ដែលទទួលខុសត្រូវចំពោះការទាញយក .NET ដែលបានទាញយកពី MediaFire ដែលជាសេវាកម្មបង្ហោះឯកសារ។

បន្ទុកគឺជា DLL Amatera Stealer ដែលវេចខ្ចប់ដោយប្រើ PureCrypter ដែលជាកម្មវិធីអ៊ិនគ្រីប និងកម្មវិធីផ្ទុកទិន្នន័យពហុមុខងារដែលមានមូលដ្ឋានលើ C# ដែលត្រូវបានផ្សព្វផ្សាយថាជាការផ្តល់ជូន MaaS ដោយអ្នកគំរាមកំហែងម្នាក់ឈ្មោះ PureCoder។ DLL ត្រូវបានចាក់ចូលទៅក្នុងដំណើរការ "MSBuild.exe" បន្ទាប់មកអ្នកលួចប្រមូលទិន្នន័យរសើប និងទាក់ទងម៉ាស៊ីនមេខាងក្រៅដើម្បីប្រតិបត្តិពាក្យបញ្ជា PowerShell ដើម្បីទៅយក និងដំណើរការ NetSupport RAT។

"អ្វីដែលគួរឱ្យកត់សម្គាល់ជាពិសេសនៅក្នុង PowerShell ដែលត្រូវបានហៅដោយ Amatera គឺការត្រួតពិនិត្យដើម្បីកំណត់ថាតើម៉ាស៊ីនជនរងគ្រោះជាផ្នែកមួយនៃដែន ឬមានឯកសារដែលមានតម្លៃសក្តានុពល ឧទាហរណ៍ កាបូបគ្រីបតូ" eSentire បាននិយាយ។ "ប្រសិនបើទាំងពីរមិនត្រូវបានរកឃើញ NetSupport មិនត្រូវបានទាញយកទេ"។

ការអភិវឌ្ឍនេះស្របគ្នាជាមួយនឹងការរកឃើញយុទ្ធនាការបន្លំជាច្រើនដែលផ្សព្វផ្សាយមេរោគជាច្រើនប្រភេទ -

-អ៊ីមែលដែលមានឯកសារភ្ជាប់ Visual Basic Script ដែលក្លែងបន្លំជាវិក្កយបត្រដើម្បីចែកចាយ XWorm តាមរយៈស្គ្រីបបាច់ដែលហៅ PowerShell loader

-គេហទំព័រដែលរងការគំរាមកំហែងត្រូវបានចាក់បញ្ចូលជាមួយ JavaScript ព្យាបាទដែលបញ្ជូនអ្នកទស្សនាគេហទំព័រទៅកាន់ទំព័រ ClickFix ក្លែងក្លាយដែលធ្វើត្រាប់តាមការត្រួតពិនិត្យ Cloudflare Turnstile ដើម្បីចែកចាយ NetSupport RAT ជាផ្នែកមួយនៃយុទ្ធនាការដែលកំពុងដំណើរការដែលមានឈ្មោះកូដ SmartApeSG (ហៅកាត់ថា HANEYMANEY និង ZPHP)

-ការប្រើប្រាស់គេហទំព័រ Booking.com ក្លែងក្លាយដើម្បីបង្ហាញការត្រួតពិនិត្យ CAPTCHA ក្លែងក្លាយដែលប្រើល្បិច ClickFix ដើម្បីដំណើរការពាក្យបញ្ជា PowerShell ព្យាបាទដែលទម្លាក់អ្នកលួចអត្តសញ្ញាណប័ណ្ណនៅពេលប្រតិបត្តិតាមរយៈប្រអប់ Windows Run

-អ៊ីមែលក្លែងបន្លំការជូនដំណឹង "ការចែកចាយអ៊ីមែល" ផ្ទៃក្នុងដែលអះអាងមិនពិតថាបានរារាំងសារសំខាន់ៗដែលទាក់ទងនឹងវិក្កយបត្រដែលមិនទាន់បានបង់ ការដឹកជញ្ជូនកញ្ចប់ និងសំណើសុំសម្រង់ (RFQs) ដើម្បីបញ្ឆោតអ្នកទទួលឱ្យចុចលើតំណភ្ជាប់ដែលលួចអត្តសញ្ញាណប័ណ្ណចូលក្រោមលេសនៃការផ្លាស់ទីសារទៅ ប្រអប់សំបុត្រ

-ការវាយប្រហារដោយប្រើឧបករណ៍បន្លំឈ្មោះ Cephas (ដែលបានលេចចេញជាលើកដំបូងនៅក្នុងខែសីហា ឆ្នាំ២០២៤) និង Tycoon 2FA ដើម្បីនាំអ្នកប្រើប្រាស់ទៅកាន់ទំព័រចូលដែលមានគំនិតអាក្រក់សម្រាប់ការលួចព័ត៌មានសម្ងាត់

"អ្វីដែលធ្វើឱ្យ Cephas គួរឱ្យកត់សម្គាល់គឺថាវាអនុវត្តបច្ចេកទេសលាក់បាំងដ៏ប្លែក និងមិនធម្មតា" Barracuda បាននិយាយនៅក្នុងការវិភាគមួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុន។ "ឧបករណ៍នេះបិទបាំងកូដរបស់វាដោយបង្កើតតួអក្សរដែលមើលមិនឃើញចៃដន្យនៅក្នុងកូដប្រភពដែលជួយវាគេចពីម៉ាស៊ីនស្កេនប្រឆាំងការបន្លំ និងរារាំងច្បាប់ YARA ដែលមានមូលដ្ឋានលើហត្ថលេខាពីការផ្គូផ្គងវិធីសាស្ត្របន្លំពិតប្រាកដ"។