- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

អ្នកគំរាមកំហែងដែលគេស្គាល់ថាជា Dragon Breath ត្រូវបានគេសង្កេតឃើញថាកំពុងប្រើប្រាស់កម្មវិធីផ្ទុកពហុដំណាក់កាលដែលមានឈ្មោះកូដ RONINGLOADER ដើម្បីចែកចាយវ៉ារ្យ៉ង់ដែលបានកែប្រែនៃមេរោគ Trojan ចូលប្រើពីចម្ងាយមួយហៅថា Gh0st RAT។

យុទ្ធនាការនេះ ដែលផ្តោតសំខាន់លើអ្នកប្រើប្រាស់ដែលនិយាយភាសាចិន ប្រើប្រាស់កម្មវិធីដំឡើង NSIS ដែលមានមេរោគ Trojan ដែលក្លែងបន្លំជាស្របច្បាប់ដូចជា Google Chrome និង Microsoft Teams នេះបើយោងតាម Elastic Security Labs។

អ្នកស្រាវជ្រាវសន្តិសុខ Jia Yu Chan និង Salim Bitam បាននិយាយថា "ខ្សែសង្វាក់នៃការឆ្លងមេរោគប្រើប្រាស់យន្តការចែកចាយពហុដំណាក់កាលដែលប្រើប្រាស់បច្ចេកទេសគេចវេសផ្សេងៗ ជាមួយនឹងការលែងត្រូវការជាច្រើនដែលមានគោលបំណងធ្វើឱ្យផលិតផលសុវត្ថិភាពចំណុចបញ្ចប់ដែលពេញនិយមនៅក្នុងទីផ្សារចិនអសកម្ម"។ "ទាំងនេះរួមមានការនាំយកកម្មវិធីបញ្ជាដែលបានចុះហត្ថលេខាស្របច្បាប់ ការដាក់ពង្រាយគោលនយោបាយ WDAC ផ្ទាល់ខ្លួន និងការកែប្រែប្រព័ន្ធគោលពីររបស់ Microsoft Defender តាមរយៈការរំលោភបំពាន PPL [Protected Process Light]"។

Dragon Breath ដែលត្រូវបានគេស្គាល់ផងដែរថាជា APT-Q-27 និង Golden Eye ពីមុនត្រូវបាន Sophos គូសបញ្ជាក់នៅក្នុងខែឧសភា ឆ្នាំ 2023 ទាក់ទងនឹងយុទ្ធនាការមួយដែលបានប្រើប្រាស់បច្ចេកទេសមួយហៅថា double-dip DLL side-loading ក្នុងការវាយប្រហារដែលកំណត់គោលដៅអ្នកប្រើប្រាស់នៅក្នុងប្រទេសហ្វីលីពីន ជប៉ុន តៃវ៉ាន់ សិង្ហបុរី ហុងកុង និងចិន។

ក្រុម hacking ដែលត្រូវបានវាយតម្លៃថាសកម្មតាំងពីយ៉ាងហោចណាស់ឆ្នាំ 2020 មានទំនាក់ទំនងជាមួយអង្គភាពនិយាយភាសាចិនដ៏ធំមួយដែលត្រូវបានតាមដានថាជា Miuuti Group ដែលត្រូវបានគេស្គាល់ថាបានវាយប្រហារឧស្សាហកម្មហ្គេម និងល្បែងស៊ីសងតាមអ៊ីនធឺណិត។

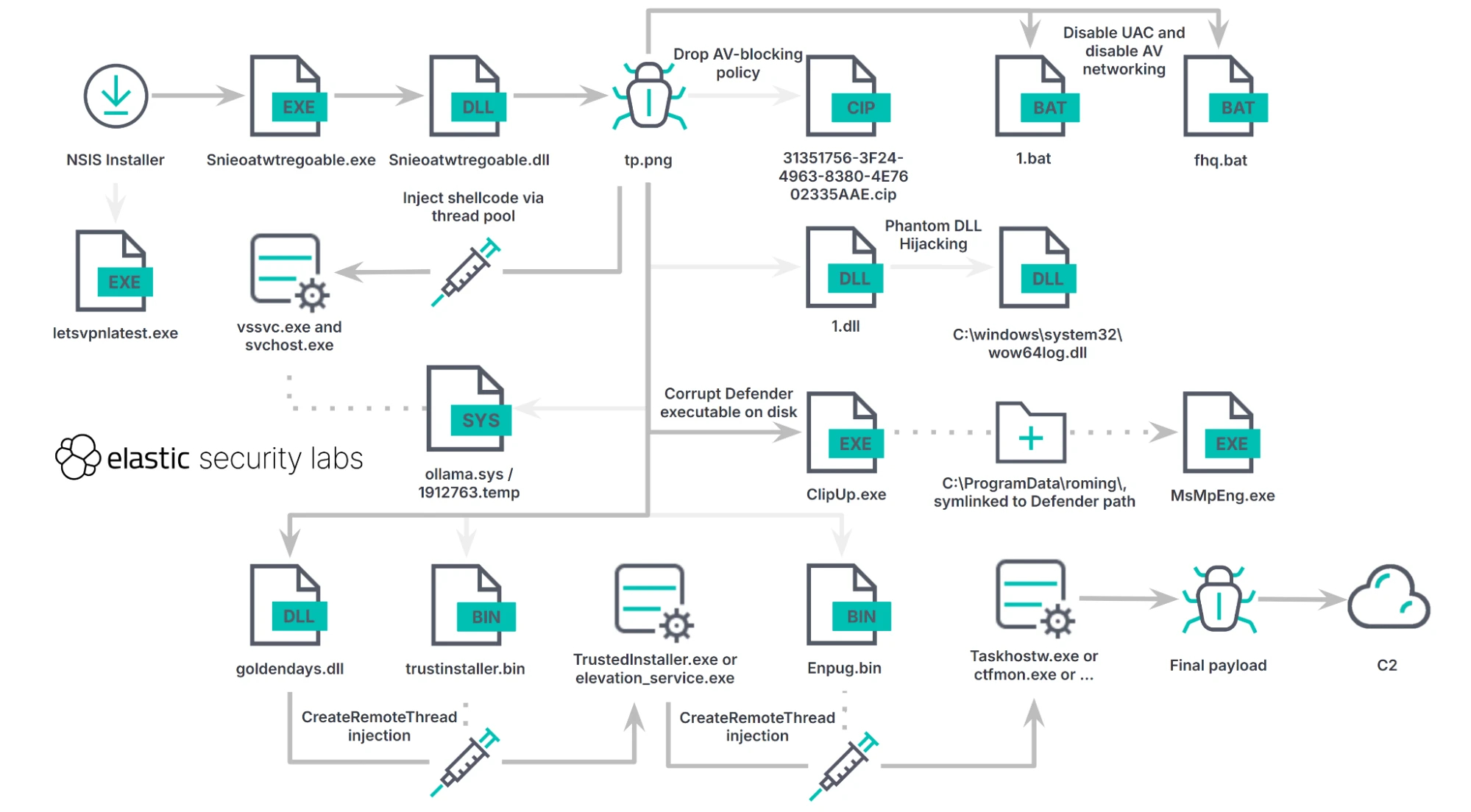

នៅក្នុងយុទ្ធនាការចុងក្រោយបំផុតដែលបានចងក្រងជាឯកសារដោយ Elastic Security Labs កម្មវិធីដំឡើង NSIS ដែលមានគំនិតអាក្រក់សម្រាប់កម្មវិធីដែលទុកចិត្តដើរតួជាកន្លែងចាប់ផ្តើមសម្រាប់កម្មវិធីដំឡើង NSIS ដែលបានបង្កប់ពីរបន្ថែមទៀត ដែលមួយក្នុងចំណោមនោះ ("letsvpnlatest.exe") គឺមិនបង្កគ្រោះថ្នាក់ និងដំឡើងកម្មវិធីស្របច្បាប់។ ឯកសារគោលពីរ NSIS ទីពីរ ("Snieoatwtregoable.exe") ទទួលខុសត្រូវចំពោះការបង្កខ្សែសង្វាក់វាយប្រហារដោយលួចលាក់។

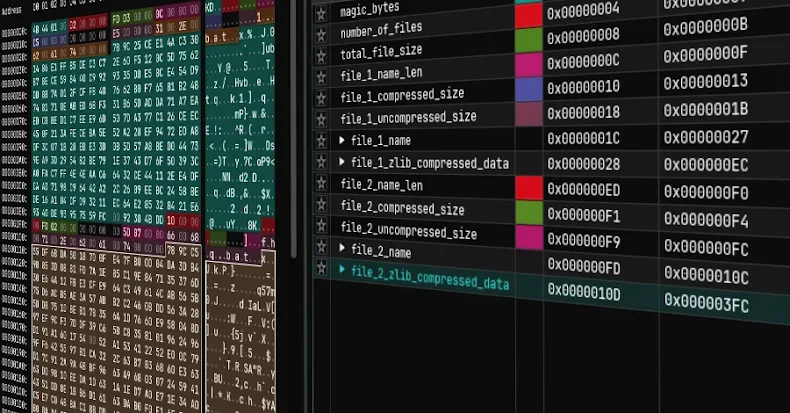

នេះពាក់ព័ន្ធនឹងការផ្តល់ DLL និងឯកសារដែលបានអ៊ិនគ្រីប ("tp.png") ដែលឯកសារមុនត្រូវបានប្រើដើម្បីអានខ្លឹមសារនៃរូបភាព PNG ដែលគេសន្មត់ និងទាញយកលេខកូដសែលដែលត្រូវបានរចនាឡើងដើម្បីបើកដំណើរការប្រព័ន្ធគោលពីរផ្សេងទៀតនៅក្នុងអង្គចងចាំ។

RONINGLOADER ក្រៅពីការព្យាយាមលុបទំពក់អ្នកប្រើប្រាស់ណាមួយដោយផ្ទុក "ntdll.dll" ថ្មីស្រឡាង ព្យាយាមលើកកម្ពស់សិទ្ធិរបស់វាដោយប្រើពាក្យបញ្ជា runas ហើយស្កេនបញ្ជីនៃដំណើរការដែលកំពុងដំណើរការសម្រាប់ដំណោះស្រាយទាក់ទងនឹងកំចាត់មេរោគដែលមានកូដរឹង ដូចជា Microsoft Defender Antivirus, Kingsoft Internet Security, Tencent PC Manager និង Qihoo 360 Total Security។

បន្ទាប់មក មេរោគនឹងបន្តបញ្ចប់ដំណើរការដែលបានកំណត់អត្តសញ្ញាណទាំងនោះ។ ក្នុងករណីដែលដំណើរការដែលបានកំណត់អត្តសញ្ញាណត្រូវបានភ្ជាប់ជាមួយ Qihoo 360 Total Security (ឧទាហរណ៍ "360tray.exe," "360Safe.exe," ឬ "ZhuDongFangYu.exe") វាប្រើវិធីសាស្រ្តផ្សេង។ ជំហាននេះពាក់ព័ន្ធនឹងលំដាប់នៃសកម្មភាពដូចខាងក្រោម -

-រារាំងការទំនាក់ទំនងបណ្តាញទាំងអស់ដោយការផ្លាស់ប្តូរជញ្ជាំងភ្លើង

-បញ្ចូលលេខកូដសែលទៅក្នុងដំណើរការ (vssvc.exe) ដែលភ្ជាប់ជាមួយសេវាកម្ម Volume Shadow Copy (VSS) ប៉ុន្តែមិនមែនមុនពេលផ្តល់សញ្ញាសម្ងាត់ SeDebugPrivilege ដោយខ្លួនឯងទេ

-ចាប់ផ្តើមសេវាកម្ម VSS ហើយទទួលបានលេខសម្គាល់ដំណើរការរបស់វា

-បញ្ចូលលេខកូដសែលទៅក្នុងដំណើរការសេវាកម្ម VSS ដោយប្រើបច្ចេកទេសដែលហៅថា PoolParty

-ផ្ទុក និងប្រើប្រាស់កម្មវិធីបញ្ជាដែលបានចុះហត្ថលេខាដែលមានឈ្មោះថា "ollama.sys" ដើម្បីបញ្ចប់ដំណើរការទាំងបីតាមរយៈសេវាកម្មបណ្តោះអាសន្នដែលហៅថា "xererre1"

-ស្ដារការកំណត់ជញ្ជាំងភ្លើងឡើងវិញ

សម្រាប់ដំណើរការសុវត្ថិភាពផ្សេងទៀត កម្មវិធីផ្ទុកសរសេរកម្មវិធីបញ្ជាដោយផ្ទាល់ទៅកាន់ថាស ហើយបង្កើតសេវាកម្មបណ្តោះអាសន្នដែលហៅថា "ollama" ដើម្បីផ្ទុកកម្មវិធីបញ្ជា អនុវត្តការបញ្ចប់ដំណើរការ និងបញ្ឈប់ និងលុបសេវាកម្ម។

នៅពេលដែលដំណើរការសុវត្ថិភាពទាំងអស់ត្រូវបានសម្លាប់នៅលើម៉ាស៊ីនដែលឆ្លងមេរោគ RONINGLOADER ដំណើរការស្គ្រីបជាបាច់ដើម្បីរំលងការគ្រប់គ្រងគណនីអ្នកប្រើប្រាស់ (UAC) និងបង្កើតច្បាប់ជញ្ជាំងភ្លើងដើម្បីរារាំងការតភ្ជាប់ចូល និងចេញដែលភ្ជាប់ជាមួយកម្មវិធីសុវត្ថិភាព Qihoo 360

មេរោគនេះក៏ត្រូវបានគេសង្កេតឃើញដោយប្រើបច្ចេកទេសពីរដែលបានចងក្រងជាឯកសារកាលពីដើមឆ្នាំនេះដោយអ្នកស្រាវជ្រាវសុវត្ថិភាព Zero Salarium ដែលរំលោភលើ PPL និងប្រព័ន្ធរាយការណ៍កំហុស Windows ("WerFaultSecure.exe") (ហៅកាត់ថា EDR-Freeze) ដើម្បីបិទ Microsoft Defender Antivirus។ លើសពីនេះ វាកំណត់គោលដៅ Windows Defender Application Control (WDAC) ដោយសរសេរគោលការណ៍ព្យាបាទដែលរារាំងយ៉ាងច្បាស់លាស់ចំពោះអ្នកលក់សុវត្ថិភាពចិន Qihoo 360 Total Security និង Huorong Security។

គោលដៅចុងក្រោយរបស់កម្មវិធីផ្ទុកគឺដើម្បីចាក់ DLL ក្លែងក្លាយចូលទៅក្នុង "regsvr32.exe" ដែលជាប្រព័ន្ធគោលពីរ Windows ស្របច្បាប់ ដើម្បីលាក់សកម្មភាពរបស់វា និងបើកដំណើរការ payload ដំណាក់កាលបន្ទាប់ទៅក្នុងដំណើរការប្រព័ន្ធស្របច្បាប់ និងមានសិទ្ធិខ្ពស់ផ្សេងទៀតដូចជា "TrustedInstaller.exe" ឬ "elevation_service.exe"។ មេរោគចុងក្រោយដែលដាក់ពង្រាយគឺជាកំណែដែលបានកែប្រែរបស់ Gh0st RAT។

មេរោគ Trojan នេះត្រូវបានរចនាឡើងដើម្បីទំនាក់ទំនងជាមួយម៉ាស៊ីនមេពីចម្ងាយ ដើម្បីទាញយកការណែនាំបន្ថែម ដែលអនុញ្ញាតឱ្យវាកំណត់រចនាសម្ព័ន្ធសោរ Windows Registry សម្អាតកំណត់ហេតុព្រឹត្តិការណ៍ Windows ទាញយក និងប្រតិបត្តិឯកសារពី URL ដែលបានផ្តល់ជូន ផ្លាស់ប្តូរទិន្នន័យក្ដារតម្បៀតខ្ទាស់ ដំណើរការពាក្យបញ្ជាតាមរយៈ "cmd.exe" បញ្ចូលលេខកូដសែលទៅក្នុង "svchost.exe" និងប្រតិបត្តិបន្ទុកដែលបានទម្លាក់ទៅថាស។ វ៉ារ្យ៉ង់នេះក៏អនុវត្តម៉ូឌុលដែលចាប់យកការចុចគ្រាប់ចុច មាតិកាក្ដារតម្បៀតខ្ទាស់ និងចំណងជើងបង្អួចផ្ទៃខាងមុខផងដែរ។

យុទ្ធនាការក្លែងបន្លំម៉ាកយីហោកំណត់គោលដៅអ្នកនិយាយភាសាចិនជាមួយ Gh0st RAT

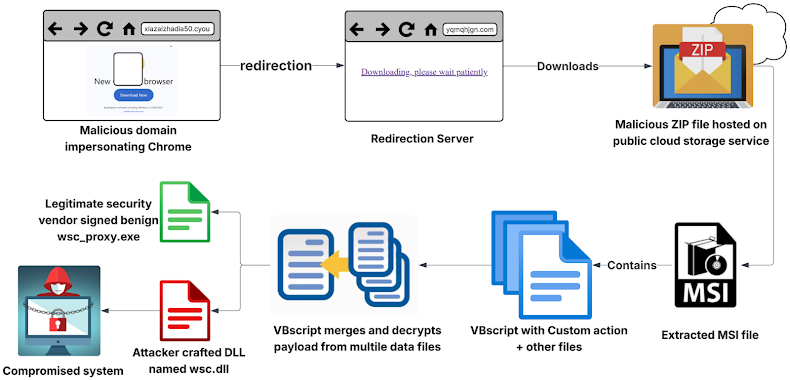

ការបង្ហាញនេះកើតឡើងនៅពេលដែលអង្គភាព Palo Alto Networks លេខ 42 បាននិយាយថា ខ្លួនបានកំណត់អត្តសញ្ញាណយុទ្ធនាការមេរោគពីរដែលភ្ជាប់គ្នា ដែលបានប្រើប្រាស់ "ការក្លែងបន្លំម៉ាកយីហោទ្រង់ទ្រាយធំ" ដើម្បីបញ្ជូន Gh0st RAT ទៅអ្នកប្រើប្រាស់ដែលនិយាយភាសាចិន។ សកម្មភាពនេះមិនត្រូវបានសន្មតថាជាសកម្មភាពគំរាមកំហែង ឬក្រុមណាមួយដែលគេស្គាល់នោះទេ។

ខណៈពេលដែលយុទ្ធនាការទីមួយ - ដែលមានឈ្មោះថា Campaign Trio - បានកើតឡើងរវាងខែកុម្ភៈ និងខែមីនា ឆ្នាំ២០២៥ ដោយធ្វើត្រាប់តាម i4tools, Youdao និង DeepSeek នៅទូទាំងដែនជាង ២០០០ យុទ្ធនាការទីពីរ ដែលត្រូវបានរកឃើញនៅក្នុងខែឧសភា ឆ្នាំ២០២៥ ត្រូវបានគេនិយាយថាមានភាពស្មុគស្មាញជាង ដោយធ្វើត្រាប់តាមកម្មវិធីជាង ៤០ រួមទាំង QQ Music និងកម្មវិធីរុករក Sogou។ រលកទីពីរត្រូវបានគេដាក់ឈ្មោះកូដថា Campaign Chorus។

អ្នកស្រាវជ្រាវសន្តិសុខ Keerthiraj Nagaraj, Vishwa Thothathri, Nabeel Mohamed និង Reethika Ramesh បាននិយាយថា "ចាប់ពីយុទ្ធនាការទីមួយដល់យុទ្ធនាការទីពីរ សត្រូវបានរីកចម្រើនពីដំណក់ទឹកសាមញ្ញទៅជាខ្សែសង្វាក់ឆ្លងមេរោគស្មុគស្មាញច្រើនដំណាក់កាល ដែលប្រើប្រាស់កម្មវិធីស្របច្បាប់ និងចុះហត្ថលេខាខុសដើម្បីរំលងការការពារទំនើប"។

ដែនទាំងនេះត្រូវបានគេរកឃើញថាផ្ទុកបណ្ណសារ ZIP ដែលមានកម្មវិធីដំឡើងដែលមានមេរោគ Trojan ដែលនៅទីបំផុតបានបើកផ្លូវសម្រាប់ការដាក់ពង្រាយ Gh0st RAT។ ទោះជាយ៉ាងណាក៏ដោយ យុទ្ធនាការទីពីរមិនត្រឹមតែប្រើប្រាស់កម្មវិធីកុំព្យូទ័រជាច្រើនទៀតជាការល្បួងដើម្បីទៅដល់ប្រជាសាស្ត្រកាន់តែទូលំទូលាយនៃអ្នកនិយាយភាសាចិនប៉ុណ្ណោះទេ ប៉ុន្តែថែមទាំងប្រើប្រាស់ខ្សែសង្វាក់ឆ្លងមេរោគ "ស្មុគស្មាញ និងពិបាកយល់" ដោយប្រើដែនបញ្ជូនបន្តអន្តរការីដើម្បីទាញយកបណ្ណសារ ZIP ពីធុងសេវាកម្មពពកសាធារណៈ។

ក្នុងការធ្វើដូច្នេះ វិធីសាស្រ្តនេះអាចរំលងតម្រងបណ្តាញដែលមានសមត្ថភាពរារាំងចរាចរណ៍ពីដែនដែលមិនស្គាល់ មិនមែននិយាយពីភាពធន់ប្រតិបត្តិការរបស់ភ្នាក់ងារគំរាមកំហែងនោះទេ។ កម្មវិធីដំឡើង MSI ក្នុងករណីនេះក៏ដំណើរការស្គ្រីប Visual Basic ដែលបានបង្កប់ដែលទទួលខុសត្រូវក្នុងការឌិគ្រីប និងដាក់ឱ្យដំណើរការបន្ទុកចុងក្រោយដោយមធ្យោបាយនៃការផ្ទុក DLL ចំហៀង។

អ្នកស្រាវជ្រាវបាននិយាយថា "ប្រតិបត្តិការស្របគ្នានៃហេដ្ឋារចនាសម្ព័ន្ធចាស់ និងថ្មីតាមរយៈសកម្មភាពប្រកបដោយចីរភាពបង្ហាញពីប្រតិបត្តិការមួយដែលមិនត្រឹមតែវិវត្តប៉ុណ្ណោះទេ ប៉ុន្តែមានហេដ្ឋារចនាសម្ព័ន្ធច្រើន និងសំណុំឧបករណ៍ផ្សេងៗគ្នាក្នុងពេលដំណាលគ្នា"។ "នេះអាចបង្ហាញពីការធ្វើតេស្ត A/B នៃ TTP ដោយកំណត់គោលដៅសំណុំជនរងគ្រោះផ្សេងៗគ្នាជាមួយនឹងកម្រិតនៃភាពស្មុគស្មាញផ្សេងៗគ្នា ឬគ្រាន់តែជាយុទ្ធសាស្ត្រសន្សំសំចៃនៃការបន្តប្រើប្រាស់ទ្រព្យសម្បត្តិចាស់ៗ ដរាបណាពួកវានៅតែមានប្រសិទ្ធភាព"។