- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញសំណុំថ្មីនៃផ្នែកបន្ថែមចំនួនបីដែលជាប់ទាក់ទងនឹងយុទ្ធនាការ GlassWorm ដែលបង្ហាញពីការប៉ុនប៉ងជាបន្តបន្ទាប់លើផ្នែកមួយនៃអ្នកគំរាមកំហែងដើម្បីកំណត់គោលដៅប្រព័ន្ធអេកូឡូស៊ី Visual Studio Code (VS Code)។

ផ្នែកបន្ថែមដែលកំពុងត្រូវបានលើកឡើង ដែលនៅតែអាចទាញយកបាន ត្រូវបានរាយខាងក្រោម -

-ai-driven-dev.ai-driven-dev (ទាញយកចំនួន 3,402 ដង)

-adhamu.history-in-sublime-merge (ទាញយកចំនួន 4,057 ដង)

-yasuyuky.transient-emacs (ទាញយកចំនួន 2,431 ដង)

GlassWorm ដែលត្រូវបាន Koi Security កត់ត្រាជាលើកដំបូងនៅចុងខែមុន សំដៅទៅលើយុទ្ធនាការមួយដែលអ្នកគំរាមកំហែងប្រើប្រាស់ផ្នែកបន្ថែម VS Code នៅលើ Open VSX Registry និង Microsoft Extension Marketplace ដើម្បីទាញយកព័ត៌មានសម្ងាត់ Open VSX, GitHub និង Git ដកប្រាក់ពីផ្នែកបន្ថែមកាបូបរូបិយប័ណ្ណគ្រីបតូចំនួន ៤៩ ផ្សេងៗគ្នា និងទម្លាក់ឧបករណ៍បន្ថែមសម្រាប់ការចូលប្រើពីចម្ងាយ។

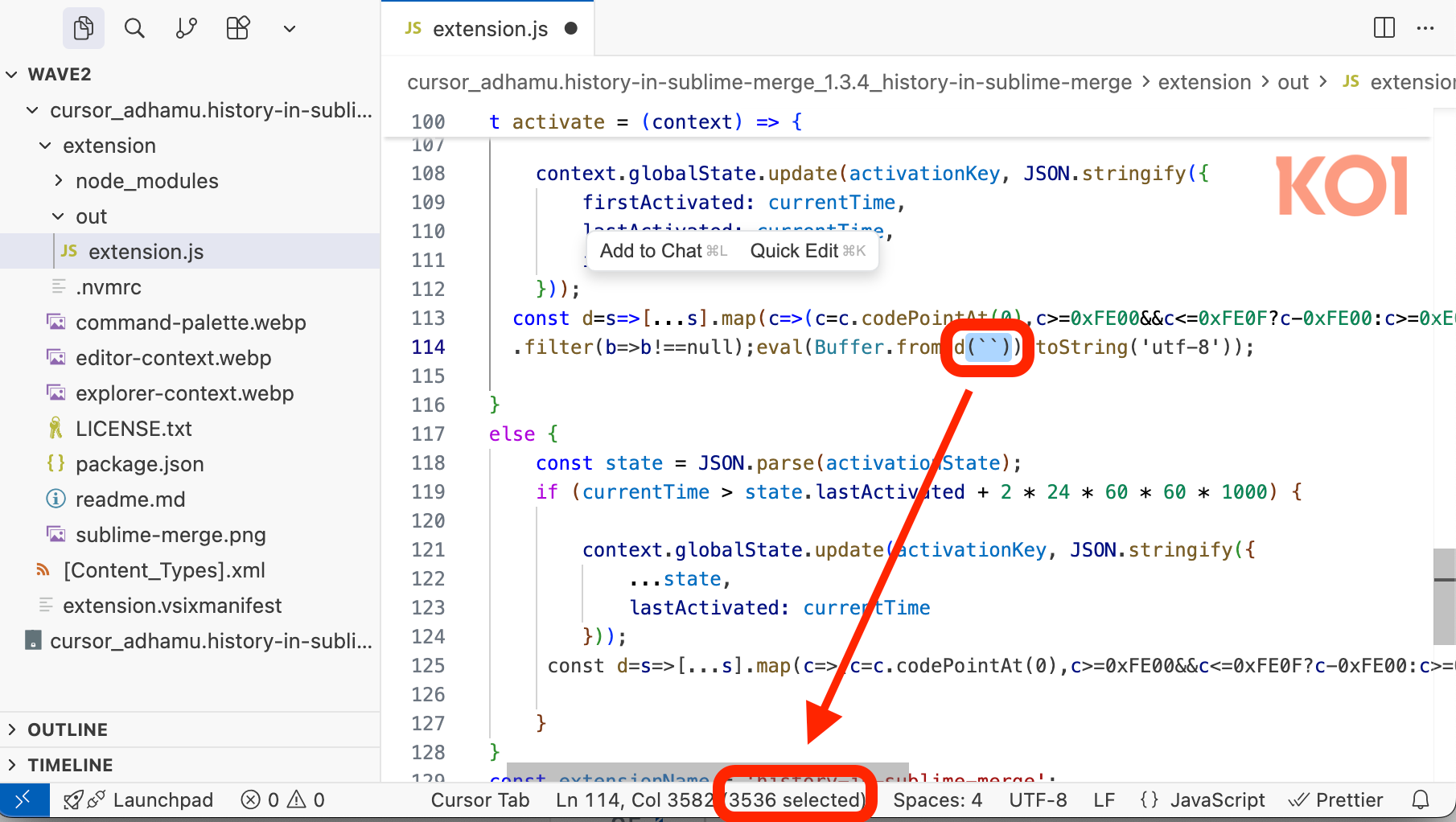

អ្វីដែលធ្វើឱ្យមេរោគនេះគួរឱ្យកត់សម្គាល់នោះគឺថា វាប្រើតួអក្សរយូនីកូដដែលមើលមិនឃើញដើម្បីលាក់កូដព្យាបាទនៅក្នុងកម្មវិធីនិពន្ធកូដ និងរំលោភបំពានព័ត៌មានសម្ងាត់ដែលត្រូវបានលួចដើម្បីសម្របសម្រួលផ្នែកបន្ថែមបន្ថែម និងពង្រីកវិសាលភាពរបស់វាបន្ថែមទៀត ដោយបង្កើតវដ្តចម្លងដោយខ្លួនឯងដែលអនុញ្ញាតឱ្យវារីករាលដាលតាមរបៀបដូចដង្កូវ។

ដើម្បីឆ្លើយតបទៅនឹងការរកឃើញនេះ Open VSX បាននិយាយថា ខ្លួនបានកំណត់អត្តសញ្ញាណ និងលុបផ្នែកបន្ថែមព្យាបាទទាំងអស់ បន្ថែមពីលើការបង្វិល ឬដកហូតថូខឹនដែលពាក់ព័ន្ធគិតត្រឹមថ្ងៃទី ២១ ខែតុលា ឆ្នាំ ២០២៥។ ទោះជាយ៉ាងណាក៏ដោយ របាយការណ៍ចុងក្រោយបំផុតពី Koi Security បង្ហាញថា ការគំរាមកំហែងនេះបានលេចឡើងជាលើកទីពីរ ដោយប្រើល្បិចបិទបាំងតួអក្សរយូនីកូដដែលមើលមិនឃើញដូចគ្នាដើម្បីរំលងការរកឃើញ។

អ្នកស្រាវជ្រាវសន្តិសុខ Idan Dardikman, Yuval Ronen និង Lotan Sery បាននិយាយថា "អ្នកវាយប្រហារបានបង្ហោះប្រតិបត្តិការថ្មីមួយទៅកាន់ប្លុកឆេន Solana ដោយផ្តល់នូវចំណុចបញ្ចប់ C2 [ពាក្យបញ្ជា និងការគ្រប់គ្រង] ដែលបានធ្វើបច្ចុប្បន្នភាពសម្រាប់ការទាញយកបន្ទុកដំណាក់កាលបន្ទាប់"។

"នេះបង្ហាញពីភាពធន់នៃហេដ្ឋារចនាសម្ព័ន្ធ C2 ដែលមានមូលដ្ឋានលើប្លុកឆេន - ទោះបីជាម៉ាស៊ីនមេបន្ទុកត្រូវបានដកចេញក៏ដោយ អ្នកវាយប្រហារអាចបង្ហោះប្រតិបត្តិការថ្មីក្នុងតម្លៃប្រភាគមួយសេន ហើយម៉ាស៊ីនដែលឆ្លងមេរោគទាំងអស់នឹងទាញយកទីតាំងថ្មីដោយស្វ័យប្រវត្តិ"។

អ្នកលក់សន្តិសុខក៏បានបង្ហាញថាខ្លួនបានកំណត់អត្តសញ្ញាណចំណុចបញ្ចប់មួយដែលត្រូវបានគេនិយាយថាត្រូវបានលាតត្រដាងដោយអចេតនានៅលើម៉ាស៊ីនមេរបស់អ្នកវាយប្រហារ ដោយបង្ហាញបញ្ជីជនរងគ្រោះមួយផ្នែកដែលលាតសន្ធឹងលើសហរដ្ឋអាមេរិក អាមេរិកខាងត្បូង អឺរ៉ុប និងអាស៊ី។ នេះរួមបញ្ចូលទាំងអង្គភាពរដ្ឋាភិបាលដ៏សំខាន់មួយមកពីមជ្ឈិមបូព៌ា។

ការវិភាគបន្ថែមបានរកឃើញព័ត៌មាន keylogger ដែលត្រូវបានគេសន្មត់ថាមកពីម៉ាស៊ីនរបស់អ្នកវាយប្រហារផ្ទាល់ ដែលបានផ្តល់តម្រុយមួយចំនួនអំពីប្រភពដើមរបស់ GlassWorm។ អ្នកគំរាមកំហែងត្រូវបានវាយតម្លៃថាជាអ្នកនិយាយភាសារុស្ស៊ី ហើយត្រូវបានគេនិយាយថាប្រើក្របខ័ណ្ឌ C2 ផ្នែកបន្ថែមកម្មវិធីរុករកប្រភពបើកចំហមួយដែលមានឈ្មោះថា RedExt ជាផ្នែកមួយនៃហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួកគេ។

លោក Koi Security បាននិយាយថា "ទាំងនេះគឺជាអង្គការពិត និងមនុស្សពិតដែលព័ត៌មានសម្ងាត់របស់ពួកគេត្រូវបានប្រមូលផ្ដុំ ដែលម៉ាស៊ីនរបស់ពួកគេអាចកំពុងបម្រើជាហេដ្ឋារចនាសម្ព័ន្ធប្រូកស៊ីឧក្រិដ្ឋកម្ម ដែលបណ្តាញផ្ទៃក្នុងរបស់ពួកគេអាចត្រូវបានលួចរួចហើយ"។

ការអភិវឌ្ឍនេះកើតឡើងភ្លាមៗបន្ទាប់ពី Aikido Security បានបោះពុម្ពផ្សាយការរកឃើញដែលបង្ហាញថា GlassWorm បានពង្រីកការផ្តោតអារម្មណ៍របស់ខ្លួនដើម្បីកំណត់គោលដៅ GitHub ដោយបង្ហាញថាព័ត៌មានសម្ងាត់ GitHub ដែលត្រូវបានគេលួចកំពុងត្រូវបានប្រើប្រាស់ដើម្បីជំរុញការប្តេជ្ញាចិត្តដែលមានគំនិតអាក្រក់ទៅកាន់ឃ្លាំង។