- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

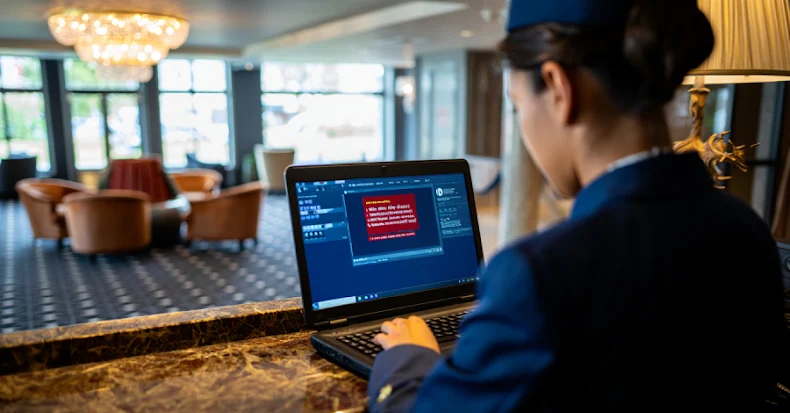

ដែលផ្តោតលើឧស្សាហកម្មបដិសណ្ឋារកិច្ច ដែលទាក់ទាញអ្នកគ្រប់គ្រងសណ្ឋាគារទៅកាន់ទំព័របែប ClickFix និងប្រមូលព័ត៌មានសម្ងាត់របស់ពួកគេដោយការដាក់ពង្រាយមេរោគដូចជា PureRAT។

លោក Sekoia បាននិយាយថា "របៀបប្រតិបត្តិការរបស់អ្នកវាយប្រហារពាក់ព័ន្ធនឹងការប្រើប្រាស់គណនីអ៊ីមែលដែលរងការលួចចូលដើម្បីផ្ញើសារព្យាបាទទៅកាន់គ្រឹះស្ថានសណ្ឋាគារជាច្រើន"។ "យុទ្ធនាការនេះប្រើប្រាស់អ៊ីមែលបន្លំបន្លំបន្លំដែលក្លែងបន្លំ Booking.com ដើម្បីបញ្ជូនជនរងគ្រោះទៅកាន់គេហទំព័រព្យាបាទ ដោយប្រើប្រាស់យុទ្ធសាស្ត្រវិស្វកម្មសង្គម ClickFix ដើម្បីដាក់ពង្រាយ PureRAT"។

គោលដៅចុងក្រោយនៃយុទ្ធនាការនេះគឺដើម្បីលួចព័ត៌មានសម្ងាត់ពីប្រព័ន្ធដែលរងការលួចចូលដែលផ្តល់សិទ្ធិចូលប្រើប្រាស់ដោយគ្មានការអនុញ្ញាតដល់វេទិកាកក់ដូចជា Booking.com ឬ Expedia ដែលបន្ទាប់មកត្រូវបានលក់នៅលើវេទិកាឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិត ឬប្រើដើម្បីផ្ញើអ៊ីមែលក្លែងក្លាយទៅកាន់អតិថិជនសណ្ឋាគារដើម្បីធ្វើការក្លែងបន្លំ។

សកម្មភាពនេះត្រូវបានវាយតម្លៃថាសកម្មចាប់តាំងពីយ៉ាងហោចណាស់ខែមេសា ឆ្នាំ 2025 និងដំណើរការគិតត្រឹមដើមខែតុលា ឆ្នាំ 2025។ វាគឺជាយុទ្ធនាការមួយក្នុងចំណោមយុទ្ធនាការជាច្រើនដែលត្រូវបានគេសង្កេតឃើញដែលកំណត់គោលដៅគណនីវេទិកាកក់ រួមទាំងការវាយប្រហារមួយចំនួនដែលត្រូវបានកត់ត្រាដោយ Microsoft កាលពីដើមខែមីនានេះ។

នៅក្នុងរលកចុងក្រោយបំផុតដែលត្រូវបានវិភាគដោយក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតរបស់បារាំង សារអ៊ីមែលត្រូវបានផ្ញើចេញពីគណនីអ៊ីមែលដែលរងការលួចចូលដើម្បីកំណត់គោលដៅសណ្ឋាគារជាច្រើននៅទូទាំងប្រទេសជាច្រើន ដោយបញ្ឆោតអ្នកទទួលឱ្យចុចលើតំណភ្ជាប់ក្លែងក្លាយដែលបង្កឱ្យមានខ្សែសង្វាក់បញ្ជូនបន្តទៅកាន់ទំព័រ ClickFix ជាមួយនឹងបញ្ហាប្រឈម reCAPTCHA ដើម្បី "ធានាសុវត្ថិភាពនៃការតភ្ជាប់របស់អ្នក"។

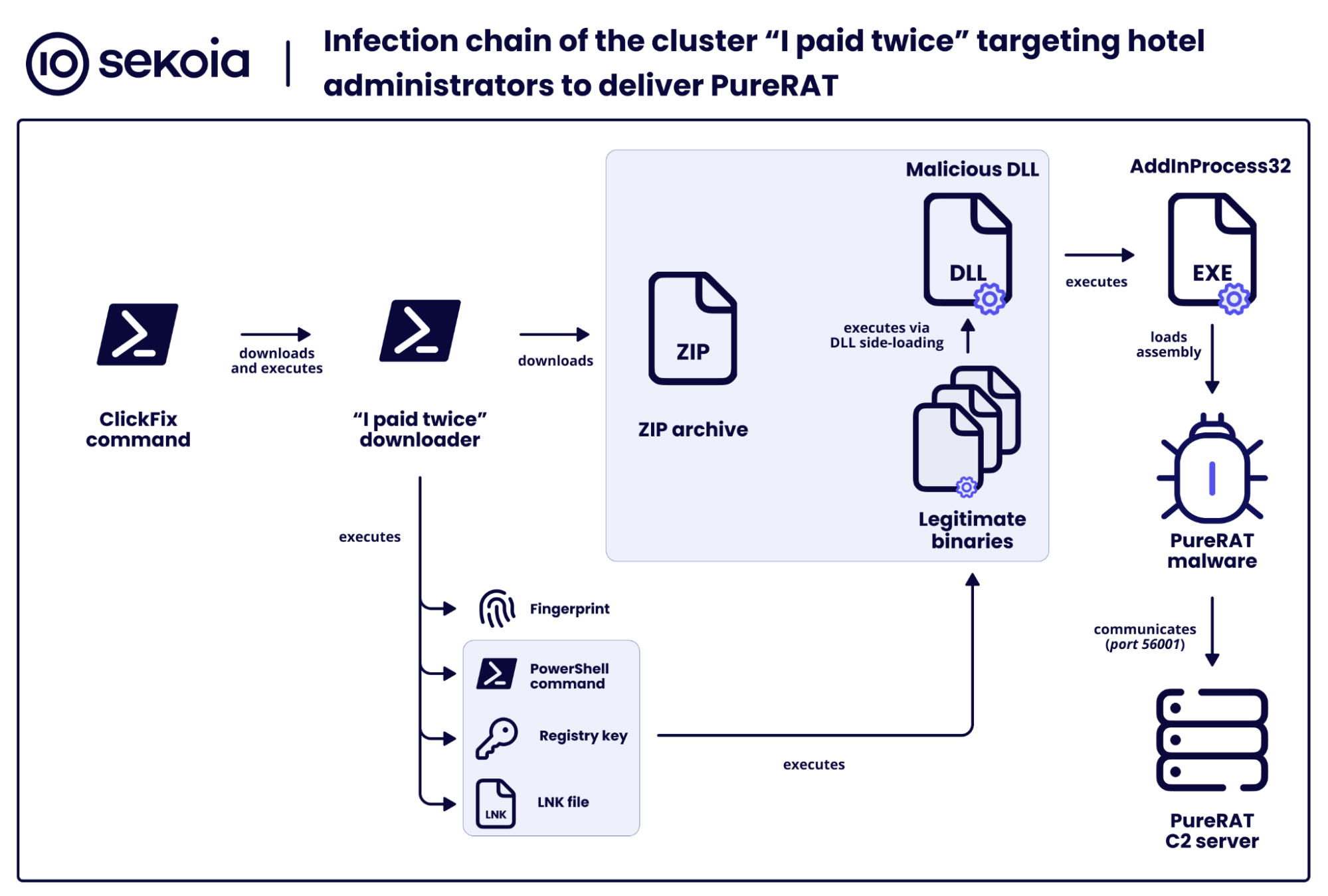

នេះបណ្តាលឱ្យជនរងគ្រោះចម្លង និងប្រតិបត្តិពាក្យបញ្ជា PowerShell ដែលមានគំនិតអាក្រក់ដែលប្រមូលព័ត៌មានប្រព័ន្ធ និងទាញយកបណ្ណសារ ZIP ដែលនៅក្នុងវេនមានប្រព័ន្ធគោលពីរដែលនៅទីបំផុតកំណត់ការបន្ត និងផ្ទុក PureRAT (ហៅកាត់ថា zgRAT) តាមរយៈមធ្យោបាយផ្ទុក DLL ចំហៀង។

មេរោគម៉ូឌុលគាំទ្រមុខងារជាច្រើនដូចជាការចូលប្រើពីចម្ងាយ ការគ្រប់គ្រងកណ្តុរ និងក្តារចុច ការចាប់យកកាមេរ៉ាបណ្ដាញ និងមីក្រូហ្វូន ការកត់ត្រាគ្រាប់ចុច ការផ្ទុកឡើង/ទាញយកឯកសារ ប្រូកស៊ីចរាចរណ៍ ការលួចទិន្នន័យ និងការប្រតិបត្តិពាក្យបញ្ជា ឬប្រព័ន្ធគោលពីរពីចម្ងាយ។ វាក៏ត្រូវបានការពារដោយ .NET Reactor ដើម្បីធ្វើឱ្យស្មុគស្មាញដល់វិស្វកម្មបញ្ច្រាស ហើយក៏បង្កើតការបន្តនៅលើម៉ាស៊ីនដោយបង្កើតកូនសោចុះបញ្ជីរត់ផងដែរ។

លើសពីនេះ យុទ្ធនាការនេះត្រូវបានគេរកឃើញថាបានទាក់ទងអតិថិជនសណ្ឋាគារតាមរយៈ WhatsApp ឬអ៊ីមែលជាមួយនឹងព័ត៌មានលម្អិតអំពីការកក់ត្រឹមត្រូវ ខណៈពេលដែលណែនាំពួកគេឱ្យចុចលើតំណភ្ជាប់ជាផ្នែកមួយនៃដំណើរការផ្ទៀងផ្ទាត់ និងបញ្ជាក់ព័ត៌មានលម្អិតកាតធនាគាររបស់ពួកគេ ដើម្បីការពារការកក់របស់ពួកគេពីការត្រូវបានលុបចោល។

អ្នកប្រើប្រាស់ដែលមិនបានដឹងខ្លួន ដែលចុចលើតំណភ្ជាប់នោះ ត្រូវបាននាំទៅកាន់ទំព័រចុះចតក្លែងក្លាយ ដែលធ្វើត្រាប់តាម Booking.com ឬ Expedia ប៉ុន្តែតាមពិតទៅ វាត្រូវបានរចនាឡើងដើម្បីលួចព័ត៌មានកាតរបស់ពួកគេ។

វាត្រូវបានវាយតម្លៃថា អ្នកគំរាមកំហែងនៅពីក្រោយគម្រោងនេះ កំពុងទទួលបានព័ត៌មានអំពីអ្នកគ្រប់គ្រងនៃគ្រឹះស្ថាន Booking.com ពីវេទិកាឧក្រិដ្ឋកម្មដូចជា LolzTeam ដែលក្នុងករណីខ្លះថែមទាំងផ្តល់ការទូទាត់ដោយផ្អែកលើភាគរយនៃប្រាក់ចំណេញទៀតផង។ ព័ត៌មានលម្អិតដែលទទួលបាន បន្ទាប់មកត្រូវបានប្រើដើម្បីបង្កើតប្រព័ន្ធសង្គមឱ្យឆ្លងមេរោគ infostealer ឬ trojan ចូលប្រើពីចម្ងាយ (RAT)។ ភារកិច្ចនេះត្រូវបានផ្ទេរទៅឱ្យអ្នកជួញដូរ ដែលជាអ្នកឯកទេសដែលទទួលខុសត្រូវក្នុងការចែកចាយមេរោគ។

លោក Sekoia បាននិយាយថា "គណនី extranet របស់ Booking.com ដើរតួនាទីយ៉ាងសំខាន់ក្នុងគម្រោងក្លែងបន្លំដែលកំណត់គោលដៅឧស្សាហកម្មបដិសណ្ឋារកិច្ច"។ "ជាលទ្ធផល ទិន្នន័យដែលប្រមូលបានពីគណនីទាំងនេះបានក្លាយជាទំនិញដែលរកប្រាក់ចំណេញ ដែលត្រូវបានផ្តល់ជូនជាប្រចាំសម្រាប់លក់នៅក្នុងទីផ្សារខុសច្បាប់"។

"អ្នកវាយប្រហារធ្វើពាណិជ្ជកម្មគណនីទាំងនេះជាខូគីផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវ ឬគូចូល/ពាក្យសម្ងាត់ដែលស្រង់ចេញពីកំណត់ហេតុ infostealer ដោយផ្តល់ថាទិន្នន័យដែលប្រមូលបាននេះជាធម្មតាមានប្រភពមកពីការសម្របសម្រួលមេរោគលើប្រព័ន្ធរបស់អ្នកគ្រប់គ្រងសណ្ឋាគារ"។

ក្រុមហ៊ុននេះបាននិយាយថា ខ្លួនបានសង្កេតឃើញមាន bot Telegram មួយដើម្បីទិញកំណត់ហេតុ Booking.com ក៏ដូចជាអ្នកគំរាមកំហែងម្នាក់ឈ្មោះ "moderator_booking" ដែលផ្សព្វផ្សាយសេវាកម្មទិញកំណត់ហេតុ Booking ដើម្បីទទួលបានកំណត់ហេតុដែលទាក់ទងនឹង Booking.com, Expedia, Airbnb និង Agoda។ ពួកគេអះអាងថាកំណត់ហេតុត្រូវបានត្រួតពិនិត្យដោយដៃក្នុងរយៈពេល 24-48 ម៉ោង។

ជាធម្មតាវាត្រូវបានសម្រេចតាមរយៈឧបករណ៍ត្រួតពិនិត្យកំណត់ហេតុ ដែលមានក្នុងតម្លៃទាបរហូតដល់ 40 ដុល្លារនៅលើវេទិកាឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិត ដែលផ្ទៀងផ្ទាត់គណនីដែលរងការលួចចូលតាមរយៈប្រូកស៊ី ដើម្បីធានាថាព័ត៌មានសម្ងាត់ដែលប្រមូលបាននៅតែមានសុពលភាព។

លោក Sekoia បានមានប្រសាសន៍ថា “ការរីកសាយភាយនៃសេវាកម្មឧក្រិដ្ឋកម្មតាមអ៊ីនធឺណិតដែលគាំទ្រដល់ជំហាននីមួយៗនៃខ្សែសង្វាក់វាយប្រហារ Booking.com ឆ្លុះបញ្ចាំងពីវិជ្ជាជីវៈនៃគំរូក្លែងបន្លំនេះ”។ “តាមរយៈការទទួលយកគំរូ 'ជាសេវាកម្ម' ឧក្រិដ្ឋជនតាមអ៊ីនធឺណិតកាត់បន្ថយឧបសគ្គចូល និងបង្កើនប្រាក់ចំណេញអតិបរមា”។

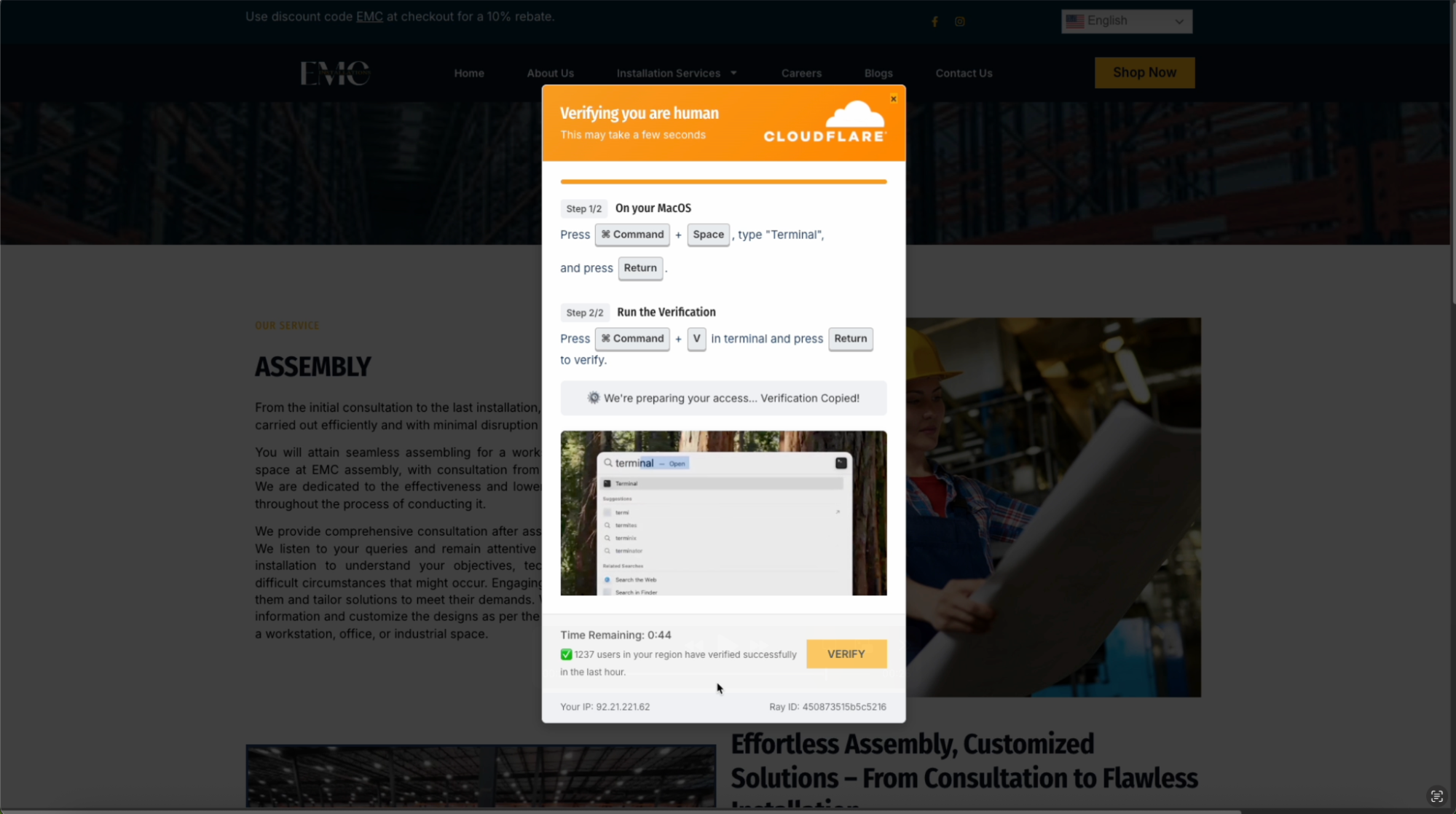

ការអភិវឌ្ឍនេះកើតឡើងនៅពេលដែល Push Security បានរៀបរាប់លម្អិតអំពីការអាប់ដេតយុទ្ធសាស្ត្រវិស្វកម្មសង្គម ClickFix ដែលធ្វើឱ្យវាកាន់តែគួរឱ្យជឿជាក់ដល់អ្នកប្រើប្រាស់ដោយរួមបញ្ចូលវីដេអូដែលបានបង្កប់ កម្មវិធីកំណត់ម៉ោងរាប់ថយក្រោយ និងកម្មវិធីរាប់សម្រាប់ “អ្នកប្រើប្រាស់ដែលបានផ្ទៀងផ្ទាត់ក្នុងរយៈពេលមួយម៉ោងចុងក្រោយ” រួមជាមួយនឹងការណែនាំដើម្បីបង្កើនភាពត្រឹមត្រូវដែលយល់ឃើញ និងបញ្ឆោតអ្នកប្រើប្រាស់ឱ្យបំពេញការត្រួតពិនិត្យដោយមិនគិតច្រើនពេក។

ការអាប់ដេតគួរឱ្យកត់សម្គាល់មួយទៀតគឺថា ទំព័រនេះមានសមត្ថភាពសម្របខ្លួនវាដើម្បីបង្ហាញការណែនាំដែលត្រូវគ្នានឹងប្រព័ន្ធប្រតិបត្តិការរបស់ជនរងគ្រោះ ដោយស្នើសុំឱ្យពួកគេបើកប្រអប់ Windows Run ឬកម្មវិធី macOS Terminal អាស្រ័យលើឧបករណ៍ដែលពួកគេកំពុងចូលមើល។ ទំព័រទាំងនេះក៏ត្រូវបានបំពាក់កាន់តែខ្លាំងឡើងដើម្បីចម្លងកូដព្យាបាទដោយស្វ័យប្រវត្តិទៅកាន់ក្ដារតម្បៀតខ្ទាស់របស់អ្នកប្រើប្រាស់ ដែលជាបច្ចេកទេសមួយហៅថា ការលួចយកក្ដារតម្បៀតខ្ទាស់។

Push Security បាននិយាយថា "ទំព័រ ClickFix កំពុងតែមានភាពស្មុគស្មាញកាន់តែខ្លាំងឡើង ដែលធ្វើឱ្យជនរងគ្រោះទំនងជាធ្លាក់ចូលទៅក្នុងវិស្វកម្មសង្គម"។ "បន្ទុក ClickFix កំពុងតែមានភាពចម្រុះជាងមុន ហើយកំពុងស្វែងរកវិធីថ្មីៗដើម្បីគេចវេសពីការគ្រប់គ្រងសុវត្ថិភាព"។