- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ការគំរាមកំហែងដែលនិយាយភាសារុស្ស៊ីនៅពីក្រោយយុទ្ធនាការបន្លំទ្រង់ទ្រាយធំមួយដែលកំពុងបន្តបានចុះឈ្មោះឈ្មោះដែនជាង ៤៣០០ ចាប់តាំងពីដើមឆ្នាំនេះ។

សកម្មភាពនេះ នេះបើយោងតាមអ្នកស្រាវជ្រាវសន្តិសុខ Netcraft លោក Andrew Brandt ត្រូវបានរចនាឡើងដើម្បីកំណត់គោលដៅអតិថិជននៃឧស្សាហកម្មបដិសណ្ឋារកិច្ច ជាពិសេសភ្ញៀវសណ្ឋាគារដែលអាចមានការកក់សំបុត្រធ្វើដំណើរជាមួយអ៊ីមែលឥតបានការ។ យុទ្ធនាការនេះត្រូវបានគេនិយាយថាបានចាប់ផ្តើមយ៉ាងម៉ឺងម៉ាត់នៅខែកុម្ភៈ ឆ្នាំ ២០២៥។

ក្នុងចំណោមដែនចំនួន ៤៣៤៤ ដែលជាប់ទាក់ទងនឹងការវាយប្រហារនេះ ដែនចំនួន ៦៨៥ មានឈ្មោះ "Booking" បន្ទាប់មក ១៨ ជាមួយ "Expedia" ១៣ ជាមួយ "Agoda" និង ១២ ជាមួយ "Airbnb" ដែលបង្ហាញពីការប៉ុនប៉ងដើម្បីកំណត់គោលដៅវេទិកាកក់ និងជួលដ៏ពេញនិយមទាំងអស់។

លោក Brandt បាននិយាយថា "យុទ្ធនាការដែលកំពុងបន្តប្រើប្រាស់ឧបករណ៍បន្លំដ៏ទំនើបមួយដែលប្ដូរតាមបំណងទំព័រដែលបង្ហាញដល់អ្នកទស្សនាគេហទំព័រអាស្រ័យលើខ្សែអក្សរតែមួយគត់នៅក្នុងផ្លូវ URL នៅពេលដែលគោលដៅចូលមើលគេហទំព័រជាលើកដំបូង"។ "ការប្ដូរតាមបំណងប្រើប្រាស់ឡូហ្គោពីម៉ាកឧស្សាហកម្មទេសចរណ៍អនឡាញសំខាន់ៗ រួមទាំង Airbnb និង Booking.com"។

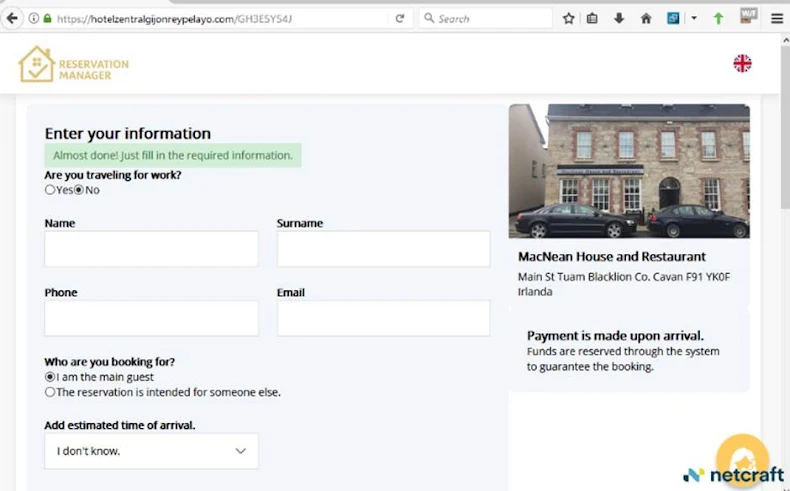

ការវាយប្រហារចាប់ផ្តើមជាមួយនឹងអ៊ីមែលបន្លំដែលជំរុញឱ្យអ្នកទទួលចុចលើតំណភ្ជាប់ដើម្បីបញ្ជាក់ការកក់របស់ពួកគេក្នុងរយៈពេល 24 ម៉ោងបន្ទាប់ដោយប្រើកាតឥណទាន។ ប្រសិនបើពួកគេចាប់បាននុយ ជនរងគ្រោះនឹងត្រូវបាននាំទៅកាន់គេហទំព័រក្លែងក្លាយជំនួសវិញ បន្ទាប់ពីចាប់ផ្តើមខ្សែសង្វាក់នៃការបញ្ជូនបន្ត។ គេហទំព័រក្លែងក្លាយទាំងនេះធ្វើតាមគំរូដាក់ឈ្មោះដែលស៊ីសង្វាក់គ្នាសម្រាប់ដែនរបស់ពួកគេ ដែលមានឃ្លាដូចជា ការបញ្ជាក់ ការកក់ ការត្រួតពិនិត្យភ្ញៀវ ការត្រួតពិនិត្យកាត ឬការកក់ ដើម្បីផ្តល់ឱ្យពួកគេនូវការបំភាន់នៃភាពស្របច្បាប់។

ទំព័រទាំងនេះគាំទ្រភាសាផ្សេងៗគ្នាចំនួន 43 ដែលអនុញ្ញាតឱ្យអ្នកគំរាមកំហែងបង្កើតបណ្តាញទូលំទូលាយ។ បន្ទាប់មកទំព័រណែនាំជនរងគ្រោះឱ្យបង់ប្រាក់កក់សម្រាប់ការកក់សណ្ឋាគាររបស់ពួកគេដោយបញ្ចូលព័ត៌មានកាតរបស់ពួកគេ។ ក្នុងករណីដែលអ្នកប្រើប្រាស់ណាមួយព្យាយាមចូលប្រើទំព័រដោយផ្ទាល់ដោយគ្មានឧបករណ៍កំណត់អត្តសញ្ញាណតែមួយគត់ដែលហៅថា AD_CODE ពួកគេនឹងត្រូវបានស្វាគមន៍ដោយទំព័រទទេ។ គេហទំព័រក្លែងក្លាយក៏មានការត្រួតពិនិត្យ CAPTCHA ក្លែងក្លាយដែលធ្វើត្រាប់តាម Cloudflare ដើម្បីបញ្ឆោតគោលដៅ។

Netcraft បាននិយាយថា "បន្ទាប់ពីការចូលមើលដំបូង តម្លៃ AD_CODE ត្រូវបានសរសេរទៅកាន់ខូគី ដែលធានាថាទំព័រជាបន្តបន្ទាប់បង្ហាញរូបរាងម៉ាកយីហោក្លែងក្លាយដូចគ្នាចំពោះអ្នកទស្សនាគេហទំព័រ នៅពេលដែលពួកគេចុចតាមរយៈទំព័រ"។ នេះក៏មានន័យថា ការផ្លាស់ប្តូរតម្លៃ "AD_CODE" នៅក្នុង URL បង្កើតទំព័រមួយដែលកំណត់គោលដៅសណ្ឋាគារផ្សេងគ្នានៅលើវេទិកាកក់ដូចគ្នា។

ដរាបណាព័ត៌មានលម្អិតកាត រួមជាមួយនឹងទិន្នន័យផុតកំណត់ និងលេខ CVV ត្រូវបានបញ្ចូល ទំព័រនឹងព្យាយាមដំណើរការប្រតិបត្តិការនៅផ្ទៃខាងក្រោយ ខណៈពេលដែលបង្អួច "ជជែកគាំទ្រ" លេចឡើងនៅលើអេក្រង់ជាមួយនឹងជំហានដើម្បីបំពេញ "ការផ្ទៀងផ្ទាត់សុវត្ថិភាព 3D សម្រាប់កាតឥណទានរបស់អ្នក" ដើម្បីធានាប្រឆាំងនឹងការកក់ក្លែងក្លាយ។

អត្តសញ្ញាណរបស់ក្រុមគំរាមកំហែងនៅពីក្រោយយុទ្ធនាការនេះនៅតែមិនទាន់ដឹងនៅឡើយ ប៉ុន្តែការប្រើប្រាស់ភាសារុស្ស៊ីសម្រាប់មតិយោបល់កូដប្រភព និងលទ្ធផលឧបករណ៍បំបាត់កំហុស អាចសំដៅទៅលើប្រភពដើមរបស់ពួកគេ ឬជាការប៉ុនប៉ងដើម្បីបំពេញតម្រូវការអតិថិជនសក្តានុពលនៃឧបករណ៍បន្លំបន្លំ ដែលអាចកំពុងស្វែងរកការប្ដូរវាតាមបំណងឱ្យសមស្របនឹងតម្រូវការរបស់ពួកគេ។

ការបង្ហាញព័ត៌មាននេះកើតឡើងប៉ុន្មានថ្ងៃបន្ទាប់ពី Sekoia បានព្រមានអំពីយុទ្ធនាការបន្លំបន្លំទ្រង់ទ្រាយធំមួយដែលផ្តោតលើឧស្សាហកម្មបដិសណ្ឋារកិច្ច ដែលទាក់ទាញអ្នកគ្រប់គ្រងសណ្ឋាគារទៅកាន់ទំព័របែប ClickFix និងប្រមូលព័ត៌មានសម្ងាត់របស់ពួកគេដោយដាក់ពង្រាយមេរោគដូចជា PureRAT ហើយបន្ទាប់មកទាក់ទងអតិថិជនសណ្ឋាគារតាមរយៈ WhatsApp ឬអ៊ីមែលជាមួយនឹងព័ត៌មានលម្អិតអំពីការកក់របស់ពួកគេ និងបញ្ជាក់ការកក់របស់ពួកគេដោយចុចលើតំណភ្ជាប់។

គួរឱ្យចាប់អារម្មណ៍ សូចនាករមួយក្នុងចំណោមសូចនាករដែលចែករំលែកដោយក្រុមហ៊ុនសន្តិសុខតាមអ៊ីនធឺណិតរបស់បារាំង - guestverifiy5313-booking[.]com/67122859 - ត្រូវគ្នានឹងគំរូដែនដែលបានចុះបញ្ជីដោយអ្នកគំរាមកំហែង (ឧទាហរណ៍ verifyguets71561-booking[.]com) ដែលបង្កើនលទ្ធភាពដែលសកម្មភាពទាំងពីរនេះអាចទាក់ទងគ្នា។ The Hacker News បានទាក់ទងទៅ Netcraft ដើម្បីសុំការអត្ថាធិប្បាយ ហើយយើងនឹងធ្វើបច្ចុប្បន្នភាពរឿងនេះប្រសិនបើយើងឮមកវិញ។

ក្នុងរយៈពេលប៉ុន្មានសប្តាហ៍ថ្មីៗនេះ យុទ្ធនាការបន្លំបន្លំទ្រង់ទ្រាយធំក៏បានក្លែងបន្លំម៉ាកជាច្រើនដូចជា Microsoft, Adobe, WeTransfer, FedEx និង DHL ដើម្បីលួចព័ត៌មានសម្ងាត់ដោយចែកចាយឯកសារភ្ជាប់ HTML តាមរយៈអ៊ីមែល។ ឯកសារ HTML ដែលបានបង្កប់ នៅពេលដែលបើកដំណើរការ បង្ហាញទំព័រចូលក្លែងក្លាយ ខណៈពេលដែលកូដ JavaScript ចាប់យកព័ត៌មានសម្ងាត់ដែលបានបញ្ចូលដោយជនរងគ្រោះ ហើយផ្ញើវាដោយផ្ទាល់ទៅកាន់ bots Telegram ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ នេះបើយោងតាម Cyble។

យុទ្ធនាការនេះភាគច្រើនផ្តោតលើអង្គការជាច្រើននៅទូទាំងអឺរ៉ុបកណ្តាល និងខាងកើត ជាពិសេសនៅសាធារណរដ្ឋឆែក ស្លូវ៉ាគី ហុងគ្រី និងអាល្លឺម៉ង់។

ក្រុមហ៊ុនបានចង្អុលបង្ហាញថា "អ្នកវាយប្រហារចែកចាយអ៊ីមែលបន្លំដែលក្លែងបន្លំជាអតិថិជនស្របច្បាប់ ឬដៃគូអាជីវកម្ម ដោយស្នើសុំសម្រង់ ឬការបញ្ជាក់វិក្កយបត្រ"។ "ការផ្តោតអារម្មណ៍ក្នុងតំបន់នេះគឺជាក់ស្តែងតាមរយៈដែនអ្នកទទួលគោលដៅដែលជាកម្មសិទ្ធិរបស់សហគ្រាសក្នុងស្រុក អ្នកចែកចាយ អង្គភាពដែលមានទំនាក់ទំនងជាមួយរដ្ឋាភិបាល និងក្រុមហ៊ុនបដិសណ្ឋារកិច្ចដែលដំណើរការ RFQs និងការទំនាក់ទំនងរបស់អ្នកផ្គត់ផ្គង់ជាប្រចាំ"។

លើសពីនេះ ឧបករណ៍បន្លំត្រូវបានដាក់ឱ្យប្រើប្រាស់ក្នុងយុទ្ធនាការទ្រង់ទ្រាយធំមួយដែលកំណត់គោលដៅអតិថិជនរបស់ Aruba S.p.A ដែលជាអ្នកផ្តល់សេវាបង្ហោះគេហទំព័រ និង IT ធំជាងគេបំផុតមួយរបស់ប្រទេសអ៊ីតាលី ក្នុងការប៉ុនប៉ងស្រដៀងគ្នានេះដើម្បីលួចទិន្នន័យរសើប និងព័ត៌មានទូទាត់។

ឧបករណ៍បន្លំនេះគឺជា "វេទិកាពហុដំណាក់កាលដោយស្វ័យប្រវត្តិពេញលេញ ដែលត្រូវបានរចនាឡើងសម្រាប់ប្រសិទ្ធភាព និងការលួចលាក់" អ្នកស្រាវជ្រាវ Group-IB លោក Ivan Salipur និង Federico Marazzi បាននិយាយ។ «វាប្រើប្រាស់ការច្រោះ CAPTCHA ដើម្បីគេចពីការស្កេនសុវត្ថិភាព បំពេញទិន្នន័យជនរងគ្រោះជាមុនដើម្បីបង្កើនភាពជឿជាក់ និងប្រើប្រាស់បូត Telegram ដើម្បីលួចយកព័ត៌មានសម្ងាត់ និងព័ត៌មានទូទាត់ដែលត្រូវបានលួច។ មុខងារនីមួយៗបម្រើគោលដៅតែមួយ៖ ការលួចព័ត៌មានសម្ងាត់ទ្រង់ទ្រាយធំឧស្សាហកម្ម»។

ការរកឃើញទាំងនេះបង្ហាញពីតម្រូវការកើនឡើងសម្រាប់ការផ្តល់ជូនសេវាកម្មបន្លំជាសេវាកម្ម (PhaaS) នៅក្នុងសេដ្ឋកិច្ចក្រោមដី ដែលអនុញ្ញាតឱ្យអ្នកគំរាមកំហែងដែលមានជំនាញបច្ចេកទេសតិចតួច ឬគ្មានជំនាញអាចធ្វើការវាយប្រហារក្នុងទ្រង់ទ្រាយធំ។

ក្រុមហ៊ុនសិង្ហបុរីបានបន្ថែមថា «ស្វ័យប្រវត្តិកម្មដែលសង្កេតឃើញនៅក្នុងឧបករណ៍ពិសេសនេះបង្ហាញពីរបៀបដែលការបន្លំបានក្លាយជាប្រព័ន្ធ - លឿនជាងមុនក្នុងការដាក់ពង្រាយ ពិបាករកឃើញ និងងាយស្រួលចម្លង»។ «អ្វីដែលធ្លាប់ត្រូវការជំនាញបច្ចេកទេសឥឡូវនេះអាចត្រូវបានប្រតិបត្តិក្នុងទ្រង់ទ្រាយធំតាមរយៈក្របខ័ណ្ឌស្វ័យប្រវត្តិដែលបានបង្កើតជាមុន»។