- ដោយ Admin

- Jan 20, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

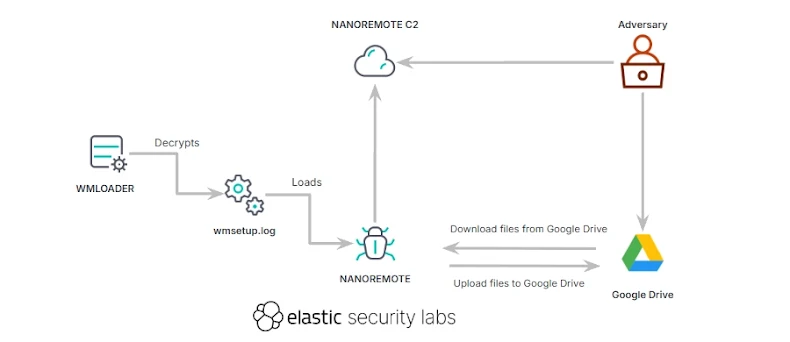

ក្រុមអ្នកស្រាវជ្រាវសន្តិសុខតាមអ៊ីនធឺណិតបានបង្ហាញព័ត៌មានលម្អិតអំពីទ្វារក្រោយ Windows ថ្មីដែលមានលក្ខណៈពិសេសពេញលេញមួយហៅថា NANOREMOTE ដែលប្រើ Google Drive API សម្រាប់គោលបំណងបញ្ជា និងគ្រប់គ្រង (C2)។

យោងតាមរបាយការណ៍មួយពី Elastic Security Labs មេរោគនេះចែករំលែកភាពស្រដៀងគ្នានៃកូដជាមួយនឹងការបង្កប់មួយផ្សេងទៀតដែលមានឈ្មោះកូដ FINALDRAFT (ហៅកាត់ថា Squidoor) ដែលប្រើ Microsoft Graph API សម្រាប់ C2។ FINALDRAFT ត្រូវបានសន្មតថាជាចង្កោមគំរាមកំហែងដែលគេស្គាល់ថា REF7707 (ហៅកាត់ថា CL-STA-0049, Earth Alux និង Jewelbug)។

លោក Daniel Stepanic អ្នកស្រាវជ្រាវសន្តិសុខសំខាន់នៅ Elastic Security Labs បាននិយាយថា "លក្ខណៈពិសេសចម្បងមួយរបស់មេរោគគឺផ្តោតលើការដឹកជញ្ជូនទិន្នន័យទៅមកពីចំណុចបញ្ចប់ជនរងគ្រោះដោយប្រើ Google Drive API"។

«មុខងារនេះបញ្ចប់ដោយផ្តល់នូវបណ្តាញសម្រាប់ការលួចទិន្នន័យ និងការរៀបចំ payload ដែលពិបាករកឃើញ។ មេរោគនេះរួមមានប្រព័ន្ធគ្រប់គ្រងភារកិច្ចដែលប្រើសម្រាប់សមត្ថភាពផ្ទេរឯកសារ ដែលរួមមានការតម្រៀបភារកិច្ចទាញយក/ផ្ទុកឡើង ការផ្អាក/បន្តការផ្ទេរឯកសារ ការលុបចោលការផ្ទេរឯកសារ និងការបង្កើតសញ្ញាសម្ងាត់ធ្វើឱ្យស្រស់»។

REF7707 ត្រូវបានគេជឿថាជាចង្កោមសកម្មភាពចិនដែលសង្ស័យថាបានកំណត់គោលដៅរដ្ឋាភិបាល វិស័យការពារជាតិ ទូរគមនាគមន៍ អប់រំ និងវិស័យអាកាសចរណ៍នៅអាស៊ីអាគ្នេយ៍ និងអាមេរិកខាងត្បូងតាំងពីខែមីនា ឆ្នាំ២០២៣ នេះបើយោងតាមអង្គភាព Palo Alto Networks លេខ៤២។ នៅក្នុងខែតុលា ឆ្នាំ២០២៥ ក្រុមហ៊ុន Symantec ដែលគ្រប់គ្រងដោយ Broadcom បានសន្មតថាក្រុមលួចចូលនេះចំពោះការឈ្លានពានរយៈពេលប្រាំខែដែលកំណត់គោលដៅអ្នកផ្តល់សេវា IT របស់រុស្ស៊ី។

វ៉ិចទ័រចូលប្រើដំបូងពិតប្រាកដដែលប្រើដើម្បីបញ្ជូន NANOREMOTE មិនទាន់ដឹងនៅឡើយទេ។ ទោះជាយ៉ាងណាក៏ដោយ ខ្សែសង្វាក់វាយប្រហារដែលសង្កេតឃើញរួមមានឧបករណ៍ផ្ទុកមួយឈ្មោះថា WMLOADER ដែលធ្វើត្រាប់តាមសមាសធាតុដោះស្រាយការគាំងរបស់ Bitdefender ("BDReinit.exe") និងឌិគ្រីបលេខកូដសែលដែលទទួលខុសត្រូវចំពោះការបើកដំណើរការទ្វារខាងក្រោយ។

សរសេរជាភាសា C++ NANOREMOTE ត្រូវបានបំពាក់ដើម្បីអនុវត្តការឈ្លបយកការណ៍ ប្រតិបត្តិឯកសារ និងពាក្យបញ្ជា និងផ្ទេរឯកសារទៅ និងមកពីបរិស្ថានជនរងគ្រោះដោយប្រើ Google Drive API។ វាក៏ត្រូវបានកំណត់រចនាសម្ព័ន្ធជាមុនដើម្បីទំនាក់ទំនងជាមួយអាសយដ្ឋាន IP ដែលមិនអាចកំណត់ផ្លូវបានតាមរយៈ HTTP ដើម្បីដំណើរការសំណើដែលបានផ្ញើដោយប្រតិបត្តិករ និងផ្ញើការឆ្លើយតបត្រឡប់មកវិញ។

លោក Elastic បាននិយាយថា "សំណើទាំងនេះកើតឡើងតាមរយៈ HTTP ដែលទិន្នន័យ JSON ត្រូវបានដាក់ស្នើតាមរយៈសំណើ POST ដែលត្រូវបានបង្ហាប់ និងអ៊ិនគ្រីបដោយ Zlib ជាមួយ AES-CBC ដោយប្រើសោ 16 បៃ (558bec83ec40535657833d7440001c00)"។ "URI សម្រាប់សំណើទាំងអស់ប្រើ /api/client ជាមួយ User-Agent (NanoRemote/1.0)។"

មុខងារចម្បងរបស់វាត្រូវបានសម្រេចតាមរយៈសំណុំនៃឧបករណ៍ដោះស្រាយពាក្យបញ្ជាចំនួន 22 ដែលអនុញ្ញាតឱ្យវាប្រមូលព័ត៌មានម៉ាស៊ីន អនុវត្តប្រតិបត្តិការឯកសារ និងថតឯកសារ ដំណើរការឯកសារចល័តដែលអាចប្រតិបត្តិបាន (PE) ដែលមានរួចហើយនៅលើថាស សម្អាតឃ្លាំងសម្ងាត់ ទាញយក/ផ្ទុកឡើងឯកសារទៅ Google Drive ផ្អាក/បន្ត/លុបចោលការផ្ទេរទិន្នន័យ និងបញ្ចប់ដោយខ្លួនឯង។

Elastic បាននិយាយថា ខ្លួនបានកំណត់អត្តសញ្ញាណវត្ថុបុរាណមួយ ("wmsetup.log") ដែលបានផ្ទុកឡើងទៅ VirusTotal ពីប្រទេសហ្វីលីពីននៅថ្ងៃទី 3 ខែតុលា ឆ្នាំ 2025 ដែលអាចត្រូវបានឌិគ្រីបដោយ WMLOADER ជាមួយនឹងសោ 16 បៃដូចគ្នា ដើម្បីបង្ហាញពីការផ្សាំ FINALDRAFT ដែលបង្ហាញថាគ្រួសារមេរោគទាំងពីរទំនងជាការងាររបស់អ្នកគំរាមកំហែងដូចគ្នា។ វាមិនច្បាស់ទេថាហេតុអ្វីបានជាសោដែលមានកូដរឹងដូចគ្នាកំពុងត្រូវបានប្រើប្រាស់នៅទូទាំងទាំងពីរ។

លោក Stepanic បាននិយាយថា "សម្មតិកម្មរបស់យើងគឺថា WMLOADER ប្រើសោដែលមានកូដរឹងដូចគ្នា ដោយសារតែវាជាផ្នែកមួយនៃដំណើរការសាងសង់/អភិវឌ្ឍន៍ដូចគ្នា ដែលអនុញ្ញាតឱ្យវាដំណើរការជាមួយ payloads ផ្សេងៗ"។ "នេះហាក់ដូចជាសញ្ញាដ៏រឹងមាំមួយទៀតដែលបង្ហាញពីមូលដ្ឋានកូដ និងបរិយាកាសអភិវឌ្ឍន៍ដែលបានចែករំលែករវាង FINALDRAFT និង NANOREMOTE"។