- ដោយ Admin

- Feb 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

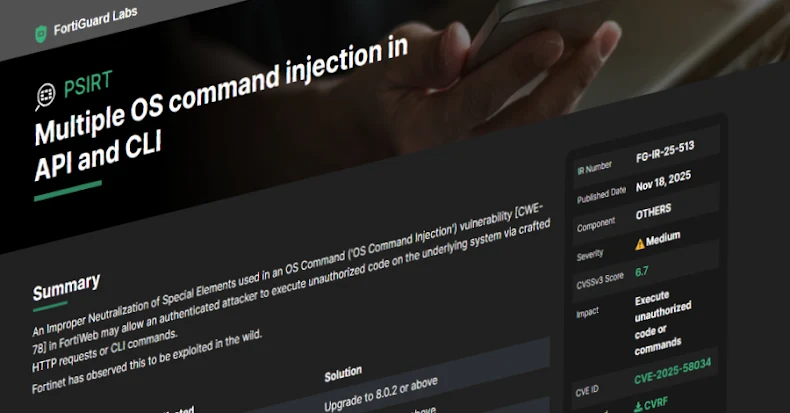

Fortinet បានព្រមានអំពីចំណុចខ្សោយសុវត្ថិភាពថ្មីមួយនៅក្នុង FortiWeb ដែលខ្លួនបាននិយាយថាត្រូវបានគេកេងប្រវ័ញ្ចនៅក្នុងពិភពពិត។

ចំណុចខ្សោយកម្រិតមធ្យម ដែលត្រូវបានតាមដានថាជា CVE-2025-58034 មានពិន្ទុ CVSS 6.7 ក្នុងចំណោមអតិបរមា 10.0។

ក្រុមហ៊ុនបាននិយាយនៅក្នុងការណែនាំកាលពីថ្ងៃអង្គារថា "ការបន្សាបធាតុពិសេសមិនត្រឹមត្រូវដែលប្រើក្នុងចំណុចខ្សោយ OS Command ('OS Command Injection') [CWE-78] នៅក្នុង FortiWeb អាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារដែលមានការផ្ទៀងផ្ទាត់ប្រតិបត្តិកូដដែលគ្មានការអនុញ្ញាតនៅលើប្រព័ន្ធមូលដ្ឋានតាមរយៈសំណើ HTTP ដែលបង្កើតឡើង ឬពាក្យបញ្ជា CLI"។

ម្យ៉ាងវិញទៀត ការវាយប្រហារដោយជោគជ័យតម្រូវឱ្យអ្នកវាយប្រហារផ្ទៀងផ្ទាត់ខ្លួនឯងជាមុនសិនតាមរយៈមធ្យោបាយផ្សេងទៀត ហើយភ្ជាប់វាជាមួយ CVE-2025-58034 ដើម្បីប្រតិបត្តិពាក្យបញ្ជាប្រព័ន្ធប្រតិបត្តិការតាមអំពើចិត្ត។

វាត្រូវបានដោះស្រាយនៅក្នុងកំណែដូចខាងក្រោម -

-FortiWeb 8.0.0 ដល់ 8.0.1 (ធ្វើឱ្យប្រសើរឡើងទៅ 8.0.2 ឬខ្ពស់ជាងនេះ)

-FortiWeb 7.6.0 ដល់ 7.6.5 (ធ្វើឱ្យប្រសើរឡើងទៅ 7.6.6 ឬខ្ពស់ជាងនេះ)

-FortiWeb 7.4.0 ដល់ 7.4.10 (ធ្វើឱ្យប្រសើរឡើងទៅ 7.4.11 ឬខ្ពស់ជាងនេះ)

-FortiWeb 7.2.0 ដល់ 7.2.11 (ធ្វើឱ្យប្រសើរឡើងទៅ 7.2.12 ឬខ្ពស់ជាងនេះ)

-FortiWeb 7.0.0 ដល់ 7.0.11 (ធ្វើឱ្យប្រសើរឡើងទៅ 7.0.12 ឬខ្ពស់ជាងនេះ)

ក្រុមហ៊ុនបានសរសើរអ្នកស្រាវជ្រាវ Trend Micro លោក Jason McFadyen ចំពោះការរាយការណ៍ពីកំហុសនេះក្រោមគោលការណ៍បង្ហាញព័ត៌មានដែលមានទំនួលខុសត្រូវរបស់ខ្លួន។

គួរឱ្យចាប់អារម្មណ៍ណាស់ ការអភិវឌ្ឍនេះកើតឡើងប៉ុន្មានថ្ងៃបន្ទាប់ពី Fortinet បានបញ្ជាក់ថាខ្លួនបានជួសជុលភាពងាយរងគ្រោះដ៏សំខាន់មួយទៀតរបស់ FortiWeb (CVE-2025-64446, ពិន្ទុ CVSS: 9.1) ដោយស្ងៀមស្ងាត់នៅក្នុងកំណែ 8.0.2។

អ្នកនាំពាក្យរបស់ Fortinet បានប្រាប់ The Hacker News ថា "យើងបានធ្វើឱ្យសកម្មនូវកិច្ចខិតខំប្រឹងប្រែងឆ្លើយតប និងការជួសជុល PSIRT របស់យើងភ្លាមៗនៅពេលដែលយើងបានដឹងអំពីបញ្ហានេះ ហើយកិច្ចខិតខំប្រឹងប្រែងទាំងនោះនៅតែបន្ត"។ "Fortinet ធ្វើឱ្យមានតុល្យភាពយ៉ាងយកចិត្តទុកដាក់ចំពោះការប្តេជ្ញាចិត្តរបស់យើងចំពោះសុវត្ថិភាពរបស់អតិថិជនរបស់យើង និងវប្បធម៌នៃតម្លាភាពដែលមានទំនួលខុសត្រូវរបស់យើង"។

បច្ចុប្បន្ននេះមិនទាន់ច្បាស់ថាហេតុអ្វីបានជា Fortinet ជ្រើសរើសជួសជុលកំហុសដោយមិនចេញសេចក្តីជូនដំណឹង។ ប៉ុន្តែចលនានេះបានធ្វើឱ្យអ្នកការពារស្ថិតក្នុងស្ថានភាពមិនអំណោយផល ដែលរារាំងពួកគេពីការបង្កើតការឆ្លើយតបគ្រប់គ្រាន់។

VulnCheck បានកត់សម្គាល់កាលពីសប្តាហ៍មុនថា "នៅពេលដែលអ្នកលក់បច្ចេកវិទ្យាពេញនិយមមិនអាចទំនាក់ទំនងបញ្ហាសុវត្ថិភាពថ្មីបានទេ ពួកគេកំពុងចេញការអញ្ជើញដល់អ្នកវាយប្រហារ ខណៈពេលដែលជ្រើសរើសរក្សាព័ត៌មានដូចគ្នានោះពីអ្នកការពារ"។