- ដោយ Admin

- Mar 03, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

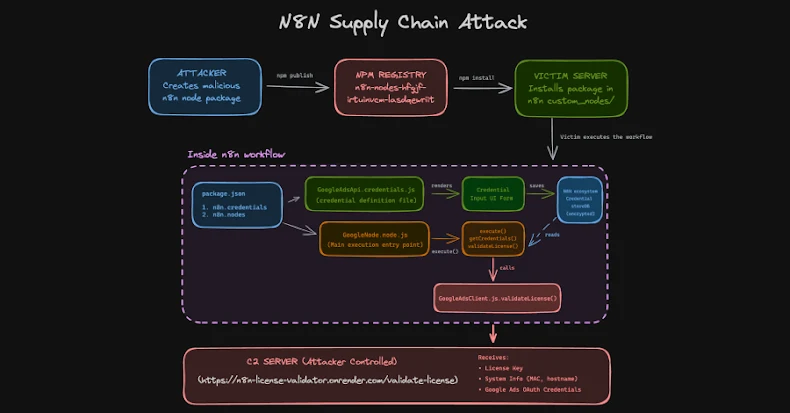

អ្នកគំរាមកំហែងត្រូវបានគេសង្កេតឃើញថាបានផ្ទុកឡើងកញ្ចប់ចំនួនប្រាំបីនៅលើបញ្ជីឈ្មោះ npm ដែលក្លែងបន្លំជាការរួមបញ្ចូលដែលកំណត់គោលដៅវេទិកាស្វ័យប្រវត្តិកម្មលំហូរការងារ n8n ដើម្បីលួចយកព័ត៌មានសម្ងាត់ OAuth របស់អ្នកអភិវឌ្ឍន៍។

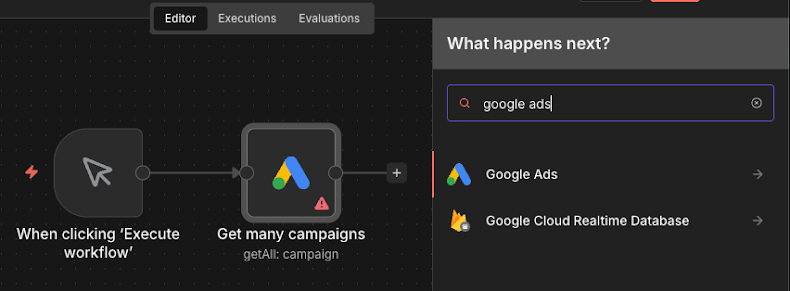

កញ្ចប់មួយក្នុងចំណោមកញ្ចប់ទាំងនោះ ដែលមានឈ្មោះថា "n8n-nodes-hfgjf-irtuinvcm-lasdqewriit" ធ្វើត្រាប់តាមការរួមបញ្ចូល Google Ads ហើយជំរុញឱ្យអ្នកប្រើប្រាស់ភ្ជាប់គណនីផ្សាយពាណិជ្ជកម្មរបស់ពួកគេក្នុងទម្រង់ដែលហាក់ដូចជាស្របច្បាប់ ហើយបន្ទាប់មកបូមវាទៅម៉ាស៊ីនមេដែលស្ថិតនៅក្រោមការគ្រប់គ្រងរបស់អ្នកវាយប្រហារ។

Endor Labs បាននិយាយនៅក្នុងរបាយការណ៍មួយដែលបានចេញផ្សាយកាលពីសប្តាហ៍មុនថា "ការវាយប្រហារនេះតំណាងឱ្យការកើនឡើងថ្មីនៃការគំរាមកំហែងខ្សែសង្វាក់ផ្គត់ផ្គង់"។ "មិនដូចមេរោគ npm ប្រពៃណី ដែលជារឿយៗកំណត់គោលដៅព័ត៌មានសម្ងាត់របស់អ្នកអភិវឌ្ឍន៍ យុទ្ធនាការនេះបានកេងប្រវ័ញ្ចវេទិកាស្វ័យប្រវត្តិកម្មលំហូរការងារដែលដើរតួជាឃ្លាំងព័ត៌មានសម្ងាត់កណ្តាល - កាន់ថូខឹន OAuth កូនសោ API និងព័ត៌មានសម្ងាត់សម្រាប់សេវាកម្មរួមបញ្ចូលគ្នារាប់សិបដូចជា Google Ads, Stripe និង Salesforce នៅក្នុងទីតាំងតែមួយ"។

បញ្ជីពេញលេញនៃកញ្ចប់ដែលបានកំណត់អត្តសញ្ញាណ ដែលត្រូវបានដកចេញចាប់តាំងពីពេលនោះមក មានដូចខាងក្រោម៖

-n8n-nodes-hfgjf-irtuinvcm-lasdqewriit (ទាញយកចំនួន ៤,២៤១ អ្នកនិពន្ធ៖ kakashi-hatake)

-n8n-nodes-ggdv-hdfvcnnje-uyrokvbkl (ទាញយកចំនួន ១,៦៥៧ អ្នកនិពន្ធ៖ kakashi-hatake)

-n8n-nodes-vbmkajdsa-uehfitvv-ueqjhhksdlkkmz (ទាញយកចំនួន ១,៤៩៣ អ្នកនិពន្ធ៖ kakashi-hatake)

-n8n-nodes-performance-metrics (ទាញយកចំនួន ៧៥២ អ្នកនិពន្ធ៖ hezi109)

-n8n-nodes-gasdhgfuy-rejerw-ytjsadx (ទាញយកចំនួន ៨,៣៨៥ អ្នកនិពន្ធ៖ zabuza-momochi)

-n8n-nodes-danev (ទាញយកចំនួន ៥,៥២៥ អ្នកនិពន្ធ៖ dan_even_segler)

-n8n-nodes-rooyai-model (ទាញយកចំនួន 1,731 អ្នកនិពន្ធ៖ haggags)

-n8n-nodes-zalo-vietts (ទាញយកចំនួន 4,241 អ្នកនិពន្ធ៖ vietts_code និង diendh)

អ្នកប្រើប្រាស់ "zabuza-momochi," "dan_even_segler," និង "diendh" ក៏ត្រូវបានភ្ជាប់ទៅនឹងបណ្ណាល័យផ្សេងទៀតដែលនៅតែអាចទាញយកបាននៅពេលសរសេរនេះ -

-n8n-nodes-gg-udhasudsh-hgjkhg-official (ទាញយកចំនួន 2,863)

-n8n-nodes-danev-test-project (ទាញយកចំនួន 1,259)

@diendh/n8n-nodes-tiktok-v2 (ទាញយកចំនួន 218)

-n8n-nodes-zl-vietts (ទាញយកចំនួន 6,357)

វាមិនច្បាស់ទេថាតើពួកគេមានមុខងារព្យាបាទស្រដៀងគ្នានេះដែរឬទេ។ ទោះជាយ៉ាងណាក៏ដោយ ការវាយតម្លៃលើកញ្ចប់បីដំបូងនៅលើ ReversingLabs Spectra Assure មិនបានរកឃើញបញ្ហាសុវត្ថិភាពទេ។ ក្នុងករណី "n8n-nodes-zl-vietts" ការវិភាគបានសម្គាល់បណ្ណាល័យថាមានសមាសធាតុដែលមានប្រវត្តិមេរោគ។

គួរឱ្យចាប់អារម្មណ៍ណាស់ កំណែអាប់ដេតនៃកញ្ចប់ "n8n-nodes-gg-udhasudsh-hgjkhg-official" ត្រូវបានបោះពុម្ពផ្សាយទៅកាន់ npm កាលពីបីម៉ោងមុន ដែលបង្ហាញថាយុទ្ធនាការនេះអាចនឹងកំពុងបន្ត។

កញ្ចប់ព្យាបាទ ដែលនៅពេលដំឡើងជាណូតសហគមន៍ មានឥរិយាបទដូចការរួមបញ្ចូល n8n ផ្សេងទៀតដែរ ដោយបង្ហាញអេក្រង់កំណត់រចនាសម្ព័ន្ធ និងរក្សាទុកថូខឹន OAuth របស់គណនី Google Ads ក្នុងទម្រង់ដែលបានអ៊ិនគ្រីបទៅកាន់ហាងទិន្នន័យ n8n។ នៅពេលដែលដំណើរការការងារត្រូវបានប្រតិបត្តិ វាដំណើរការកូដដើម្បីឌិគ្រីបថូខឹនដែលបានរក្សាទុកដោយប្រើកូនសោមេរបស់ n8n ហើយច្រោះវាទៅកាន់ម៉ាស៊ីនមេពីចម្ងាយ។

ការអភិវឌ្ឍនេះជាលើកដំបូងដែលការគំរាមកំហែងខ្សែសង្វាក់ផ្គត់ផ្គង់បានកំណត់គោលដៅយ៉ាងច្បាស់លាស់ទៅលើប្រព័ន្ធអេកូឡូស៊ី n8n ដោយជនខិលខូចបានប្រើប្រាស់ទំនុកចិត្តលើការរួមបញ្ចូលសហគមន៍ដើម្បីសម្រេចគោលដៅរបស់ពួកគេ។

ការរកឃើញនេះបង្ហាញពីបញ្ហាសុវត្ថិភាពដែលកើតឡើងជាមួយនឹងការរួមបញ្ចូលលំហូរការងារដែលមិនគួរឱ្យទុកចិត្ត ដែលអាចពង្រីកផ្ទៃវាយប្រហារ។ អ្នកអភិវឌ្ឍន៍ត្រូវបានណែនាំឱ្យធ្វើសវនកម្មកញ្ចប់មុនពេលដំឡើងពួកវា ពិនិត្យមេតាទិន្នន័យកញ្ចប់សម្រាប់ភាពមិនប្រក្រតីណាមួយ និងប្រើប្រាស់ការរួមបញ្ចូល n8n ផ្លូវការ។

N8n ក៏បានព្រមានអំពីហានិភ័យសុវត្ថិភាពដែលកើតចេញពីការប្រើប្រាស់ណូតសហគមន៍ពី npm ដែលវាបាននិយាយថាអាចអនុវត្តសកម្មភាពព្យាបាទលើម៉ាស៊ីនដែលសេវាកម្មដំណើរការ។ នៅលើឧទាហរណ៍ n8n ដែលបង្ហោះដោយខ្លួនឯង វាត្រូវបានណែនាំឱ្យបិទណូតសហគមន៍ដោយកំណត់ N8N_COMMUNITY_PACKAGES_ENABLED ទៅមិនពិត។

អ្នកស្រាវជ្រាវ Kiran Raj និង Henrik Plate បាននិយាយថា "ណូតសហគមន៍ដំណើរការជាមួយកម្រិតនៃការចូលប្រើដូចគ្នានឹង n8n ខ្លួនឯង។ ពួកគេអាចអានអថេរបរិស្ថាន ចូលប្រើប្រព័ន្ធឯកសារ ធ្វើសំណើបណ្តាញចេញ និងសំខាន់បំផុត ទទួលបានសោ API ដែលបានឌិគ្រីប និងថូខឹន OAuth ក្នុងអំឡុងពេលប្រតិបត្តិលំហូរការងារ"។ "មិនមាន sandboxing ឬការញែកដាច់ពីគ្នារវាងកូដណូត និងពេលវេលាដំណើរការ n8n ទេ"។

"ដោយសារតែបញ្ហានេះ កញ្ចប់ npm ដែលមានគំនិតអាក្រក់តែមួយគឺគ្រប់គ្រាន់ដើម្បីទទួលបានភាពមើលឃើញស៊ីជម្រៅទៅក្នុងលំហូរការងារ លួចយកព័ត៌មានសម្ងាត់ និងទំនាក់ទំនងពីខាងក្រៅដោយមិនបង្កើនការសង្ស័យភ្លាមៗនោះទេ។ សម្រាប់អ្នកវាយប្រហារ ខ្សែសង្វាក់ផ្គត់ផ្គង់ npm ផ្តល់នូវចំណុចចូលដ៏ស្ងប់ស្ងាត់ និងមានប្រសិទ្ធភាពខ្ពស់ទៅក្នុងបរិស្ថាន n8n"។