- ដោយ Admin

- Jan 20, 2026

កំពុងផ្ទុក...

កំពុងផ្ទុក...

ចំណុចខ្សោយសុវត្ថិភាពដែលត្រូវបានជួសជុលរួចហើយនៅក្នុងឧបករណ៍ Samsung Galaxy Android ត្រូវបានគេកេងប្រវ័ញ្ចជា zero-day ដើម្បីបញ្ជូន spyware Android "កម្រិតពាណិជ្ជកម្ម" ដែលមានឈ្មោះថា LANDFALL ក្នុងការវាយប្រហារគោលដៅនៅមជ្ឈិមបូព៌ា។

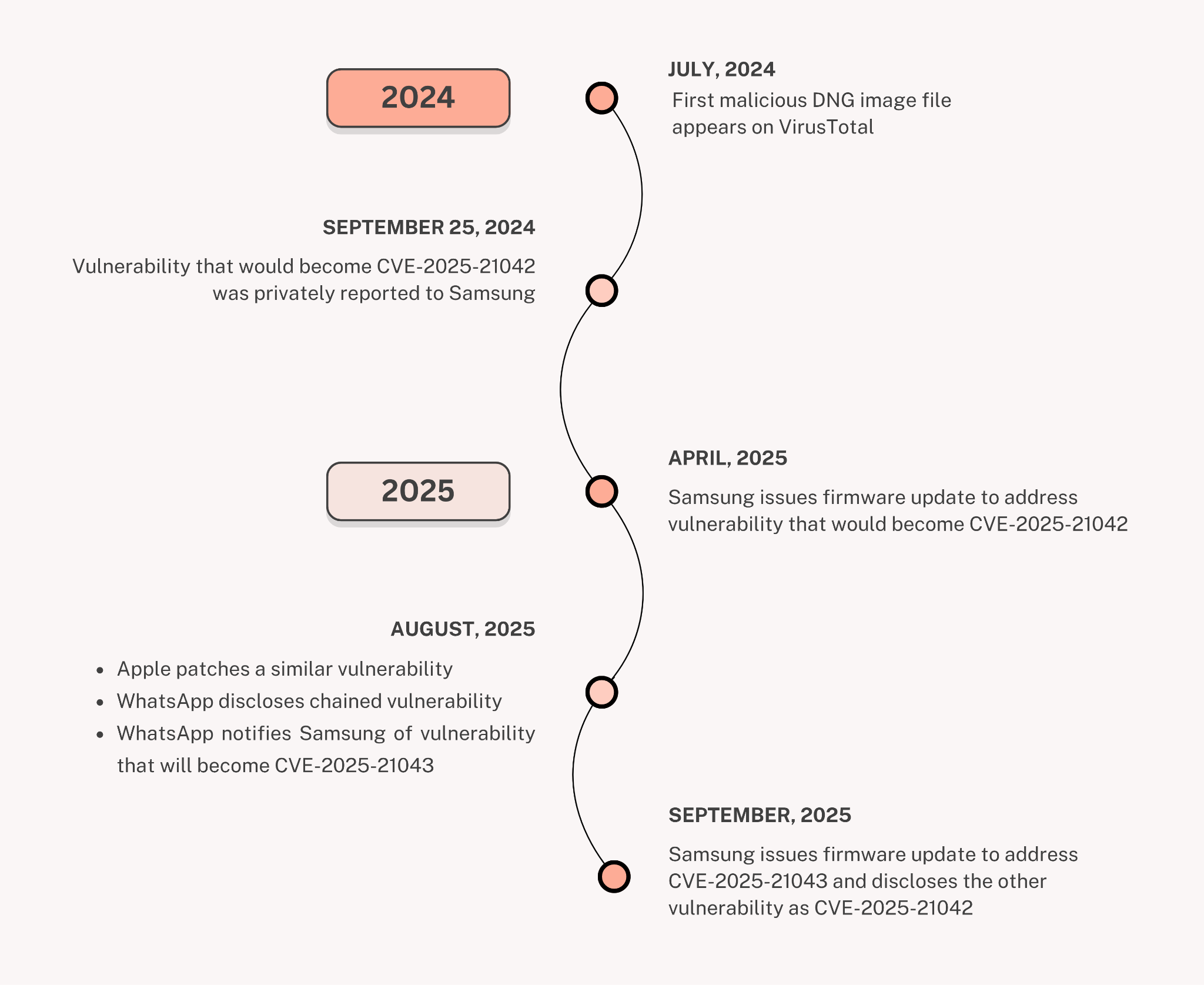

សកម្មភាពនេះពាក់ព័ន្ធនឹងការកេងប្រវ័ញ្ច CVE-2025-21042 (ពិន្ទុ CVSS: 8.8) ដែលជាចំណុចខ្សោយសរសេរក្រៅព្រំដែននៅក្នុងសមាសធាតុ "libimagecodec.quram.so" ដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចម្ងាយប្រតិបត្តិកូដតាមអំពើចិត្ត នេះបើយោងតាមអង្គភាព Palo Alto Networks លេខ 42។ បញ្ហានេះត្រូវបានដោះស្រាយដោយ Samsung ក្នុងខែមេសា ឆ្នាំ 2025។

អង្គភាពលេខ 42 បាននិយាយថា "ចំណុចខ្សោយនេះត្រូវបានកេងប្រវ័ញ្ចយ៉ាងសកម្មនៅក្នុងព្រៃមុនពេល Samsung ជួសជុលវានៅក្នុងខែមេសា ឆ្នាំ 2025 បន្ទាប់ពីរបាយការណ៍នៃការវាយប្រហារនៅក្នុងព្រៃ"។ គោលដៅដែលអាចកើតមាននៃសកម្មភាព ដែលត្រូវបានតាមដានថាជា CL-UNK-1054 មានទីតាំងនៅប្រទេសអ៊ីរ៉ាក់ អ៊ីរ៉ង់ តួកគី និងម៉ារ៉ុក ដោយផ្អែកលើទិន្នន័យដាក់ស្នើរបស់ VirusTotal។

ការវិវឌ្ឍនេះកើតឡើងនៅពេលដែលក្រុមហ៊ុន Samsung បានបង្ហាញនៅក្នុងខែកញ្ញា ឆ្នាំ២០២៥ ថា កំហុសមួយទៀតនៅក្នុងបណ្ណាល័យដូចគ្នា (CVE-2025-21043, ពិន្ទុ CVSS: 8.8) ក៏ត្រូវបានគេកេងប្រវ័ញ្ចនៅក្នុងធម្មជាតិជាថ្ងៃសូន្យផងដែរ។ មិនមានភស្តុតាងណាមួយដែលបង្ហាញពីកំហុសសុវត្ថិភាពនេះដែលត្រូវបានប្រើប្រាស់ក្នុងយុទ្ធនាការ LANDFALL នោះទេ។ ក្រុមហ៊ុន Samsung មិនបានឆ្លើយតបភ្លាមៗចំពោះសំណើសុំការអត្ថាធិប្បាយនោះទេ។

វាត្រូវបានវាយតម្លៃថា ការវាយប្រហារពាក់ព័ន្ធនឹងការផ្ញើរូបភាពព្យាបាទតាមរយៈ WhatsApp ក្នុងទម្រង់ជាឯកសារ DNG (Digital Negative) ដោយមានភស្តុតាងនៃគំរូ LANDFALL ដែលត្រលប់ទៅថ្ងៃទី២៣ ខែកក្កដា ឆ្នាំ២០២៤។ នេះគឺផ្អែកលើវត្ថុបុរាណ DNG ដែលមានឈ្មោះដូចជា "WhatsApp Image 2025-02-10 at 4.54.17 PM.jpeg" និង "IMG-20240723-WA0000.jpg"។

លោក Itay Cohen អ្នកស្រាវជ្រាវជាន់ខ្ពស់នៅ Palo Alto Networks អង្គភាពទី 42 បានប្រាប់ The Hacker News ថា ពួកគេមិនបានសង្កេតឃើញការផ្លាស់ប្តូរមុខងារសំខាន់ៗណាមួយរវាងគំរូពីខែកក្កដា ឆ្នាំ 2024 និងខែកុម្ភៈ ឆ្នាំ 2025 នៅពេលដែល LANDFALL artifact ថ្មីបំផុតត្រូវបានផ្ទុកឡើងទៅ VirusTotal។

LANDFALL នៅពេលដែលបានដំឡើង និងប្រតិបត្តិរួច វាដើរតួជាឧបករណ៍ចារកម្មដ៏ទូលំទូលាយ ដែលមានសមត្ថភាពប្រមូលទិន្នន័យរសើប រួមទាំងការថតមីក្រូហ្វូន ទីតាំង រូបថត ទំនាក់ទំនង សារ SMS ឯកសារ និងកំណត់ហេតុការហៅទូរសព្ទ។

ខណៈពេលដែលអង្គភាពទី 42 បាននិយាយថា ខ្សែសង្វាក់នៃការកេងប្រវ័ញ្ចអាចពាក់ព័ន្ធនឹងការប្រើប្រាស់វិធីសាស្រ្តចុចសូន្យដើម្បីបង្កឱ្យមានការកេងប្រវ័ញ្ច CVE-2025-21042 ដោយមិនត្រូវការអន្តរកម្មពីអ្នកប្រើប្រាស់ណាមួយឡើយ បច្ចុប្បន្នមិនមានការចង្អុលបង្ហាញថាវាបានកើតឡើង ឬមានបញ្ហាសុវត្ថិភាពដែលមិនស្គាល់នៅក្នុង WhatsApp ដើម្បីគាំទ្រសម្មតិកម្មនេះទេ។

កម្មវិធីចារកម្មប្រព័ន្ធប្រតិបត្តិការ Android ត្រូវបានរចនាឡើងជាពិសេសដើម្បីកំណត់គោលដៅឧបករណ៍ស៊េរី Galaxy S22, S23 និង S24 របស់ក្រុមហ៊ុន Samsung ក៏ដូចជា Z Fold 4 និង Z Flip 4 ដែលគ្របដណ្តប់លើឧបករណ៍លំដាប់កំពូលមួយចំនួនពីក្រុមហ៊ុនអេឡិចត្រូនិកកូរ៉េខាងត្បូង លើកលែងតែជំនាន់ចុងក្រោយបំផុត។

គួរកត់សម្គាល់ថា នៅពេលជាមួយគ្នានេះ WhatsApp បានបង្ហាញថា កំហុសឆ្គងមួយនៅក្នុងកម្មវិធីផ្ញើសាររបស់ខ្លួនសម្រាប់ iOS និង macOS (CVE-2025-55177, ពិន្ទុ CVSS: 5.4) ត្រូវបានភ្ជាប់ជាមួយ CVE-2025-43300 (ពិន្ទុ CVSS: 8.8) ដែលជាកំហុសឆ្គងមួយនៅក្នុង Apple iOS, iPadOS និង macOS ដែលអាចកំណត់គោលដៅអ្នកប្រើប្រាស់តិចជាង 200 នាក់ ដែលជាផ្នែកមួយនៃយុទ្ធនាការដ៏ស្មុគស្មាញមួយ។ Apple និង WhatsApp បានជួសជុលកំហុសឆ្គងទាំងនោះចាប់តាំងពីពេលនោះមក។

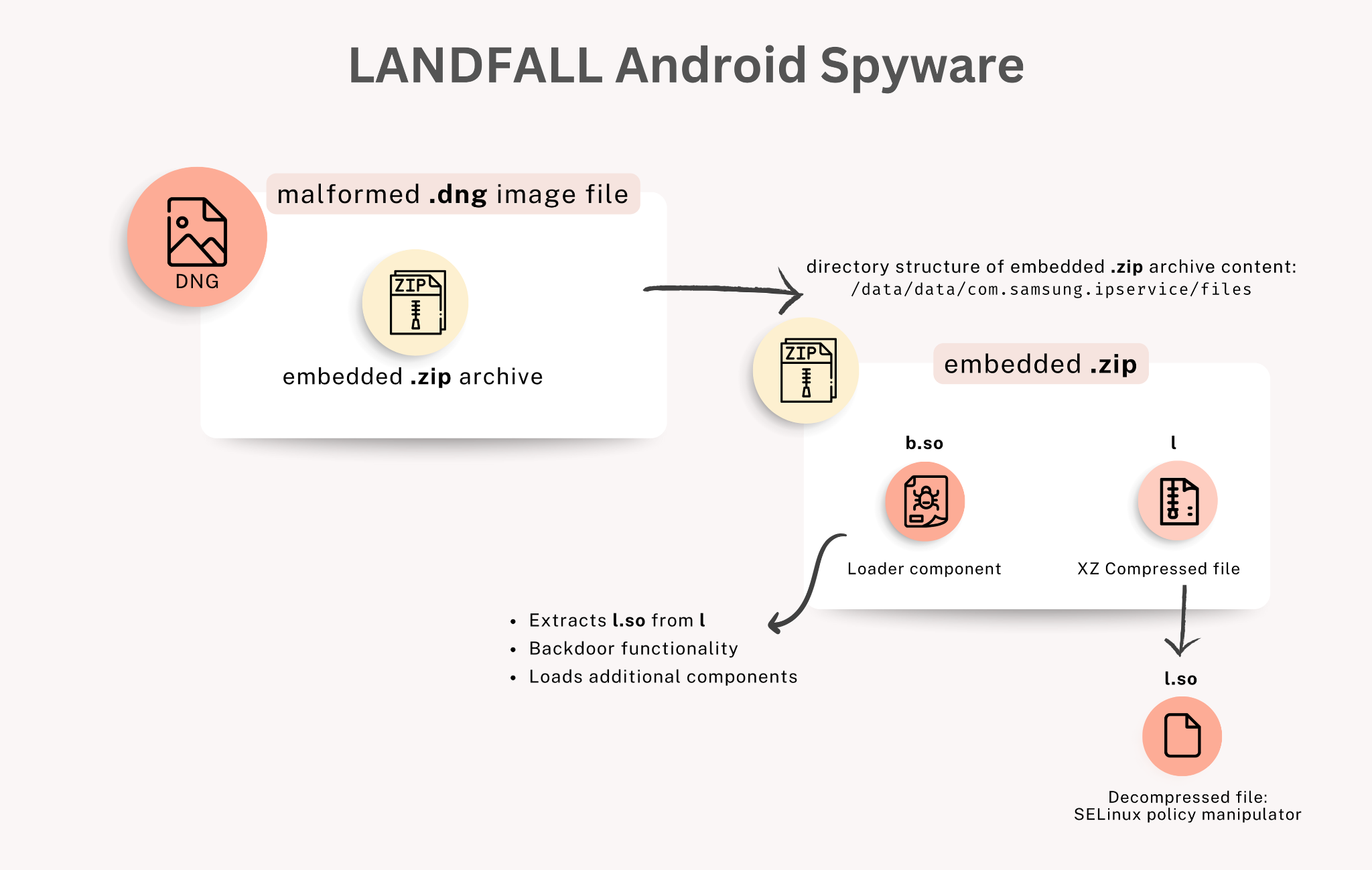

ការវិភាគរបស់អង្គភាពទី 42 លើឯកសារ DNG ដែលបានរកឃើញបង្ហាញថា ពួកវាភ្ជាប់មកជាមួយឯកសារ ZIP ដែលបានបង្កប់ដែលភ្ជាប់ទៅចុងបញ្ចប់នៃឯកសារ ជាមួយនឹងការកេងប្រវ័ញ្ចត្រូវបានប្រើដើម្បីទាញយកបណ្ណាល័យវត្ថុដែលបានចែករំលែកពីបណ្ណសារដើម្បីដំណើរការ spyware ។ ក៏មានវត្តមាននៅក្នុងបណ្ណសារគឺជាវត្ថុដែលបានចែករំលែកមួយផ្សេងទៀតដែលត្រូវបានរចនាឡើងដើម្បីរៀបចំគោលការណ៍ SELinux របស់ឧបករណ៍ដើម្បីផ្តល់សិទ្ធិអនុញ្ញាត LANDFALL កម្រិតខ្ពស់ និងសម្រួលដល់ការបន្ត។

វត្ថុដែលបានចែករំលែកដែលផ្ទុក LANDFALL ក៏ទំនាក់ទំនងជាមួយម៉ាស៊ីនមេបញ្ជា និងត្រួតពិនិត្យ (C2) តាមរយៈ HTTPS ដើម្បីចូលទៅក្នុងរង្វិលជុំ beaconing និងទទួលបាន payloads ដំណាក់កាលបន្ទាប់ដែលមិនបានបញ្ជាក់សម្រាប់ការប្រតិបត្តិជាបន្តបន្ទាប់។

លោក Cohen បាននិយាយថា "នៅចំណុចនេះ យើងមិនអាចចែករំលែកព័ត៌មានលម្អិតអំពី payloads ដំណាក់កាលបន្ទាប់ដែលបានបញ្ជូនពីម៉ាស៊ីនមេ C2 បានទេ។ អ្វីដែលយើងអាចនិយាយបានគឺថា LANDFALL គឺជាក្របខ័ណ្ឌ spyware ម៉ូឌុល - loader ដែលយើងបានវិភាគត្រូវបានរចនាឡើងយ៉ាងច្បាស់ដើម្បីទាញយក និងប្រតិបត្តិសមាសធាតុបន្ថែមពីហេដ្ឋារចនាសម្ព័ន្ធ C2 ។ ដំណាក់កាលក្រោយៗទៀតទាំងនោះទំនងជាពង្រីកសមត្ថភាពឃ្លាំមើល និងបន្តរបស់វា ប៉ុន្តែពួកវាមិនត្រូវបានសង្គ្រោះនៅក្នុងគំរូដែលមានសម្រាប់យើងទេ"។

បច្ចុប្បន្ននេះមិនទាន់ដឹងថាអ្នកណានៅពីក្រោយ spyware ឬយុទ្ធនាការនោះទេ។ ដោយនិយាយដូច្នេះ អង្គភាពទី 42 បាននិយាយថា ហេដ្ឋារចនាសម្ព័ន្ធ C2 និងគំរូចុះឈ្មោះដែនរបស់ LANDFALL ស្របគ្នានឹង Stealth Falcon (ហៅកាត់ថា FruityArmor) ទោះបីជាគិតត្រឹមខែតុលា ឆ្នាំ 2025 មិនមានការត្រួតស៊ីគ្នាដោយផ្ទាល់រវាងចង្កោមទាំងពីរត្រូវបានរកឃើញក៏ដោយ។

ការរកឃើញនេះបង្ហាញថា LANDFALL ដែលផ្តល់សេវាកម្មទំនងជាផ្នែកមួយនៃរលកកេងប្រវ័ញ្ច DNG ដ៏ទូលំទូលាយ ដែលក៏បានវាយប្រហារឧបករណ៍ iPhone តាមរយៈខ្សែសង្វាក់កេងប្រវ័ញ្ចដែលបានរៀបរាប់ខាងលើ។ ពួកគេក៏បានបង្ហាញពីរបៀបដែលកេងប្រវ័ញ្ចដ៏ស្មុគស្មាញអាចនៅតែអាចចូលប្រើបាននៅក្នុងឃ្លាំងសាធារណៈក្នុងរយៈពេលយូរ ដោយហោះហើរនៅក្រោមរ៉ាដារហូតដល់ពួកវាអាចត្រូវបានវិភាគយ៉ាងពេញលេញ។

លោក Cohen បាននិយាយថា "យើងមិនជឿថាកេងប្រវ័ញ្ចជាក់លាក់នេះនៅតែត្រូវបានប្រើប្រាស់នោះទេ ចាប់តាំងពីក្រុមហ៊ុន Samsung បានជួសជុលវានៅក្នុងខែមេសា ឆ្នាំ 2025"។ "ទោះជាយ៉ាងណាក៏ដោយ ខ្សែសង្វាក់កេងប្រវ័ញ្ចដែលពាក់ព័ន្ធដែលប៉ះពាល់ដល់ឧបករណ៍ Samsung និង iOS ត្រូវបានគេសង្កេតឃើញថ្មីៗនេះក្នុងខែសីហា និងខែកញ្ញា ដែលបង្ហាញថាយុទ្ធនាការស្រដៀងគ្នានៅតែសកម្មរហូតដល់ថ្មីៗនេះ។ ហេដ្ឋារចនាសម្ព័ន្ធមួយចំនួនដែលអាចទាក់ទងនឹង LANDFALL ក៏នៅតែមាននៅលើអ៊ីនធឺណិតផងដែរ ដែលអាចបង្ហាញពីសកម្មភាពបន្ត ឬបន្តដោយប្រតិបត្តិករដូចគ្នា"។